0Day в GeoVision: тысячи забытых устройств стали участниками киберпреступлений

NewsMakerВ цифровом пространстве по всему миру происходит невидимая битва за контроль над техникой.

Shadowserver Foundation обнаружил ботнет, который использует уязвимость нулевого дня в устаревших устройствах GeoVision для их компрометации и использования в DDoS-атаках или майнинге криптовалют.

Уязвимость CVE-2024-11120 (оценка CVSS: 9.8) связана с инъекцией команд ОС и позволяет неавторизованному злоумышленнику выполнять произвольные команды в системе. Эксплуатация данного Zero-Day уже началась, о чём сообщили в CERT Тайваня. Специалисты отмечают, что проблема затрагивает несколько моделей устройств:

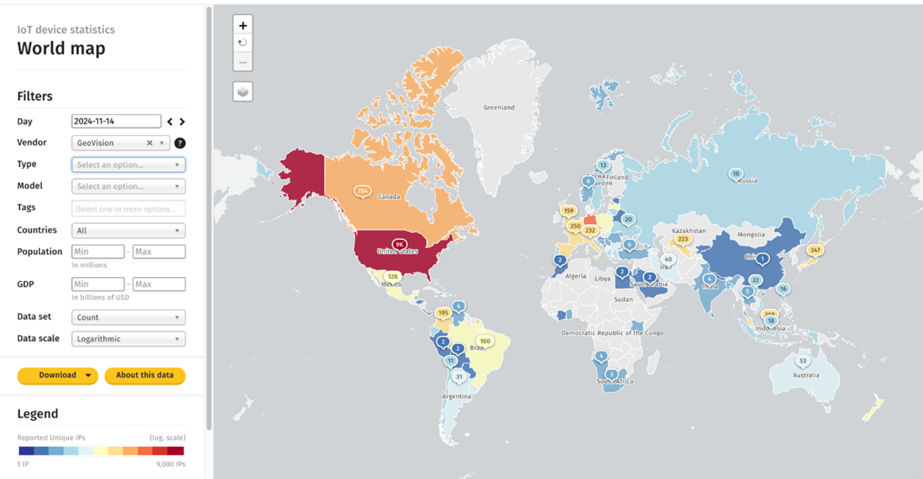

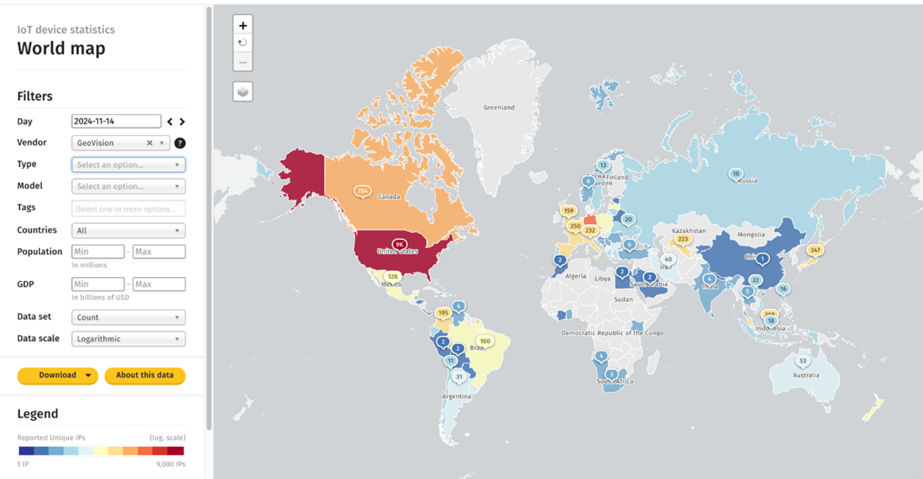

По данным The Shadowserver Foundation, в интернете находятся около 17 000 устройств GeoVision находятся в открытом доступе и уязвимы к CVE-2024-11120. Наибольшее количество зафиксировано в США (9100), затем следуют Германия (1600), Канада (800), Тайвань (800), Япония (350), Испания (300) и Франция (250).

География зараженных устройств ( The Shadowserver Foundation )

Специалисты The Shadowserver Foundation предположили, что за атаками стоит вариант ботнета Mirai , обычно применяемого для проведения DDoS-атак или скрытого майнинга криптовалют.

Признаки компрометации

Среди симптомов заражения устройств ботнетом отмечаются:

Для минимизации рисков рекомендуется:

Shadowserver Foundation обнаружил ботнет, который использует уязвимость нулевого дня в устаревших устройствах GeoVision для их компрометации и использования в DDoS-атаках или майнинге криптовалют.

Уязвимость CVE-2024-11120 (оценка CVSS: 9.8) связана с инъекцией команд ОС и позволяет неавторизованному злоумышленнику выполнять произвольные команды в системе. Эксплуатация данного Zero-Day уже началась, о чём сообщили в CERT Тайваня. Специалисты отмечают, что проблема затрагивает несколько моделей устройств:

- GV-VS12 — 2-канальный видеосервер H.264, преобразующий аналоговые видеосигналы в цифровые потоки для передачи по сети.

- GV-VS11 — одноканальный видеосервер, предназначенный для оцифровки аналогового видео для потоковой передачи по сети.

- GV-DSP LPR V3 — система на базе Linux, предназначенная для распознавания номерных знаков (license-plate recognition, LPR).

- GV-LX4C V2 и GV-LX4C V3 — компактные видеорегистраторы для мобильного наблюдения.

По данным The Shadowserver Foundation, в интернете находятся около 17 000 устройств GeoVision находятся в открытом доступе и уязвимы к CVE-2024-11120. Наибольшее количество зафиксировано в США (9100), затем следуют Германия (1600), Канада (800), Тайвань (800), Япония (350), Испания (300) и Франция (250).

География зараженных устройств ( The Shadowserver Foundation )

Специалисты The Shadowserver Foundation предположили, что за атаками стоит вариант ботнета Mirai , обычно применяемого для проведения DDoS-атак или скрытого майнинга криптовалют.

Признаки компрометации

Среди симптомов заражения устройств ботнетом отмечаются:

- перегрев;

- снижение производительности или зависания;

- изменения в конфигурации без ведома пользователя.

Для минимизации рисков рекомендуется:

- Выполнить сброс устройства.

- Установить сложный пароль вместо стандартного.

- Отключить удалённый доступ.

- Разместить устройство за межсетевым экраном.