7 команд, 52 уязвимости: как прошёл первый день Pwn2Own 2024

NewsMakerБелые хакеры принесли организаторам убытков на полмиллиона долларов, и это отличные новости.

В Ирландии стартовал конкурс Pwn2Own 2024, и первый день уже принёс впечатляющие результаты. За 52 уникальных 0day-уязвимости участники получили в общей сложности $516 250.

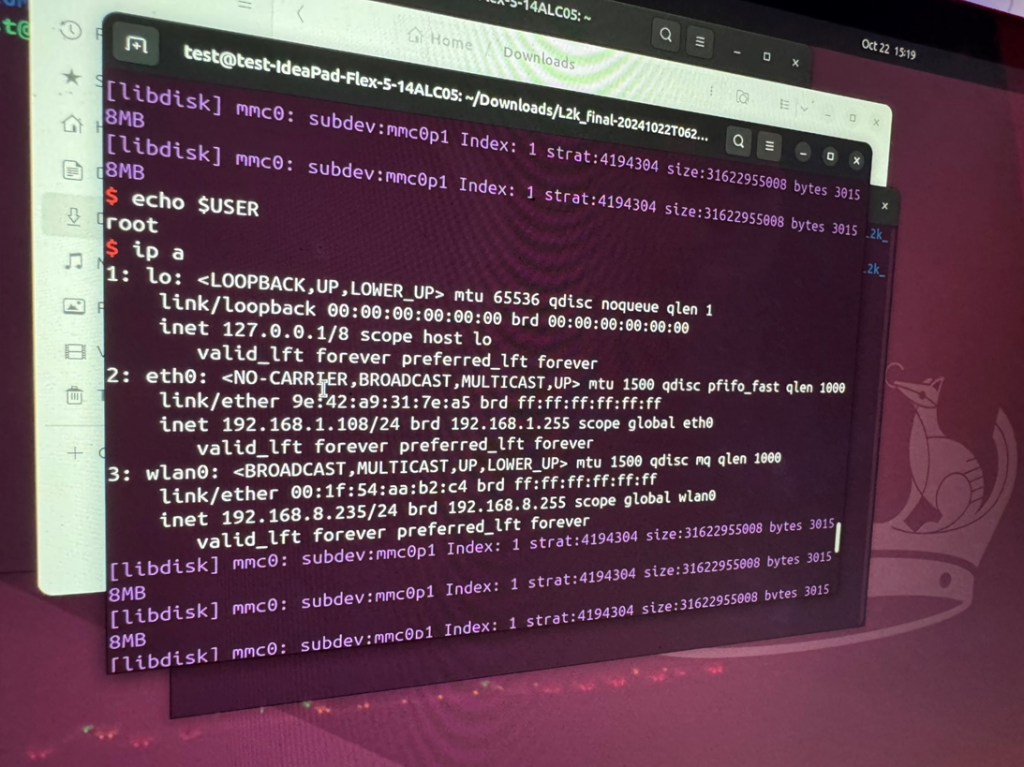

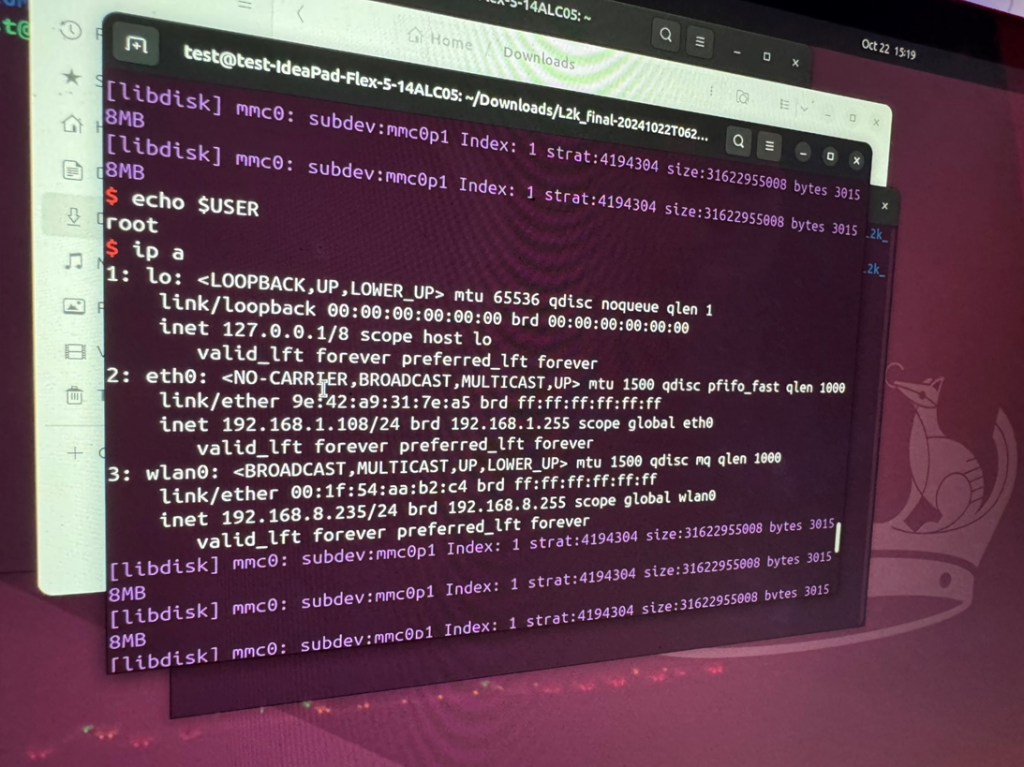

Лидером по итогам первого дня стала команда Viettel Cyber Security с 13 очками, приблизившаяся к званию Master of Pwn. Именно эта команда обнаружила уязвимость переполнения буфера и ошибку указателя в камере Lorex 2K Wi-Fi, заработав $30 000 и 3 очка. Также специалисты из Viettel отметились впечатляющей атакой на маршрутизатор QNAP QHora-322 и NAS TrueNAS Mini X, используя сразу четыре уязвимости, что принесло команде ещё $50 000 и 10 очков.

Сина Хейрха из Summoning Team выделился попыткой атаковать сразу несколько устройств. Он использовал девять уязвимостей для взлома QNAP QHora-322 и TrueNAS Mini X, за что получил $100 000 и 10 очков. Однако ему не удалось успешно завершить эксплойты на устройствах Synology в установленное время.

Команда RET2 Systems также преуспела, взломав колонку Sonos Era 300 с помощью ошибки записи за пределами границ, что принесло им $60 000 и 6 очков. В другом раунде хакеры вновь отличились, получив доступ к Synology DiskStation DS1823xs+ и заработав дополнительные $20 000.

PHP Hooligans и Midnight Blue применили уязвимость для успешной атаки на принтер Canon imageCLASS MF656Cdw, заработав $20 000 и 2 очка. Однако другие попытки команд с камерами Lorex и Synology оказались неудачными.

Команда Synacktiv использовала уникальные баги для взлома Ubiquiti AI Bullet, за что получила $15 000 и 3 очка. Также их первая попытка с камерой Lorex принесла $11 250, несмотря на то, что один из используемых багов уже был применён ранее.

Особенно экспертов впечатлили Раян Эммонс и Стивен Фьюэр из Rapid7 , которые использовали уязвимость в обработке аргументов для атаки на Synology DiskStation, заработав $40 000.

Итоги первого дня показали высокий уровень конкуренции и разнообразие атак. Турнир продолжится, и впереди ещё много попыток и уникальных уязвимостей.

В Ирландии стартовал конкурс Pwn2Own 2024, и первый день уже принёс впечатляющие результаты. За 52 уникальных 0day-уязвимости участники получили в общей сложности $516 250.

Лидером по итогам первого дня стала команда Viettel Cyber Security с 13 очками, приблизившаяся к званию Master of Pwn. Именно эта команда обнаружила уязвимость переполнения буфера и ошибку указателя в камере Lorex 2K Wi-Fi, заработав $30 000 и 3 очка. Также специалисты из Viettel отметились впечатляющей атакой на маршрутизатор QNAP QHora-322 и NAS TrueNAS Mini X, используя сразу четыре уязвимости, что принесло команде ещё $50 000 и 10 очков.

Сина Хейрха из Summoning Team выделился попыткой атаковать сразу несколько устройств. Он использовал девять уязвимостей для взлома QNAP QHora-322 и TrueNAS Mini X, за что получил $100 000 и 10 очков. Однако ему не удалось успешно завершить эксплойты на устройствах Synology в установленное время.

Команда RET2 Systems также преуспела, взломав колонку Sonos Era 300 с помощью ошибки записи за пределами границ, что принесло им $60 000 и 6 очков. В другом раунде хакеры вновь отличились, получив доступ к Synology DiskStation DS1823xs+ и заработав дополнительные $20 000.

PHP Hooligans и Midnight Blue применили уязвимость для успешной атаки на принтер Canon imageCLASS MF656Cdw, заработав $20 000 и 2 очка. Однако другие попытки команд с камерами Lorex и Synology оказались неудачными.

Команда Synacktiv использовала уникальные баги для взлома Ubiquiti AI Bullet, за что получила $15 000 и 3 очка. Также их первая попытка с камерой Lorex принесла $11 250, несмотря на то, что один из используемых багов уже был применён ранее.

Особенно экспертов впечатлили Раян Эммонс и Стивен Фьюэр из Rapid7 , которые использовали уязвимость в обработке аргументов для атаки на Synology DiskStation, заработав $40 000.

Итоги первого дня показали высокий уровень конкуренции и разнообразие атак. Турнир продолжится, и впереди ещё много попыток и уникальных уязвимостей.