APT36 удивляет — всего один PDF-файл стёр оборону целой страны

NewsMakerЗа пару кликов индийская армия показала хакерам то, что скрывала от всего мира.

Пакистанская кибергруппа APT36, также известная под названием Transparent Tribe, развернула новую фишинговую кампанию против сотрудников оборонного сектора Индии. Специалисты компании CYFIRMA выявили , что злоумышленники действуют предельно изощрённо, маскируя вредоносные файлы под официальные правительственные документы.

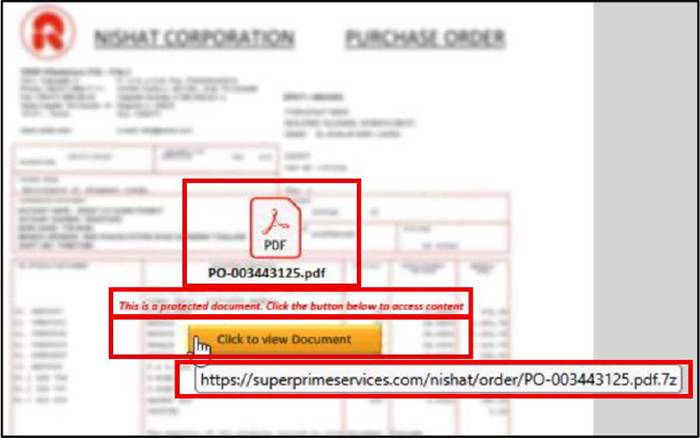

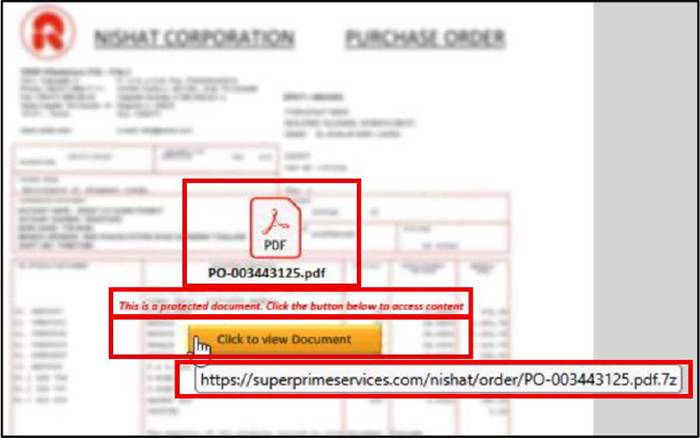

В своих атаках APT36 использует поддельные электронные письма, к которым прикрепляются файлы с расширением PDF, внешне ничем не отличающиеся от настоящих служебных бумаг. Один из таких файлов называется «PO-003443125.pdf» и содержит фон с размытым изображением и кнопку, визуально имитирующую интерфейс входа Национального информационного центра Индии (NIC). При нажатии на кнопку жертва перенаправляется на фальшивый веб-сайт, замаскированный под надёжный ресурс.

С сайта загружается архив с расширением «.7z», внутри которого спрятан исполняемый файл «PO-003443125.pdf.exe», замаскированный под PDF-документ. При запуске этого файла на компьютере активируется вредоносное программное обеспечение, написанное на C/C++ и предназначенное для операционных систем Windows.

По данным CYFIRMA, вредонос обладает набором сложных функций для сокрытия своей активности. В частности, он использует проверку на наличие отладчиков (IsDebuggerPresent), выявление виртуальной среды (IsWow64Process) и скрытие за счёт двойных расширений. Среди функций — перехват нажатий клавиш, слежка за буфером обмена и кража данных браузера, включая учётные записи и пароли. Сбор информации осуществляется через зашифрованные каналы связи, размещённые на инфраструктуре Cloudflare.

Кроме того, программа применяет методы обхода защиты, такие как внедрение процессов, подмена библиотек DLL и создание невидимых окон. Для обеспечения постоянного доступа к заражённой системе внедряются изменения в реестре Windows.

Эта атака была впервые зафиксирована 7 мая 2025 года и охватывает сразу несколько техник из классификации MITRE ATT&CK, включая фишинг ( T1566 ), кейлоггинг ( T1056.001 ) и передачу данных через зашифрованные каналы ( T1573 ).

Установлено, что домен, задействованный в атаке, был зарегистрирован 23 октября 2024 года и направляет трафик на IP-адрес, расположенный в Бразилии. Этот адрес используется ещё для более чем 650 других доменов, что говорит о краткосрочном характере инфраструктуры, созданной специально для вредоносных операций.

Кампания APT36 представляет серьёзную угрозу для информационной безопасности стратегических индийских структур, поскольку после проникновения в систему злоумышленники могут получить несанкционированный доступ к внутренним сетям и перемещаться внутри инфраструктуры.

В качестве противодействия специалисты советуют внедрять многоуровневую защиту почтовых систем, ужесточать политику по работе с вложениями, активировать многофакторную аутентификацию и использовать современные средства защиты конечных точек ( EDR ). Дополнительно рекомендуется регулярно обучать сотрудников кибергигиене и оперативно подключать системы анализа актуальных угроз.

Пакистанская кибергруппа APT36, также известная под названием Transparent Tribe, развернула новую фишинговую кампанию против сотрудников оборонного сектора Индии. Специалисты компании CYFIRMA выявили , что злоумышленники действуют предельно изощрённо, маскируя вредоносные файлы под официальные правительственные документы.

В своих атаках APT36 использует поддельные электронные письма, к которым прикрепляются файлы с расширением PDF, внешне ничем не отличающиеся от настоящих служебных бумаг. Один из таких файлов называется «PO-003443125.pdf» и содержит фон с размытым изображением и кнопку, визуально имитирующую интерфейс входа Национального информационного центра Индии (NIC). При нажатии на кнопку жертва перенаправляется на фальшивый веб-сайт, замаскированный под надёжный ресурс.

С сайта загружается архив с расширением «.7z», внутри которого спрятан исполняемый файл «PO-003443125.pdf.exe», замаскированный под PDF-документ. При запуске этого файла на компьютере активируется вредоносное программное обеспечение, написанное на C/C++ и предназначенное для операционных систем Windows.

По данным CYFIRMA, вредонос обладает набором сложных функций для сокрытия своей активности. В частности, он использует проверку на наличие отладчиков (IsDebuggerPresent), выявление виртуальной среды (IsWow64Process) и скрытие за счёт двойных расширений. Среди функций — перехват нажатий клавиш, слежка за буфером обмена и кража данных браузера, включая учётные записи и пароли. Сбор информации осуществляется через зашифрованные каналы связи, размещённые на инфраструктуре Cloudflare.

Кроме того, программа применяет методы обхода защиты, такие как внедрение процессов, подмена библиотек DLL и создание невидимых окон. Для обеспечения постоянного доступа к заражённой системе внедряются изменения в реестре Windows.

Эта атака была впервые зафиксирована 7 мая 2025 года и охватывает сразу несколько техник из классификации MITRE ATT&CK, включая фишинг ( T1566 ), кейлоггинг ( T1056.001 ) и передачу данных через зашифрованные каналы ( T1573 ).

Установлено, что домен, задействованный в атаке, был зарегистрирован 23 октября 2024 года и направляет трафик на IP-адрес, расположенный в Бразилии. Этот адрес используется ещё для более чем 650 других доменов, что говорит о краткосрочном характере инфраструктуры, созданной специально для вредоносных операций.

Кампания APT36 представляет серьёзную угрозу для информационной безопасности стратегических индийских структур, поскольку после проникновения в систему злоумышленники могут получить несанкционированный доступ к внутренним сетям и перемещаться внутри инфраструктуры.

В качестве противодействия специалисты советуют внедрять многоуровневую защиту почтовых систем, ужесточать политику по работе с вложениями, активировать многофакторную аутентификацию и использовать современные средства защиты конечных точек ( EDR ). Дополнительно рекомендуется регулярно обучать сотрудников кибергигиене и оперативно подключать системы анализа актуальных угроз.