Arch Linux отравлен. CHAOS RAT прятался в AUR почти двое суток.

NewsMakerПользователь разместил скрипты с трояном CHAOS RAT через AUR.

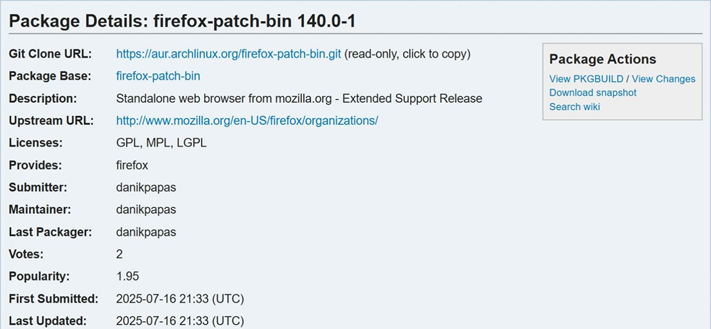

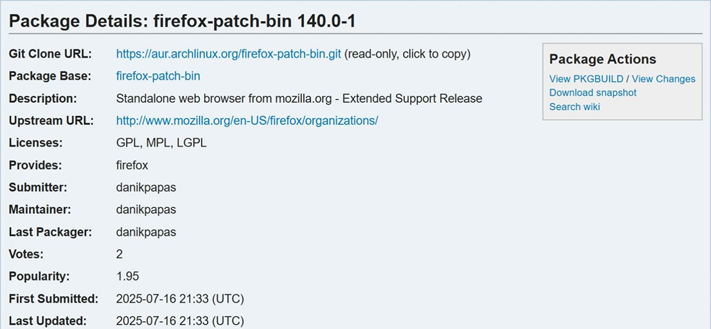

В репозитории Arch User Repository (AUR), предназначенном для установки пользовательских пакетов в Arch Linux, были обнаружены три вредоносных скрипта, которые использовались для установки трояна CHAOS RAT. Все они были загружены пользователем с ником danikpapas и замаскированы под пакеты для популярных браузеров. Речь шла о «librewolf-fix-bin», «firefox-patch-bin» и «zen-browser-patched-bin». Эти пакеты появились в AUR 16 июля и оставались доступными почти два дня, прежде чем были удалены командой Arch Linux по сигналу сообщества.

Вредоносные скрипты указывали на репозиторий на GitHub, где якобы находились патчи. На деле вместо исправлений там был размещён вредоносный код. При установке пакета репозиторий клонировался, и вредоносное содержимое запускалось в процессе сборки. Сам репозиторий уже удалён, но следы активности остались — архивы всех трёх пакетов удалось сохранить и проанализировать. Удалось выяснить, что пользователь начал загружать их начиная с 18:46 по всемирному времени.

Позже на Reddit появилась активность со стороны старой, ранее неактивной учётной записи, которая стала продвигать вредоносные пакеты. Пользователи быстро заподозрили неладное, и один из них отправил подозрительный компонент на VirusTotal. Сервис определил его как вредоносную программу под названием CHAOS RAT.

CHAOS RAT — это троян с открытым исходным кодом, работающий как на Windows, так и на Linux. Он способен загружать и скачивать файлы, выполнять команды и открывать удалённый доступ через обратный шелл. После установки вредоносное ПО подключается к удалённому серверу и ждёт новых команд, фактически предоставляя злоумышленнику полный контроль над заражённым устройством. В данном случае управление осуществлялось с сервера по адресу 130.162.225.47 на порту 8080.

Вредонос может использоваться для скрытого майнинга криптовалют , кражи данных или проведения кибер шпионажа . Пользователям, установившим один из заражённых пакетов, рекомендуется немедленно проверить систему на наличие исполняемого файла с названием «systemd-initd» в папке /tmp и при его обнаружении — удалить.

Команда Arch Linux подчёркивает, что в AUR не предусмотрен централизованный аудит новых скриптов и ответственность за их проверку лежит на пользователях. Несмотря на это, инцидент вновь показал, насколько важно сохранять бдительность при установке даже, казалось бы, безопасных пакетов из открытых источников.

В репозитории Arch User Repository (AUR), предназначенном для установки пользовательских пакетов в Arch Linux, были обнаружены три вредоносных скрипта, которые использовались для установки трояна CHAOS RAT. Все они были загружены пользователем с ником danikpapas и замаскированы под пакеты для популярных браузеров. Речь шла о «librewolf-fix-bin», «firefox-patch-bin» и «zen-browser-patched-bin». Эти пакеты появились в AUR 16 июля и оставались доступными почти два дня, прежде чем были удалены командой Arch Linux по сигналу сообщества.

Вредоносные скрипты указывали на репозиторий на GitHub, где якобы находились патчи. На деле вместо исправлений там был размещён вредоносный код. При установке пакета репозиторий клонировался, и вредоносное содержимое запускалось в процессе сборки. Сам репозиторий уже удалён, но следы активности остались — архивы всех трёх пакетов удалось сохранить и проанализировать. Удалось выяснить, что пользователь начал загружать их начиная с 18:46 по всемирному времени.

Позже на Reddit появилась активность со стороны старой, ранее неактивной учётной записи, которая стала продвигать вредоносные пакеты. Пользователи быстро заподозрили неладное, и один из них отправил подозрительный компонент на VirusTotal. Сервис определил его как вредоносную программу под названием CHAOS RAT.

CHAOS RAT — это троян с открытым исходным кодом, работающий как на Windows, так и на Linux. Он способен загружать и скачивать файлы, выполнять команды и открывать удалённый доступ через обратный шелл. После установки вредоносное ПО подключается к удалённому серверу и ждёт новых команд, фактически предоставляя злоумышленнику полный контроль над заражённым устройством. В данном случае управление осуществлялось с сервера по адресу 130.162.225.47 на порту 8080.

Вредонос может использоваться для скрытого майнинга криптовалют , кражи данных или проведения кибер шпионажа . Пользователям, установившим один из заражённых пакетов, рекомендуется немедленно проверить систему на наличие исполняемого файла с названием «systemd-initd» в папке /tmp и при его обнаружении — удалить.

Команда Arch Linux подчёркивает, что в AUR не предусмотрен централизованный аудит новых скриптов и ответственность за их проверку лежит на пользователях. Несмотря на это, инцидент вновь показал, насколько важно сохранять бдительность при установке даже, казалось бы, безопасных пакетов из открытых источников.