CVE-2024-39717: сети телекомов оказались в руках Volt Typhoon

NewsMakerУязвимость нулевого дня Versa Director открывает Китаю двери в системы США и Индии.

Китайская хакерская группа Volt Typhoon совершила серию атак, используя 0Day в системе управления Versa Director — платформе, которую интернет-провайдеры используют для управления виртуальными сетями.

Уязвимость CVE-2024-39717 (оценка CVSS: 7.2) позволяет загружать вредоносные файлы, замаскированные под PNG-изображения, чтобы получить доступ к корпоративным сетям. Ошибка затронула версии 21.2.3, 22.1.2 и 22.1.3. Обновление до версии 22.1.4 устраняет проблему, и Versa рекомендует администраторам следовать рекомендациям по защите системы. Кроме того, недавно CISA добавило эту уязвимость в свой каталог KEV.

Исследователи из Black Lotus Labs обнаружили ошибку в июне после того, как нашли вредоносный файл, загруженный на VirusTotal. Злоумышленники использовали недостаток для установки веб-оболочки VersaMem, которая пока не обнаружена антивирусами. Анализ показал, что с 12 июня веб-оболочка активно использовалась для взлома SOHO-маршрутизаторов и установки вредоносного ПО.

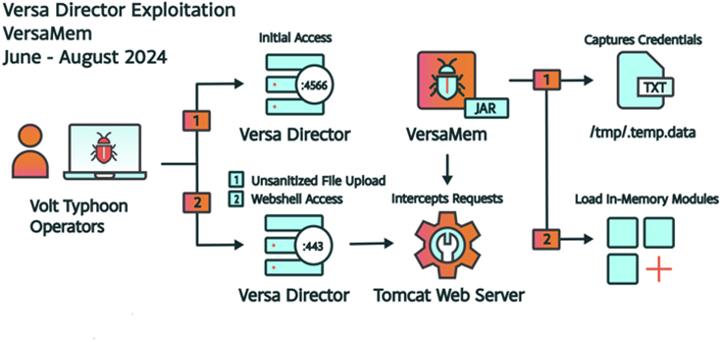

Цепочка атаки Volt Typhoon

Хотя для использования уязвимости требуются права администратора, хакеры получили их через открытый порт Versa Director, используемый для обеспечения высокой доступности ( High Availability , HA) узлов. Атакующие создали учётную запись с высокими привилегиями, внедрили вредоносную веб-оболочку, которая затем использовалась для кражи учетных данных пользователей.

Versa подтвердила, что уязвимость могла быть использована для кражи учетных данных, если порт HA не был защищен в соответствии с рекомендациями компании. Компания также объяснила, что порт открыт по умолчанию для обеспечения функции высокой доступности.

По данным Black Lotus Labs, пострадали как минимум 4 организации в США и 1 в Индии. Злоумышленники смогли получить доступ к внутренним сетям одной из компаний. Специалисты приписали атаки группе Volt Typhoon, которая известна атаками на маршрутизаторы и VPN-устройства для получения скрытного доступа к целевым сетям. Ранее группа использовала аналогичные методы для создания ботнета и атак на критическую инфраструктуру.

Китайская хакерская группа Volt Typhoon совершила серию атак, используя 0Day в системе управления Versa Director — платформе, которую интернет-провайдеры используют для управления виртуальными сетями.

Уязвимость CVE-2024-39717 (оценка CVSS: 7.2) позволяет загружать вредоносные файлы, замаскированные под PNG-изображения, чтобы получить доступ к корпоративным сетям. Ошибка затронула версии 21.2.3, 22.1.2 и 22.1.3. Обновление до версии 22.1.4 устраняет проблему, и Versa рекомендует администраторам следовать рекомендациям по защите системы. Кроме того, недавно CISA добавило эту уязвимость в свой каталог KEV.

Исследователи из Black Lotus Labs обнаружили ошибку в июне после того, как нашли вредоносный файл, загруженный на VirusTotal. Злоумышленники использовали недостаток для установки веб-оболочки VersaMem, которая пока не обнаружена антивирусами. Анализ показал, что с 12 июня веб-оболочка активно использовалась для взлома SOHO-маршрутизаторов и установки вредоносного ПО.

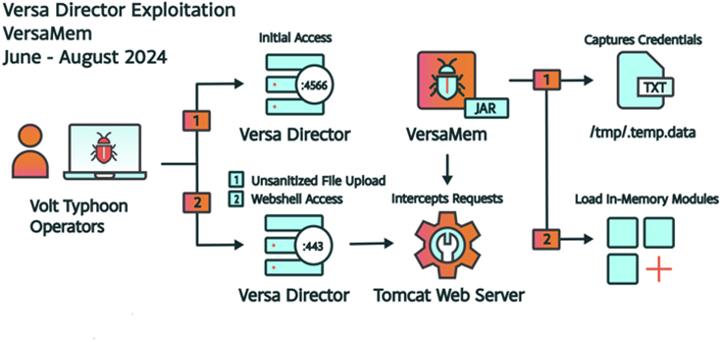

Цепочка атаки Volt Typhoon

Хотя для использования уязвимости требуются права администратора, хакеры получили их через открытый порт Versa Director, используемый для обеспечения высокой доступности ( High Availability , HA) узлов. Атакующие создали учётную запись с высокими привилегиями, внедрили вредоносную веб-оболочку, которая затем использовалась для кражи учетных данных пользователей.

Versa подтвердила, что уязвимость могла быть использована для кражи учетных данных, если порт HA не был защищен в соответствии с рекомендациями компании. Компания также объяснила, что порт открыт по умолчанию для обеспечения функции высокой доступности.

По данным Black Lotus Labs, пострадали как минимум 4 организации в США и 1 в Индии. Злоумышленники смогли получить доступ к внутренним сетям одной из компаний. Специалисты приписали атаки группе Volt Typhoon, которая известна атаками на маршрутизаторы и VPN-устройства для получения скрытного доступа к целевым сетям. Ранее группа использовала аналогичные методы для создания ботнета и атак на критическую инфраструктуру.