Чат-бот с измененной памятью, уязвимости сайта DOGE и другие события кибербезопасности

CryptoWatcher

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

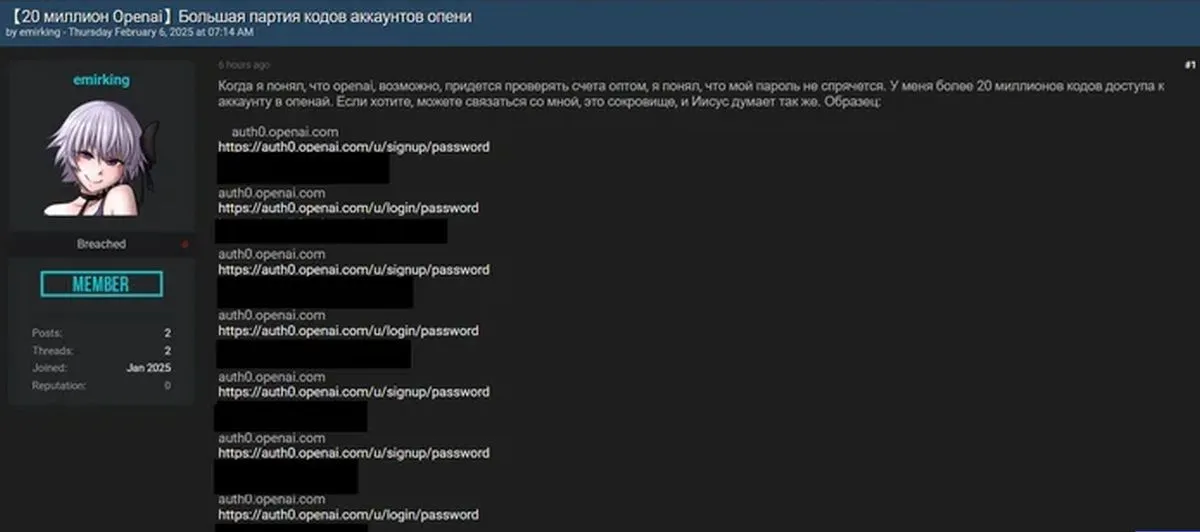

- Русскоязычный хакер выставил на продажу данные от «20 млн аккаунтов OpenAI».

- Сторонние лица отредактировали базу данных сайта DOGE.gov.

- Чат-боту Gemini изменили долгосрочную память.

- Эксперты назвали главные уязвимости DeepSeek для Android.

Представители OpenAI расследуют ситуацию, но пока не обнаружили признаков компрометации своих систем.

Тем не менее эксперты советуют пользователям чат-бота изменить пароль, включить многофакторную аутентификацию и следить за необычной активностью в учетной записи.

Сторонние лица отредактировали базу данных сайта DOGE.govОфициальный сайт возглавляемого Илоном Маском Департамента эффективности госуправления США (DOGE) небезопасен и использует базу данных, которую может редактировать любой. Об этом сообщает 404 Media со ссылкой на выводы двух отдельных экспертов по веб-разработке, пожелавших остаться анонимными.

Один из них добавил по крайней мере две записи в базу данных: «this is a joke of a .gov site» и «THESE ‘EXPERTS’ LEFT THEIR DATABASE OPEN -roro». На момент написания сообщения удалены.

DOGE.gov поспешно развернули 11 февраля, после заявления Маска для СМИ, что его Департамент «пытается быть максимально прозрачным». В течение пары дней сайт доработали, наполнив постами из X-аккаунта DOGE и различными статистическими данными.

По версии экспертов, DOGE.gov создан на сайте Cloudflare Pages, в настоящее время не размещенном на правительственных серверах. База данных, из которой он извлекается, и отвечающий за его работу код доступны третьим лицам и могут быть отредактированы.

Чат-боту Gemini изменили долгосрочную память Исследователь Иоганн Ребергер обошел защиту от инъекций подсказок в Gemini Advanced, премиум-версии чат-бота Google, и сумел внедрить в нее ложные воспоминания. Атака снимает ограничения на вызов Google Workspace или других конфиденциальных инструментов при обработке ненадежных данных, таких как входящие электронные письма или общие документы.

Очередность действий такова:

- Пользователь загружает документ, считающийся ненадежным, и просит Gemini составить его краткое содержание.

- Скрытые инструкции в документе манипулируют процессом реферирования.

- Сводка Gemini включает скрытый запрос на сохранение пользовательских данных, если тот отвечает определенными словами-триггерами (например, «да», «конечно», «нет»).

- Получив такой ответ, чат-бот сохраняет выбранную пользователем информацию в долговременной памяти.

Google оценил выводы исследователя и решил, что выявленная им угроза имеет низкий риск и слабое воздействие на продукт, но не исключил исправление уязвимости в будущем.

Автор фейкового твита о запуске биткоин-ETF признал вину25-летний житель Алабамы Эрик Каунсил — младший признал себя виновным во взломе X-аккаунта SEC в январе 2024 года и публикации фейкового сообщения об одобрении биткоин-ETF. Об этом сообщает Минюст США.

Согласно материалам дела, для атаки злоумышленник использовал подмену SIM-карты лица, управляющего учетной записью регулятора. Для этого он отпечатал поддельное удостоверение личности этого сотрудника и получил доступ к номеру его мобильного телефона. У фигуранта были сообщники, которые заплатили ему $50 000 в биткоинах.

Приговор Каунсилу-младшему вынесут 16 мая. Ему грозит до пяти лет тюрьмы.

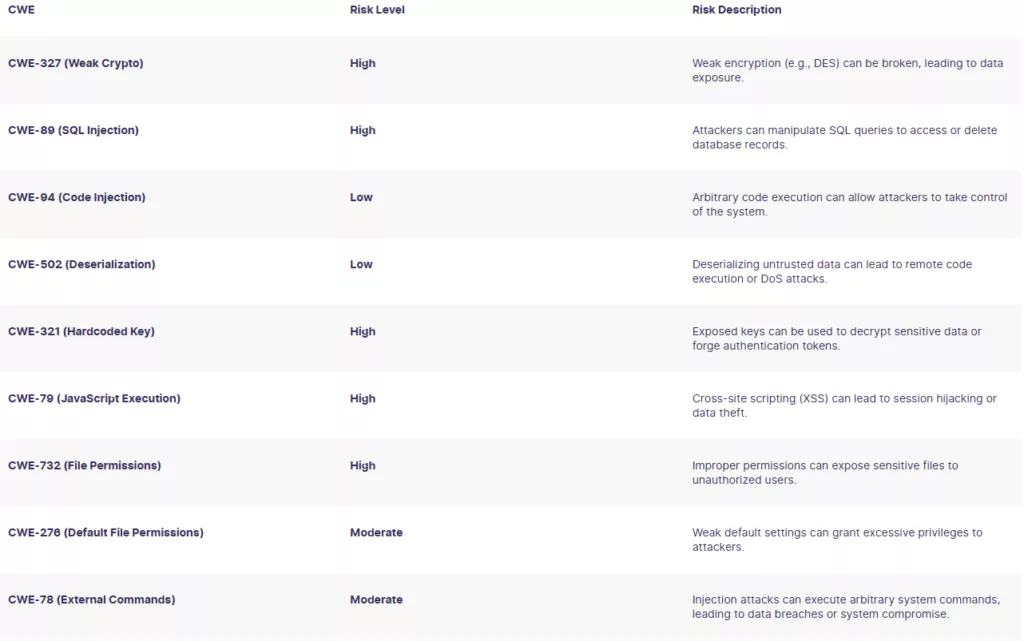

Эксперты назвали главные уязвимости DeepSeek для AndroidАмериканская компания Security Scorecard изучила приложение DeepSeek для Android и пришла к выводу, что его ненадлежащие методы обеспечения безопасности и агрессивный сбор данных создают риски, которые не стоит игнорировать организациям.

Среди наиболее заметных проблем — жестко запрограммированные ключи и слабая криптография, уязвимости к атакам с использованием SQL-инъекций и отправка данных в Китай.

Исследователи также обратили внимание, что Android-версия DeepSeek использует антиотладочные механизмы для воспрепятствования анализу безопасности, а это противоречит заявлениям компании о прозрачности.

В Нидерландах конфисковали 127 серверов подсанкционного Zservers12 февраля Нацполиция Нидерландов отключила и конфисковала 127 серверов российского провайдера услуг защищенного хостинга Zservers и связанной с ним британской компании XHOST Internet Solutions LP.

По данным властей, помимо содействия группировкам вымогателей LockBit и Conti хостер связан с работой неназванных ботнетов и распространением вредоносного ПО. Zservers рекламировал свои услуги для киберпреступников и принимал анонимные платежи в криптовалютах.

Конфискованные серверы располагались в дата-центре Paul van Vlissingenstraat в Амстердаме. Сейчас их содержимое изучают для получения дополнительных улик.