DeerStealer использует LOLBin-тактику: mshta.exe + PowerShell = невидимые атаки

NewsMakerЛюбой документ может стать началом невидимого вторжения.

Новая вредоносная кампания с участием инфостилера DeerStealer была выявлена специалистами из компании ANY.RUN. Злоумышленники используют особую тактику — объединение ярлыков Windows (LNK) и системных утилит, известных как Living-off-the-Land Binaries and Scripts (LOLBin/S). Это позволяет провести атаку в несколько скрытых этапов, обходя защитные механизмы и затрудняя обнаружение на ранних стадиях.

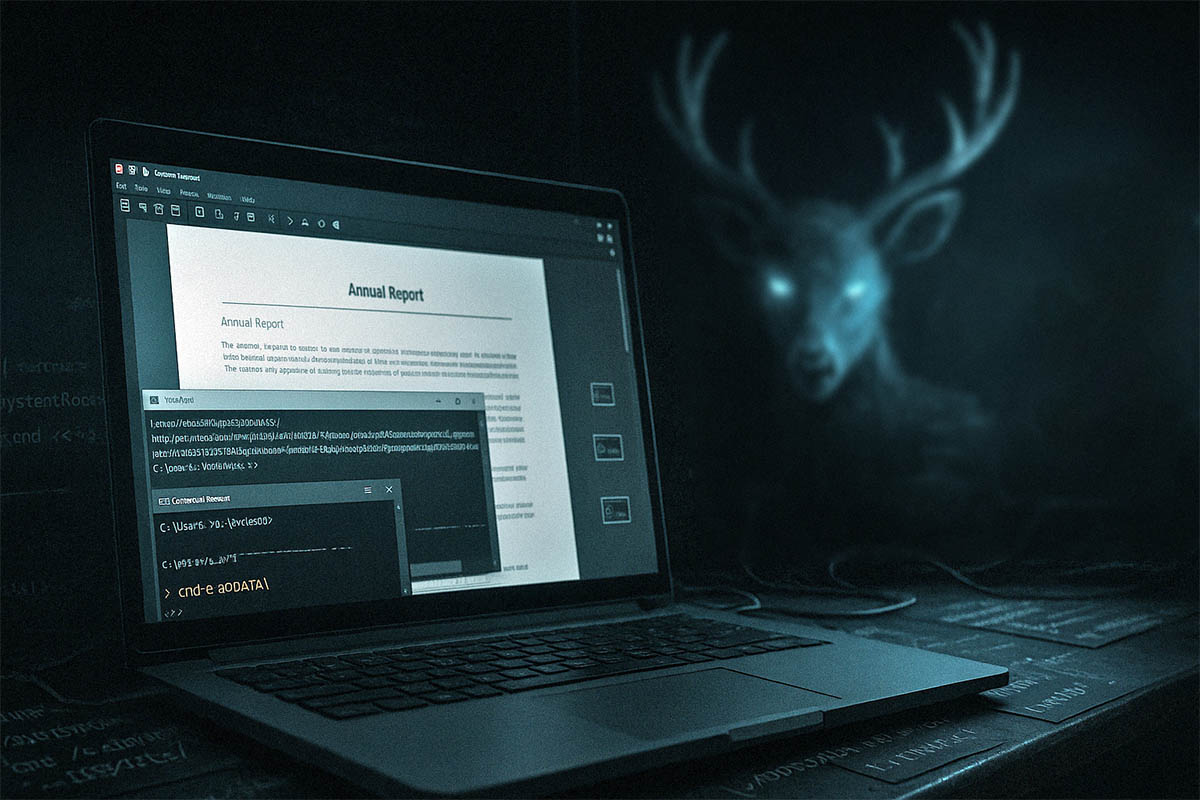

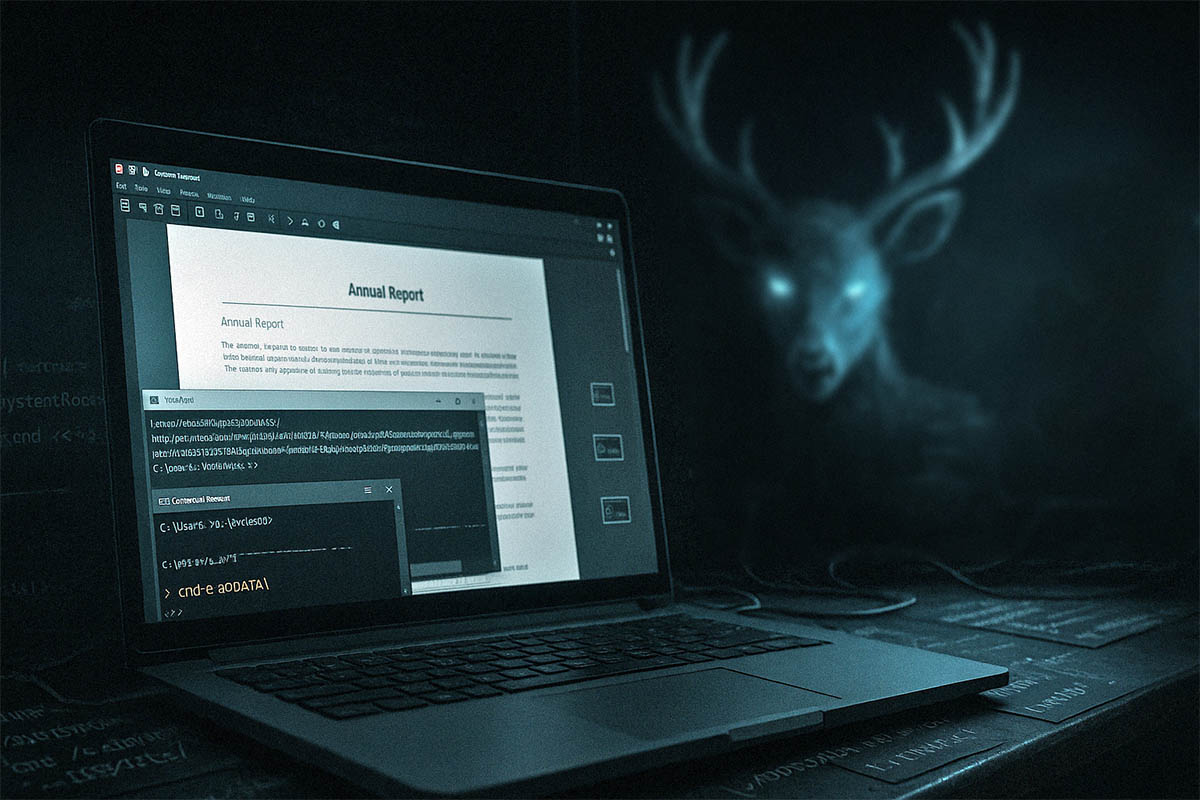

Атака начинается с фишинговых писем или поддельных файлов, загружаемых через общий доступ. Эти файлы маскируются под обычные документы, например, «Report.lnk», и визуально напоминают PDF-иконки. При запуске жертвой такого ярлыка в скрытом режиме активируется утилита «mshta.exe» — стандартный компонент Windows, подписанный и доверенный системой. Это делает обход систем контроля приложений и журналирования практически незаметным.

Особое внимание уделяется сокрытию кода: вредоносные команды PowerShell, зашитые в LNK-файл, обфусцированы, часто закодированы в Base64 и спрятаны за подстановочными символами в путях файлов. Это не даёт антивирусным системам определить наличие угрозы по сигнатурам. После запуска «mshta.exe» цепочка продолжается через «cmd.exe» и PowerShell, при этом системные пути вычисляются динамически, а журналирование и профилирование отключаются.

Дальнейшее выполнение включает многослойную расшифровку и сборку вредоносного скрипта, который активируется только в момент выполнения. Скрипт реконструируется из шифрованных символов и запускается через Invoke-Expression. Такая архитектура исключает возможность предварительного анализа.

Скрытность прослеживается на каждом этапе: ссылки и бинарные компоненты, необходимые для загрузки DeerStealer, появляются в памяти лишь при необходимости, что усложняет сетевое обнаружение. Чтобы не вызвать подозрений, вредоносная цепочка загружает поддельный PDF-документ и открывает его в Adobe Acrobat, отвлекая внимание пользователя.

Тем временем основная нагрузка — исполняемый файл инфостилера — без каких-либо признаков присутствия записывается в каталог AppData и запускается. Программа закрепляется в системе, внося изменения в реестр или создавая задачи по расписанию для сохранения устойчивости даже после перезагрузки.

Анализ динамики выполнения в песочнице позволил специалистам проследить весь путь атаки: от ярлыка до скрытой передачи данных на удалённые серверы. При этом DeerStealer распознаёт среду анализа и запускается только на реальном оборудовании, избегая виртуальных машин.

DeerStealer собирает данные о пользователе, включая логины и пароли из браузеров и мессенджеров, данные автозаполнения и содержимое криптовалютных кошельков. Всё это шифруется и отправляется на серверы управления, которые дополнительно защищены через прокси.

Борьба с таким видом атак осложняется использованием доверенных системных утилит и отключением журналов PowerShell. Рекомендуется активировать AMSI, отслеживать нетипичную активность mshta и PowerShell, внимательно следить за порождением дочерних процессов и анализировать исходящий трафик.

Новая вредоносная кампания с участием инфостилера DeerStealer была выявлена специалистами из компании ANY.RUN. Злоумышленники используют особую тактику — объединение ярлыков Windows (LNK) и системных утилит, известных как Living-off-the-Land Binaries and Scripts (LOLBin/S). Это позволяет провести атаку в несколько скрытых этапов, обходя защитные механизмы и затрудняя обнаружение на ранних стадиях.

Атака начинается с фишинговых писем или поддельных файлов, загружаемых через общий доступ. Эти файлы маскируются под обычные документы, например, «Report.lnk», и визуально напоминают PDF-иконки. При запуске жертвой такого ярлыка в скрытом режиме активируется утилита «mshta.exe» — стандартный компонент Windows, подписанный и доверенный системой. Это делает обход систем контроля приложений и журналирования практически незаметным.

Особое внимание уделяется сокрытию кода: вредоносные команды PowerShell, зашитые в LNK-файл, обфусцированы, часто закодированы в Base64 и спрятаны за подстановочными символами в путях файлов. Это не даёт антивирусным системам определить наличие угрозы по сигнатурам. После запуска «mshta.exe» цепочка продолжается через «cmd.exe» и PowerShell, при этом системные пути вычисляются динамически, а журналирование и профилирование отключаются.

Дальнейшее выполнение включает многослойную расшифровку и сборку вредоносного скрипта, который активируется только в момент выполнения. Скрипт реконструируется из шифрованных символов и запускается через Invoke-Expression. Такая архитектура исключает возможность предварительного анализа.

Скрытность прослеживается на каждом этапе: ссылки и бинарные компоненты, необходимые для загрузки DeerStealer, появляются в памяти лишь при необходимости, что усложняет сетевое обнаружение. Чтобы не вызвать подозрений, вредоносная цепочка загружает поддельный PDF-документ и открывает его в Adobe Acrobat, отвлекая внимание пользователя.

Тем временем основная нагрузка — исполняемый файл инфостилера — без каких-либо признаков присутствия записывается в каталог AppData и запускается. Программа закрепляется в системе, внося изменения в реестр или создавая задачи по расписанию для сохранения устойчивости даже после перезагрузки.

Анализ динамики выполнения в песочнице позволил специалистам проследить весь путь атаки: от ярлыка до скрытой передачи данных на удалённые серверы. При этом DeerStealer распознаёт среду анализа и запускается только на реальном оборудовании, избегая виртуальных машин.

DeerStealer собирает данные о пользователе, включая логины и пароли из браузеров и мессенджеров, данные автозаполнения и содержимое криптовалютных кошельков. Всё это шифруется и отправляется на серверы управления, которые дополнительно защищены через прокси.

Борьба с таким видом атак осложняется использованием доверенных системных утилит и отключением журналов PowerShell. Рекомендуется активировать AMSI, отслеживать нетипичную активность mshta и PowerShell, внимательно следить за порождением дочерних процессов и анализировать исходящий трафик.