Добро с кулаками: шифровальщик требует выкуп в Monero ради мира во всём мире

NewsMakerКто сказал, что вымогатели не могут быть филантропами? Просто у них свои методы…

Вредоносные программы продолжают активно маскироваться под популярные инструменты на базе искусственного интеллекта — фальшивые инсталляторы OpenAI ChatGPT и InVideo AI используются для распространения сразу нескольких угроз, включая программы-вымогатели CyberLock и Lucky_Gh0$t, а также деструктивное ПО под названием Numero.

Как сообщили специалисты Cisco Talos, с помощью этих поддельных установщиков распространяется вредоносный код, ориентированный на пользователей из сфер B2B-продаж и цифрового маркетинга. Среди выявленных поддельных сайтов — «novaleadsai[.]com», мимикрирующий под платформу по монетизации лидов NovaLeads. Предполагается, что его продвижение осуществляется через SEO-отравление — искусственное повышение рейтинга в поисковых системах.

Пользователю предлагают бесплатно воспользоваться якобы легитимным инструментом на протяжении года с последующей подпиской за $95 в месяц. Но вместо обещанного программного обеспечения загружается ZIP-архив с исполняемым файлом «NovaLeadsAI.exe», который был скомпилирован в тот же день, когда появился сам домен — 2 февраля 2025 года. Запуск файла приводит к установке PowerShell-вымогателя CyberLock.

Этот шифровальщик способен повысить свои привилегии до уровня администратора, после чего зашифровывает файлы на дисках C:, D:\ и E:\ с определёнными расширениями. В конце он оставляет записку с требованием выкупа в размере $50 000 в Monero, обещая, что средства будут направлены на помощь женщинам и детям в Палестине, Украине, Африке, Азии и других регионах, где, по мнению злоумышленников, «несправедливость — повседневная реальность». Завершающим этапом становится использование встроенного инструмента Windows cipher.exe с ключом /w — так злоумышленники затирают свободное пространство на диске, чтобы помешать восстановлению удалённых данных.

В другом случае распространялся Lucky_Gh0$t — модификация шестой версии вымогателя Chaos, известная также как Yashma. Он поставлялся через поддельный установщик премиум-версии ChatGPT. Установка производилась через SFX-архив, в котором находился исполняемый файл с именем «dwn.exe» — копирующий легитимный системный процесс «dwm.exe». Внутри архива также находились настоящие инструменты с открытым кодом от Microsoft, доступные на GitHub.

После запуска скрипт распаковывал и запускал файл-вымогатель, который шифровал файлы менее 1.2 ГБ и удалял теневые копии томов и резервные копии перед началом атаки. Жертва получала записку с уникальным ID и инструкциями по связи через зашифрованный мессенджер Session для получения расшифровщика.

Наконец, выявлена атака с использованием фальшивого установщика InVideo AI. Он выступал в роли дроппера, содержащего три компонента — BAT-файл, VBScript и исполняемый файл Numero. После запуска происходило выполнение скрипта в бесконечном цикле: он запускал вредоносный процесс, делал паузу в 60 секунд, завершал его и запускал заново. Таким образом, вредонос оставался активным на машине постоянно.

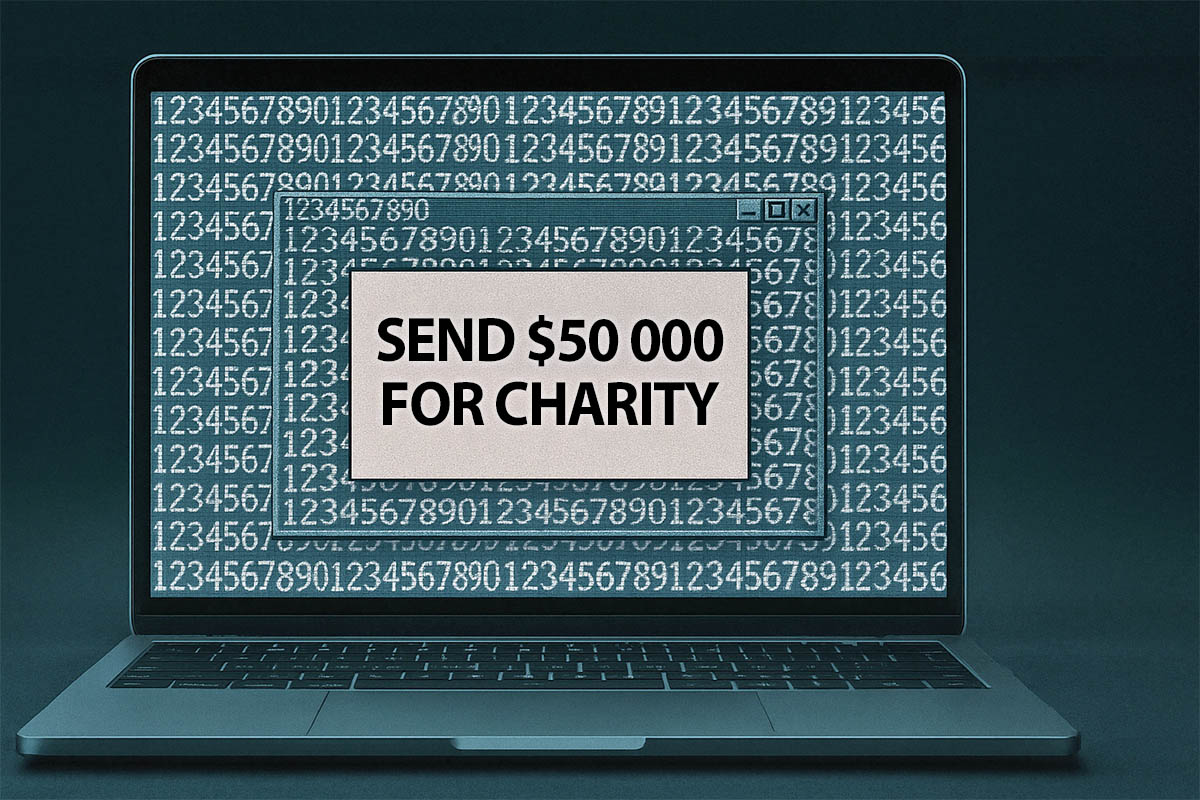

Сам Numero, написанный на C++ и собранный 24 января 2025 года, представляет собой 32-битный исполняемый файл Windows. Он проверяет запущенные процессы на наличие инструментов анализа и отладки, а затем разрушает графическую оболочку Windows — изменяя заголовки, кнопки и содержимое рабочего стола на бесконечную строку из цифр «1234567890», фактически выводя систему из строя.

Таким образом, растущий интерес к ИИ-инструментам стал новой площадкой для атак, где злоумышленники эксплуатируют доверие пользователей к известным брендам и технологиям, превращая прогресс в источник угроз.

Вредоносные программы продолжают активно маскироваться под популярные инструменты на базе искусственного интеллекта — фальшивые инсталляторы OpenAI ChatGPT и InVideo AI используются для распространения сразу нескольких угроз, включая программы-вымогатели CyberLock и Lucky_Gh0$t, а также деструктивное ПО под названием Numero.

Как сообщили специалисты Cisco Talos, с помощью этих поддельных установщиков распространяется вредоносный код, ориентированный на пользователей из сфер B2B-продаж и цифрового маркетинга. Среди выявленных поддельных сайтов — «novaleadsai[.]com», мимикрирующий под платформу по монетизации лидов NovaLeads. Предполагается, что его продвижение осуществляется через SEO-отравление — искусственное повышение рейтинга в поисковых системах.

Пользователю предлагают бесплатно воспользоваться якобы легитимным инструментом на протяжении года с последующей подпиской за $95 в месяц. Но вместо обещанного программного обеспечения загружается ZIP-архив с исполняемым файлом «NovaLeadsAI.exe», который был скомпилирован в тот же день, когда появился сам домен — 2 февраля 2025 года. Запуск файла приводит к установке PowerShell-вымогателя CyberLock.

Этот шифровальщик способен повысить свои привилегии до уровня администратора, после чего зашифровывает файлы на дисках C:, D:\ и E:\ с определёнными расширениями. В конце он оставляет записку с требованием выкупа в размере $50 000 в Monero, обещая, что средства будут направлены на помощь женщинам и детям в Палестине, Украине, Африке, Азии и других регионах, где, по мнению злоумышленников, «несправедливость — повседневная реальность». Завершающим этапом становится использование встроенного инструмента Windows cipher.exe с ключом /w — так злоумышленники затирают свободное пространство на диске, чтобы помешать восстановлению удалённых данных.

В другом случае распространялся Lucky_Gh0$t — модификация шестой версии вымогателя Chaos, известная также как Yashma. Он поставлялся через поддельный установщик премиум-версии ChatGPT. Установка производилась через SFX-архив, в котором находился исполняемый файл с именем «dwn.exe» — копирующий легитимный системный процесс «dwm.exe». Внутри архива также находились настоящие инструменты с открытым кодом от Microsoft, доступные на GitHub.

После запуска скрипт распаковывал и запускал файл-вымогатель, который шифровал файлы менее 1.2 ГБ и удалял теневые копии томов и резервные копии перед началом атаки. Жертва получала записку с уникальным ID и инструкциями по связи через зашифрованный мессенджер Session для получения расшифровщика.

Наконец, выявлена атака с использованием фальшивого установщика InVideo AI. Он выступал в роли дроппера, содержащего три компонента — BAT-файл, VBScript и исполняемый файл Numero. После запуска происходило выполнение скрипта в бесконечном цикле: он запускал вредоносный процесс, делал паузу в 60 секунд, завершал его и запускал заново. Таким образом, вредонос оставался активным на машине постоянно.

Сам Numero, написанный на C++ и собранный 24 января 2025 года, представляет собой 32-битный исполняемый файл Windows. Он проверяет запущенные процессы на наличие инструментов анализа и отладки, а затем разрушает графическую оболочку Windows — изменяя заголовки, кнопки и содержимое рабочего стола на бесконечную строку из цифр «1234567890», фактически выводя систему из строя.

Таким образом, растущий интерес к ИИ-инструментам стал новой площадкой для атак, где злоумышленники эксплуатируют доверие пользователей к известным брендам и технологиям, превращая прогресс в источник угроз.