Двойник или преемник? MimiStick копирует тактику Sticky Werewolf

NewsMakerОборонные предприятия России под прицелом хакеров.

Специалисты компании F.A.C.C.T. Threat Intelligence выявили новую кибератаку, нацеленную на предприятия оборонно-промышленного комплекса России. Злоумышленники использовали вредоносный файл «17_09_2024.msc», замаскированный под письмо от Министерства труда РФ.

Изначально эксперты предположили, что за атакой стоит известная группа киберпреступников Sticky Werewolf, ранее использовавшая похожие методы. Однако дальнейший анализ показал, что атака проводится новой группой, получившей название MimiStick.

При открытии файла «17_09_2024.msc» запускается серия команд, извлекающих упакованное содержимое. В результате создается файл %localappdata%\xrks.t с командным файлом внутри. Далее выполняются команды для обнаружения упакованной нагрузки в конце bat-файла. Нагрузка представляет собой base64-строку, начинающуюся с подстроки «VqQAAMAAAAEAAAA//8AALgAA». Нагрузка декодируется и сохраняется в файл %Temp%\xkiq.txt.

Затем она переименовывается в %Temp%\wqhe.exe, удаляется исходный файл th.txt, а файл wqhe.exe запускается.

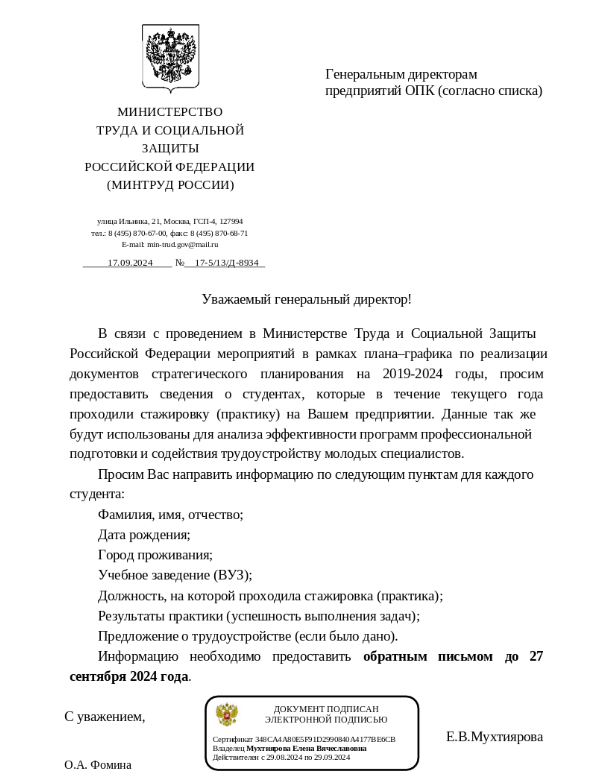

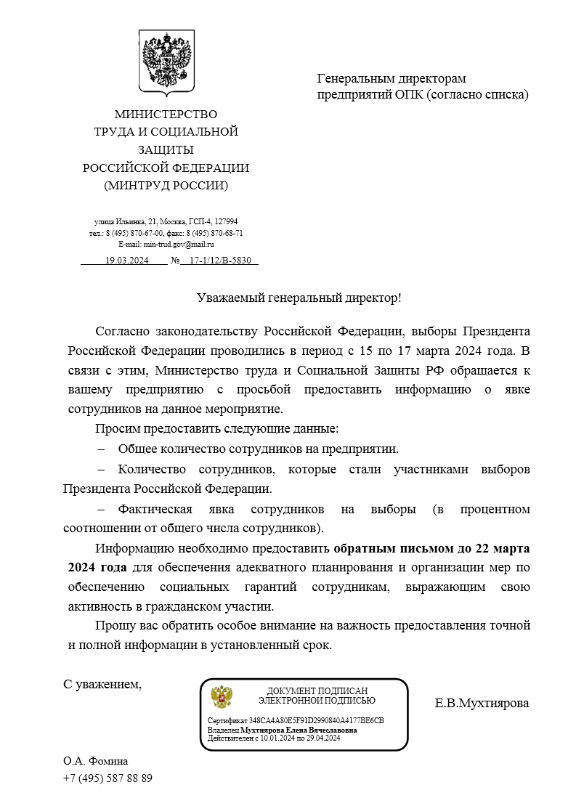

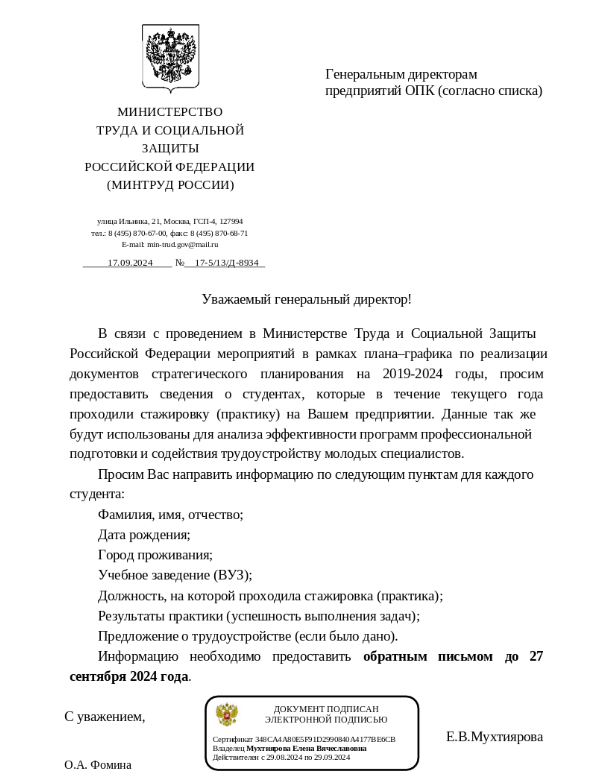

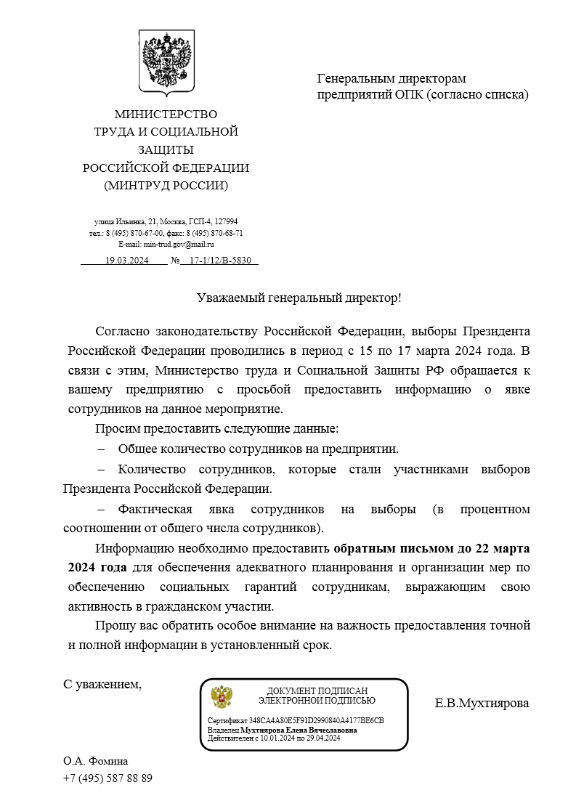

Нагрузка содержит в ресурсах PDF-приманку, которая сохраняется как %Temp%\17_09_2024_0.pdf и открывается. Содержимое приманки схоже с документами, использованными группой Sticky Werewolf в марте 2024 года.

PDF-приманка из сентябрьской атаки.

PDF-приманка из мартовской атаки атаки.

После открытия приманки нагрузка запускает зашифрованный шеллкод. Она является стэйджером, загружающим и запускающим вторую стадию с удаленного узла. В качестве второй стадии используется Sliver implant с C2: techitzone[.]ru:443.

Домен techitzone[.]ru был зарегистрирован 2 сентября 2024 года. Эксперты F.A.C.C.T. обнаружили несколько дополнительных доменов, связанных с атакующим:

Специалисты компании F.A.C.C.T. Threat Intelligence выявили новую кибератаку, нацеленную на предприятия оборонно-промышленного комплекса России. Злоумышленники использовали вредоносный файл «17_09_2024.msc», замаскированный под письмо от Министерства труда РФ.

Изначально эксперты предположили, что за атакой стоит известная группа киберпреступников Sticky Werewolf, ранее использовавшая похожие методы. Однако дальнейший анализ показал, что атака проводится новой группой, получившей название MimiStick.

При открытии файла «17_09_2024.msc» запускается серия команд, извлекающих упакованное содержимое. В результате создается файл %localappdata%\xrks.t с командным файлом внутри. Далее выполняются команды для обнаружения упакованной нагрузки в конце bat-файла. Нагрузка представляет собой base64-строку, начинающуюся с подстроки «VqQAAMAAAAEAAAA//8AALgAA». Нагрузка декодируется и сохраняется в файл %Temp%\xkiq.txt.

Затем она переименовывается в %Temp%\wqhe.exe, удаляется исходный файл th.txt, а файл wqhe.exe запускается.

Нагрузка содержит в ресурсах PDF-приманку, которая сохраняется как %Temp%\17_09_2024_0.pdf и открывается. Содержимое приманки схоже с документами, использованными группой Sticky Werewolf в марте 2024 года.

PDF-приманка из сентябрьской атаки.

PDF-приманка из мартовской атаки атаки.

После открытия приманки нагрузка запускает зашифрованный шеллкод. Она является стэйджером, загружающим и запускающим вторую стадию с удаленного узла. В качестве второй стадии используется Sliver implant с C2: techitzone[.]ru:443.

Домен techitzone[.]ru был зарегистрирован 2 сентября 2024 года. Эксперты F.A.C.C.T. обнаружили несколько дополнительных доменов, связанных с атакующим:

- about-tech[.]ru (зарегистрирован 07.12.2023)

- orkprank[.]ru (зарегистрирован 18.06.2024)

- borosan[.]ru (зарегистрирован 15.07.2024)

- mysafer[.]ru (зарегистрирован 05.07.2024)

- rtxcore[.]ru (зарегистрирован 02.09.2024)

- min-trud-gov[.]ru (зарегистрирован 23.09.2024)