Дыры в Ghost: самоуверенность создателей погубила «непробиваемую» сеть

NewsMakerНикогда не полагайтесь на собственные разработки, если есть продуманные решения.

Правоохранительные органы недавно получили доступ к зашифрованной платформе связи Ghost, которую связывают с деятельностью организованной преступности. В результате взлома они смогли перехватить сообщения пользователей. Независимо от этого случая, исследователь в области кибербезопасности выявил уязвимости в инфраструктуре Ghost, которые позволили ему получить список имен пользователей и сообщения службы поддержки через открытый сервер.

Инцидент показывает, что даже защищенные сети, созданные криминальными группировками, могут быть уязвимы для атак правоохранительных органов и внешних хакеров. Эксперт по кибербезопасности Джеймисон О'Рейли из компании Dvuln заявил, что проблемы начались, когда Ghost перешли на использование собственного кода, а не на технологии крупных компаний. «Когда Ghost полагались на свой код, а не на код корпоративного уровня, стало ясно, насколько всё это было некачественно сделано», — отметил он.

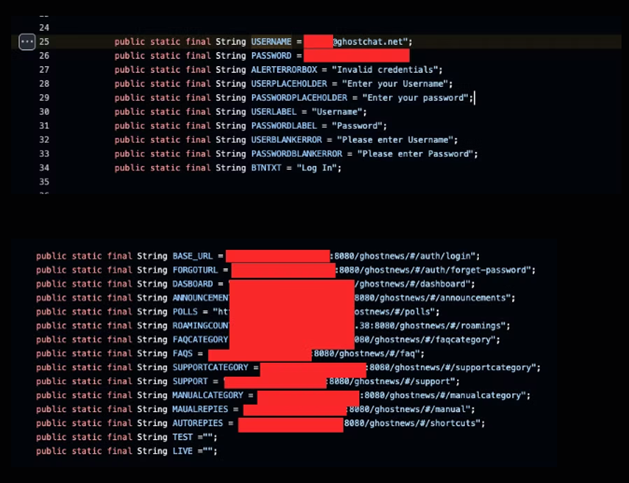

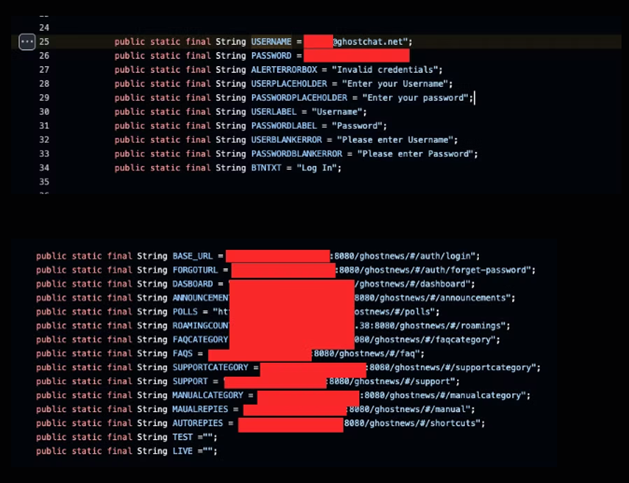

Во время исследования О'Рейли обнаружил на платформе для работы с исходным кодом (похожей на GitHub) открытые данные для входа — логин и пароль, принадлежавшие разработчику Ghost. Этот разработчик участвовал в создании API и веб-портала Ghost. Обычно зашифрованные платформы связи создают такие порталы, чтобы дистрибьюторы могли добавлять новых пользователей или управлять устройствами клиентов.

Раскрытая информация в репозитории

Самая серьезная уязвимость заключалась в обнаружении незащищенной точки доступа API. Она позволяла получать конфиденциальные данные более чем 1 000 пользователей Ghost, такие как их имена, электронные адреса, пароли и срок действия подписки. Кроме того, исследователь получил доступ к информации о реселлерах компании — партнерах, распространяющих продукты Ghost.

Зашифрованные компании часто используют сеть дистрибьюторов, которые работают в определенных регионах и передают часть прибыли компании. Такая структура иногда приводит к конфликтам и конкуренции между дилерами, а доступ к данным о реселлерах может создать дополнительные риски для их деятельности.

Также О'Рейли получил доступ к сообщениям, отправленным в службу поддержки Ghost. В них содержались просьбы переустановить или обновить приложения, а также вопросы о работе других мессенджеров, таких как Threema и Signal . Сообщения указывают, что пользователи Ghost не всегда могут сами управлять своими устройствами и часто обращаются за помощью к технической поддержке.

Некоторые обращения явно указывают на обеспокоенность клиентов взломом со стороны властей. В одном из сообщений пользователь спрашивает: «Пожалуйста, подтвердите, что ваше приложение и система безопасности были взломаны властями. Моя юридическая фирма должна срочно оценить ситуацию». Это, предположительно, связано с отдельным инцидентом взлома Ghost правоохранительными органами.

С тех пор как исследователь обнаружил уязвимости, сервер Ghost стал недоступен. Однако утечка данных уже произошла, и это могло затронуть безопасность многих пользователей и партнеров платформы. На момент публикации на сайте Ghost было размещено сообщение об изъятии ресурса ФБР, а пользователям предложено связаться с агентством для получения дальнейших инструкций.

Правоохранительные органы недавно получили доступ к зашифрованной платформе связи Ghost, которую связывают с деятельностью организованной преступности. В результате взлома они смогли перехватить сообщения пользователей. Независимо от этого случая, исследователь в области кибербезопасности выявил уязвимости в инфраструктуре Ghost, которые позволили ему получить список имен пользователей и сообщения службы поддержки через открытый сервер.

Инцидент показывает, что даже защищенные сети, созданные криминальными группировками, могут быть уязвимы для атак правоохранительных органов и внешних хакеров. Эксперт по кибербезопасности Джеймисон О'Рейли из компании Dvuln заявил, что проблемы начались, когда Ghost перешли на использование собственного кода, а не на технологии крупных компаний. «Когда Ghost полагались на свой код, а не на код корпоративного уровня, стало ясно, насколько всё это было некачественно сделано», — отметил он.

Во время исследования О'Рейли обнаружил на платформе для работы с исходным кодом (похожей на GitHub) открытые данные для входа — логин и пароль, принадлежавшие разработчику Ghost. Этот разработчик участвовал в создании API и веб-портала Ghost. Обычно зашифрованные платформы связи создают такие порталы, чтобы дистрибьюторы могли добавлять новых пользователей или управлять устройствами клиентов.

Раскрытая информация в репозитории

Самая серьезная уязвимость заключалась в обнаружении незащищенной точки доступа API. Она позволяла получать конфиденциальные данные более чем 1 000 пользователей Ghost, такие как их имена, электронные адреса, пароли и срок действия подписки. Кроме того, исследователь получил доступ к информации о реселлерах компании — партнерах, распространяющих продукты Ghost.

Зашифрованные компании часто используют сеть дистрибьюторов, которые работают в определенных регионах и передают часть прибыли компании. Такая структура иногда приводит к конфликтам и конкуренции между дилерами, а доступ к данным о реселлерах может создать дополнительные риски для их деятельности.

Также О'Рейли получил доступ к сообщениям, отправленным в службу поддержки Ghost. В них содержались просьбы переустановить или обновить приложения, а также вопросы о работе других мессенджеров, таких как Threema и Signal . Сообщения указывают, что пользователи Ghost не всегда могут сами управлять своими устройствами и часто обращаются за помощью к технической поддержке.

Некоторые обращения явно указывают на обеспокоенность клиентов взломом со стороны властей. В одном из сообщений пользователь спрашивает: «Пожалуйста, подтвердите, что ваше приложение и система безопасности были взломаны властями. Моя юридическая фирма должна срочно оценить ситуацию». Это, предположительно, связано с отдельным инцидентом взлома Ghost правоохранительными органами.

С тех пор как исследователь обнаружил уязвимости, сервер Ghost стал недоступен. Однако утечка данных уже произошла, и это могло затронуть безопасность многих пользователей и партнеров платформы. На момент публикации на сайте Ghost было размещено сообщение об изъятии ресурса ФБР, а пользователям предложено связаться с агентством для получения дальнейших инструкций.