Галерея смартфона стала окном в вашу жизнь — и SparkCat уже смотрит через него

NewsMakerТроян для Android и iPhone ворует снимки через поддельные приложения.

Ваши личные фотографии всё чаще становятся объектом охоты злоумышленников. Смартфоны давно превратились не просто в устройства для звонков и переписки, а в настоящие хранилища сокровенной информации: от планов на отпуск и семейных снимков до скриншотов банковских счетов и криптокошельков. Лаборатория Касперского обнаружила новую угрозу под названием SparkKitty, которая показывает, насколько уязвимы эти данные даже для тех, кто уверен в безопасности своего гаджета.

SparkKitty — это кроссплатформенный троян-стилер, способный похищать изображения и другую конфиденциальную информацию со смартфонов. Он стал «младшим братом» уже известного вредоноса SparkCat, но представляет не меньшую опасность. Основная задача SparkKitty — кража фотографий и скриншотов из галерей Android и iPhone.

Троян распространяется сразу двумя основными способами: через официальные магазины приложений и по подозрительным ссылкам в Интернете.

В App Store зловред был замаскирован под приложение для отслеживания курсов криптовалют и получения торговых сигналов под названием 币coin. Пока не ясно, как именно стилер оказался внутри приложения — сбой на этапе разработки или сознательная интеграция вредоносного модуля. Но факт остаётся фактом: это уже второй случай попадания подобных троянов в App Store, несмотря на строгую модерацию. Первым был SparkCat, о котором ранее уже сообщали специалисты.

В Google Play ситуация привычнее — вредоносные приложения появляются там регулярно. На этот раз опасный функционал нашли внутри популярного мессенджера с функцией обмена криптовалют. Приложение скачали более 10 тысяч раз до его удаления из магазина.

Зараженное приложение в App Store (Лаборатория Касперского)

Помимо официальных источников, SparkKitty активно распространяется в «диких» условиях. Злоумышленники создают поддельные сайты и ссылки, предлагающие скачивание популярных приложений — например, модифицированных версий TikTok для Android. На первый взгляд, такие моды лишь добавляют дополнительные функции, но на деле активируют скрытый вредоносный код. Среди прочего, подобные сайты нередко ведут в онлайн-магазины, такие как TikToki Mall, где оплата принимается исключительно в криптовалюте и требуется специальный пригласительный код. Сам факт существования реального магазина пока не подтверждён — возможно, это лишь часть уловки.

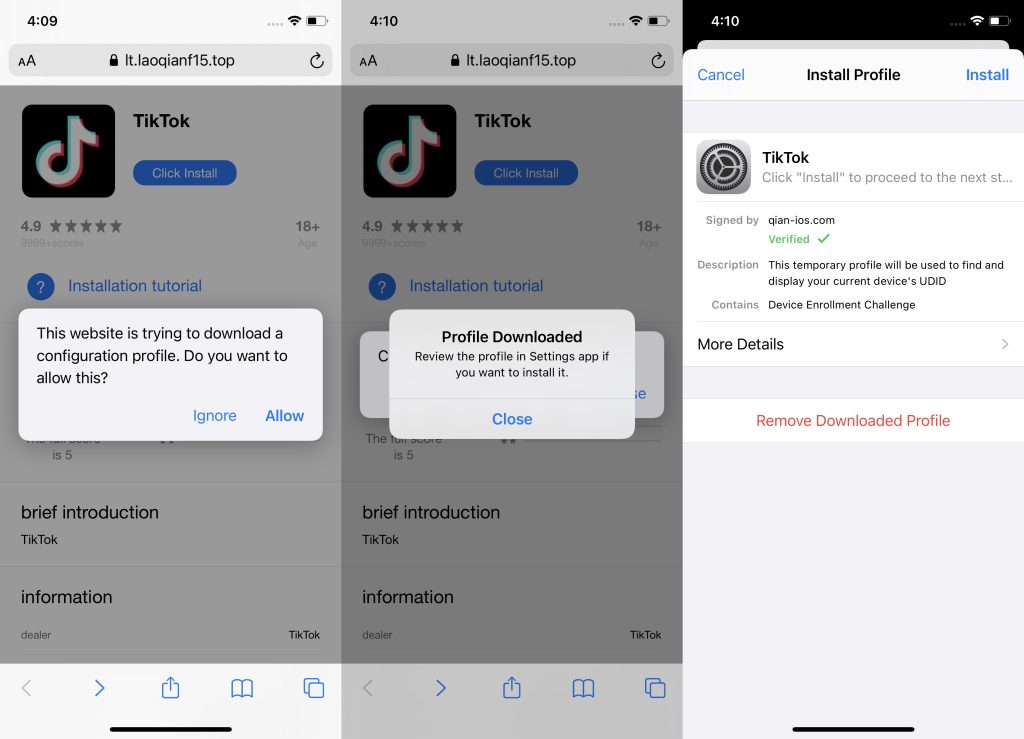

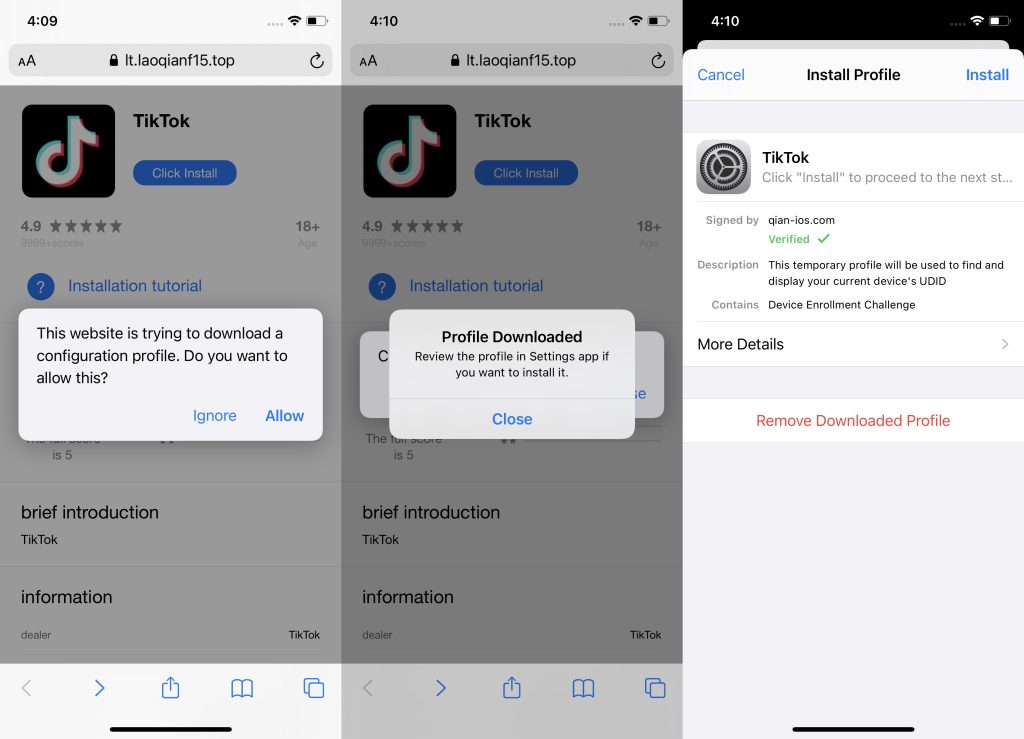

При попытке перейти по этим же ссылкам с iPhone пользователь попадает на поддельную страницу, имитирующую App Store. Там предлагается установить фальшивое приложение TikTok через так называемые provisioning-профили — официально разрешённый Apple способ установки кастомных приложений вне App Store. Обычно такие профили используют разработчики для тестирования и внутреннего распространения программ. Однако мошенники научились применять этот механизм для установки вредоносного софта.

Процесс установки приложения на iPhone из неизвестного источника (Лаборатория Касперского)

Установленный таким способом фейковый TikTok на iPhone требует доступ к галерее. После предоставления доступа приложение незаметно отправляет все изображения и техническую информацию о смартфоне на сервер злоумышленников. Аналогичный механизм обнаружен и в Android-версиях.

Согласно имеющимся данным, основная волна атак SparkKitty направлена на пользователей из Китая и Юго-Восточной Азии. Однако это не значит, что угроза ограничится только этими регионами. Зловред активно распространяется как минимум с начала 2024 года, и ничего не мешает киберпреступникам адаптировать атаки для других стран, включая Россию.

Особую осторожность стоит проявлять не только с подозрительными версиями TikTok, но и с другими популярными приложениями — азартными играми, программами для криптовалютных операций и даже порнографическими сервисами. SparkKitty внедряется именно туда, где пользователи меньше всего ожидают подвоха.

Важно понимать, что целью злоумышленников являются не только личные снимки с отдыха. Среди украденных изображений могут оказаться скриншоты с приватной информацией — например, сид-фразы для восстановления криптовалютных кошельков. Такой скриншот способен открыть мошенникам доступ ко всем средствам жертвы.

Чтобы минимизировать риск, рекомендуется хранить конфиденциальные изображения в защищённых хранилищах. Один из надёжных вариантов — менеджеры паролей. Кроме того, стоит проверить смартфон на наличие заражённых приложений. Владельцам Android поможет антивирусное ПО. На iPhone из-за закрытой архитектуры iOS обнаружить уже установленный троян сложнее, но надёжное защитное приложение способно блокировать отправку данных злоумышленникам и предупредить пользователя о подозрительной активности.

Киберугрозы, подобные SparkKitty, всё чаще демонстрируют, что привычные рекомендации по безопасности уже недостаточны. Даже официальные магазины приложений не гарантируют стопроцентной защиты. Поэтому пользователям стоит серьёзно пересмотреть подход к хранению конфиденциальной информации на мобильных устройствах и уделять больше внимания выбору программного обеспечения.

Ваши личные фотографии всё чаще становятся объектом охоты злоумышленников. Смартфоны давно превратились не просто в устройства для звонков и переписки, а в настоящие хранилища сокровенной информации: от планов на отпуск и семейных снимков до скриншотов банковских счетов и криптокошельков. Лаборатория Касперского обнаружила новую угрозу под названием SparkKitty, которая показывает, насколько уязвимы эти данные даже для тех, кто уверен в безопасности своего гаджета.

SparkKitty — это кроссплатформенный троян-стилер, способный похищать изображения и другую конфиденциальную информацию со смартфонов. Он стал «младшим братом» уже известного вредоноса SparkCat, но представляет не меньшую опасность. Основная задача SparkKitty — кража фотографий и скриншотов из галерей Android и iPhone.

Троян распространяется сразу двумя основными способами: через официальные магазины приложений и по подозрительным ссылкам в Интернете.

В App Store зловред был замаскирован под приложение для отслеживания курсов криптовалют и получения торговых сигналов под названием 币coin. Пока не ясно, как именно стилер оказался внутри приложения — сбой на этапе разработки или сознательная интеграция вредоносного модуля. Но факт остаётся фактом: это уже второй случай попадания подобных троянов в App Store, несмотря на строгую модерацию. Первым был SparkCat, о котором ранее уже сообщали специалисты.

В Google Play ситуация привычнее — вредоносные приложения появляются там регулярно. На этот раз опасный функционал нашли внутри популярного мессенджера с функцией обмена криптовалют. Приложение скачали более 10 тысяч раз до его удаления из магазина.

Зараженное приложение в App Store (Лаборатория Касперского)

Помимо официальных источников, SparkKitty активно распространяется в «диких» условиях. Злоумышленники создают поддельные сайты и ссылки, предлагающие скачивание популярных приложений — например, модифицированных версий TikTok для Android. На первый взгляд, такие моды лишь добавляют дополнительные функции, но на деле активируют скрытый вредоносный код. Среди прочего, подобные сайты нередко ведут в онлайн-магазины, такие как TikToki Mall, где оплата принимается исключительно в криптовалюте и требуется специальный пригласительный код. Сам факт существования реального магазина пока не подтверждён — возможно, это лишь часть уловки.

При попытке перейти по этим же ссылкам с iPhone пользователь попадает на поддельную страницу, имитирующую App Store. Там предлагается установить фальшивое приложение TikTok через так называемые provisioning-профили — официально разрешённый Apple способ установки кастомных приложений вне App Store. Обычно такие профили используют разработчики для тестирования и внутреннего распространения программ. Однако мошенники научились применять этот механизм для установки вредоносного софта.

Процесс установки приложения на iPhone из неизвестного источника (Лаборатория Касперского)

Установленный таким способом фейковый TikTok на iPhone требует доступ к галерее. После предоставления доступа приложение незаметно отправляет все изображения и техническую информацию о смартфоне на сервер злоумышленников. Аналогичный механизм обнаружен и в Android-версиях.

Согласно имеющимся данным, основная волна атак SparkKitty направлена на пользователей из Китая и Юго-Восточной Азии. Однако это не значит, что угроза ограничится только этими регионами. Зловред активно распространяется как минимум с начала 2024 года, и ничего не мешает киберпреступникам адаптировать атаки для других стран, включая Россию.

Особую осторожность стоит проявлять не только с подозрительными версиями TikTok, но и с другими популярными приложениями — азартными играми, программами для криптовалютных операций и даже порнографическими сервисами. SparkKitty внедряется именно туда, где пользователи меньше всего ожидают подвоха.

Важно понимать, что целью злоумышленников являются не только личные снимки с отдыха. Среди украденных изображений могут оказаться скриншоты с приватной информацией — например, сид-фразы для восстановления криптовалютных кошельков. Такой скриншот способен открыть мошенникам доступ ко всем средствам жертвы.

Чтобы минимизировать риск, рекомендуется хранить конфиденциальные изображения в защищённых хранилищах. Один из надёжных вариантов — менеджеры паролей. Кроме того, стоит проверить смартфон на наличие заражённых приложений. Владельцам Android поможет антивирусное ПО. На iPhone из-за закрытой архитектуры iOS обнаружить уже установленный троян сложнее, но надёжное защитное приложение способно блокировать отправку данных злоумышленникам и предупредить пользователя о подозрительной активности.

Киберугрозы, подобные SparkKitty, всё чаще демонстрируют, что привычные рекомендации по безопасности уже недостаточны. Даже официальные магазины приложений не гарантируют стопроцентной защиты. Поэтому пользователям стоит серьёзно пересмотреть подход к хранению конфиденциальной информации на мобильных устройствах и уделять больше внимания выбору программного обеспечения.