Госагентство в руках Маска: контроль забрали, сотрудников заблокировали, логов нет

NewsMakerГигабайты исчезли — и никто не заметил.

В начале марта в Национальном совете по трудовым отношениям США (NLRB) произошёл инцидент, который может стать одним из самых тревожных примеров вмешательства в работу федеральных ИТ-систем за последние годы. Согласно жалобе ИБ-специалиста NLRB Дэниела Берулиса, сотрудники DOGE получили неограниченный доступ к базам данных NLRB, а затем использовали временные аккаунты для скачивания гигабайтов чувствительной информации — практически без следов.

По словам Берулиса, 3 марта в здание NLRB в Вашингтоне прибыла делегация DOGE в сопровождении полицейского эскорта. Встречи с ИТ-отделом агентства не состоялось — переговоры проходили только с руководством. По завершении встречи, как утверждает Берулис, ИТ-команде было прямо указано создать для сотрудников DOGE специальные аккаунты с максимальными привилегиями, исключёнными из логирования и без стандартных процедур контроля.

Сразу после этого один из новых аккаунтов инициировал создание изолированного контейнера — виртуальной среды, способной запускать процессы в обход стандартных механизмов отслеживания. Уже на следующее утро специалисты NLRB заметили резкое увеличение исходящего трафика: в период с 3 до 4 утра из системы было передано около 10 гигабайт данных, связанных с делопроизводством и внутренними расследованиями. Что именно было выгружено и куда, сотрудники агентства не смогли выяснить — права доступа у них отсутствовали.

Параллельно в тот же день были зафиксированы более 20 попыток входа в систему с иностранного IP-адреса. Попытки были заблокированы политикой ограничения входа из-за пределов США, однако использовались валидные логины и пароли только что созданных DOGE-аккаунтов. Особенно насторожил факт, что многие такие попытки происходили в течение 15 минут после создания учётных записей.

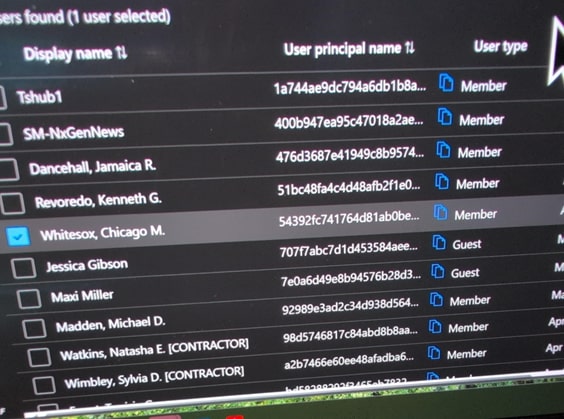

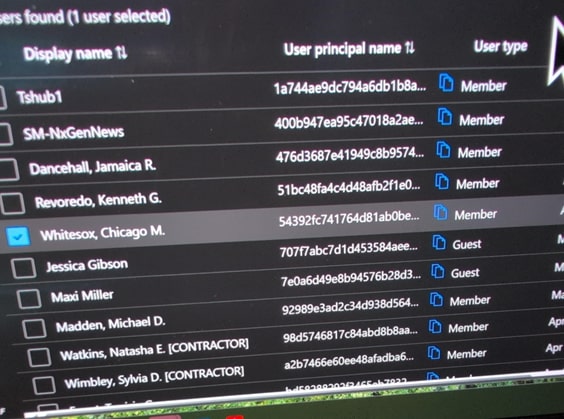

Берулис предоставил скриншоты подозрительных учётных записей, включая одну с явно автоматическим именованием в домене Microsoft, а также другие с нетипичными названиями — вроде «Whitesox, Chicago M.» и «Dancehall, Jamaica R.». Уже 5 марта Берулис обнаружил, что большое количество логов исчезло, а встроенный мониторинг Microsoft Azure был отключён.

Скриншот, на котором видны подозрительные учетные записи пользователей (KrebsOnSecurity)

Берулис сказал, что обнаружил, что кто-то загрузил три внешние библиотеки кода с GitHub, которые ни NLRB, ни его подрядчики никогда не используют. Файл «readme» в одном из пакетов кода пояснил, что он был создан для ротации соединений через большой пул облачных интернет-адресов, которые служат «в качестве прокси-сервера для генерации псевдобесконечных IP-адресов для веб-скрейпинга и брутфорса». Атаки методом перебора включают автоматизированные попытки входа в систему, которые быстро перебирают множество комбинаций учетных данных.

Электронное письмо от Дэниела Берулиса своим коллегам, в котором упоминается необъяснимый всплеск трафика в начале месяца и несанкционированное изменение настроек безопасности для учетных записей пользователей (KrebsOnSecurity)

К середине марта стало ясно, что внутренние ресурсы NLRB не позволяют провести полноценное расследование. 24 марта в агентстве было принято решение передать инцидент в US-CERT. Однако в начале апреля поступил приказ прекратить взаимодействие с US-CERT и не фиксировать инцидент официально. Именно тогда Берулис решил обратиться к Сенату.

14 апреля Берулис направил заявление в Сенатский комитет по разведке. В тот же день агентство разослало сообщение, в котором говорилось, что все административные права сотрудников временно отозваны. Спустя 2 дня в агентстве сообщили, что представители DOGE будут работать внутри NLRB в течение нескольких месяцев — несмотря на то, что ранее утверждалось, что никаких официальных контактов между агентствами не было.

Позднее Берулис сообщил, что, пока он с юристами готовил заявление, к двери его дома была приклеена записка с угрозами и фото, снятыми с дрона. Записка напрямую ссылалась на готовящуюся жалобу. Он выразил обеспокоенность тем, что подобные действия могли совершить лица, имеющие доступ к системам агентства.

На фоне истории особенно примечательна политическая обстановка вокруг агентства. NLRB с недавних пор активно подвергается критике со стороны компаний Илона Маска, включая SpaceX и Amazon, которые пытаются оспорить его легитимность в судах. В марте апелляционный суд отклонил претензии Маска о неконституционности агентства. Тем временем президент Трамп ранее уволил трёх членов совета, оставив NLRB фактически парализованным.

После публикации статьи NPR внутри агентства произошли кардинальные изменения. Сотрудникам отключили административные права, фактически заблокировав выполнение их прямых обязанностей. Через два дня руководство сообщило, что сотрудники DOGE будут временно прикомандированы к NLRB — хотя ранее утверждалось, что никаких официальных контактов между структурами не было.

Сам Берулис сейчас находится в оплачиваемом отпуске, поскольку не может выполнять свою работу — административные права отозваны, а доступ к ключевым инструментам заблокирован. Он надеется, что теперь законодатели обратятся к Microsoft за деталями, которые позволят восстановить полную картину произошедшего.

В начале марта в Национальном совете по трудовым отношениям США (NLRB) произошёл инцидент, который может стать одним из самых тревожных примеров вмешательства в работу федеральных ИТ-систем за последние годы. Согласно жалобе ИБ-специалиста NLRB Дэниела Берулиса, сотрудники DOGE получили неограниченный доступ к базам данных NLRB, а затем использовали временные аккаунты для скачивания гигабайтов чувствительной информации — практически без следов.

По словам Берулиса, 3 марта в здание NLRB в Вашингтоне прибыла делегация DOGE в сопровождении полицейского эскорта. Встречи с ИТ-отделом агентства не состоялось — переговоры проходили только с руководством. По завершении встречи, как утверждает Берулис, ИТ-команде было прямо указано создать для сотрудников DOGE специальные аккаунты с максимальными привилегиями, исключёнными из логирования и без стандартных процедур контроля.

Сразу после этого один из новых аккаунтов инициировал создание изолированного контейнера — виртуальной среды, способной запускать процессы в обход стандартных механизмов отслеживания. Уже на следующее утро специалисты NLRB заметили резкое увеличение исходящего трафика: в период с 3 до 4 утра из системы было передано около 10 гигабайт данных, связанных с делопроизводством и внутренними расследованиями. Что именно было выгружено и куда, сотрудники агентства не смогли выяснить — права доступа у них отсутствовали.

Параллельно в тот же день были зафиксированы более 20 попыток входа в систему с иностранного IP-адреса. Попытки были заблокированы политикой ограничения входа из-за пределов США, однако использовались валидные логины и пароли только что созданных DOGE-аккаунтов. Особенно насторожил факт, что многие такие попытки происходили в течение 15 минут после создания учётных записей.

Берулис предоставил скриншоты подозрительных учётных записей, включая одну с явно автоматическим именованием в домене Microsoft, а также другие с нетипичными названиями — вроде «Whitesox, Chicago M.» и «Dancehall, Jamaica R.». Уже 5 марта Берулис обнаружил, что большое количество логов исчезло, а встроенный мониторинг Microsoft Azure был отключён.

Скриншот, на котором видны подозрительные учетные записи пользователей (KrebsOnSecurity)

Берулис сказал, что обнаружил, что кто-то загрузил три внешние библиотеки кода с GitHub, которые ни NLRB, ни его подрядчики никогда не используют. Файл «readme» в одном из пакетов кода пояснил, что он был создан для ротации соединений через большой пул облачных интернет-адресов, которые служат «в качестве прокси-сервера для генерации псевдобесконечных IP-адресов для веб-скрейпинга и брутфорса». Атаки методом перебора включают автоматизированные попытки входа в систему, которые быстро перебирают множество комбинаций учетных данных.

Электронное письмо от Дэниела Берулиса своим коллегам, в котором упоминается необъяснимый всплеск трафика в начале месяца и несанкционированное изменение настроек безопасности для учетных записей пользователей (KrebsOnSecurity)

К середине марта стало ясно, что внутренние ресурсы NLRB не позволяют провести полноценное расследование. 24 марта в агентстве было принято решение передать инцидент в US-CERT. Однако в начале апреля поступил приказ прекратить взаимодействие с US-CERT и не фиксировать инцидент официально. Именно тогда Берулис решил обратиться к Сенату.

14 апреля Берулис направил заявление в Сенатский комитет по разведке. В тот же день агентство разослало сообщение, в котором говорилось, что все административные права сотрудников временно отозваны. Спустя 2 дня в агентстве сообщили, что представители DOGE будут работать внутри NLRB в течение нескольких месяцев — несмотря на то, что ранее утверждалось, что никаких официальных контактов между агентствами не было.

Позднее Берулис сообщил, что, пока он с юристами готовил заявление, к двери его дома была приклеена записка с угрозами и фото, снятыми с дрона. Записка напрямую ссылалась на готовящуюся жалобу. Он выразил обеспокоенность тем, что подобные действия могли совершить лица, имеющие доступ к системам агентства.

На фоне истории особенно примечательна политическая обстановка вокруг агентства. NLRB с недавних пор активно подвергается критике со стороны компаний Илона Маска, включая SpaceX и Amazon, которые пытаются оспорить его легитимность в судах. В марте апелляционный суд отклонил претензии Маска о неконституционности агентства. Тем временем президент Трамп ранее уволил трёх членов совета, оставив NLRB фактически парализованным.

После публикации статьи NPR внутри агентства произошли кардинальные изменения. Сотрудникам отключили административные права, фактически заблокировав выполнение их прямых обязанностей. Через два дня руководство сообщило, что сотрудники DOGE будут временно прикомандированы к NLRB — хотя ранее утверждалось, что никаких официальных контактов между структурами не было.

Сам Берулис сейчас находится в оплачиваемом отпуске, поскольку не может выполнять свою работу — административные права отозваны, а доступ к ключевым инструментам заблокирован. Он надеется, что теперь законодатели обратятся к Microsoft за деталями, которые позволят восстановить полную картину произошедшего.