ИИ пишет вирусы: Франция стала жертвой новой реальности кибератак

NewsMakerХакеры используют ИИ для создания вредоносного кода, изменив парадигму кибербезопасности.

В июне специалисты из HP обнаружили фишинговую кампанию, направленную на пользователей во Франции, в которой использовался ИИ для создания вредоносного кода. Основной целью атаки было распространение AsyncRAT . О своих находках исследователи рассказали в отчете об угрозах за второй квартал 2024 года.

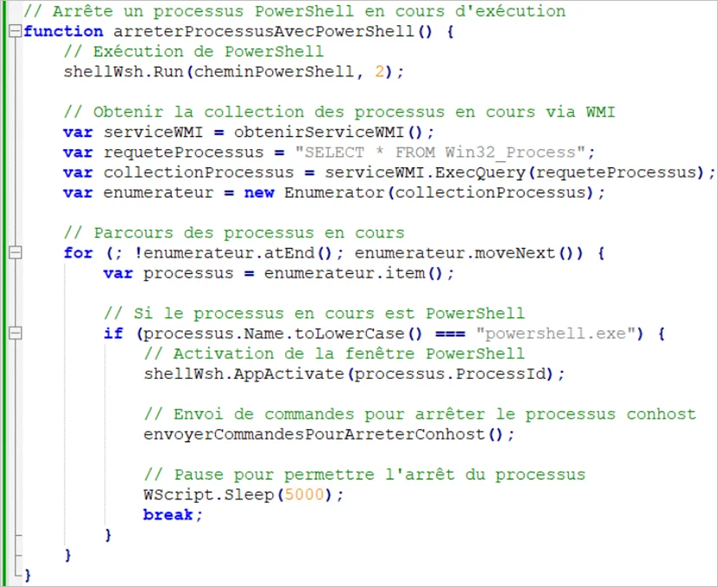

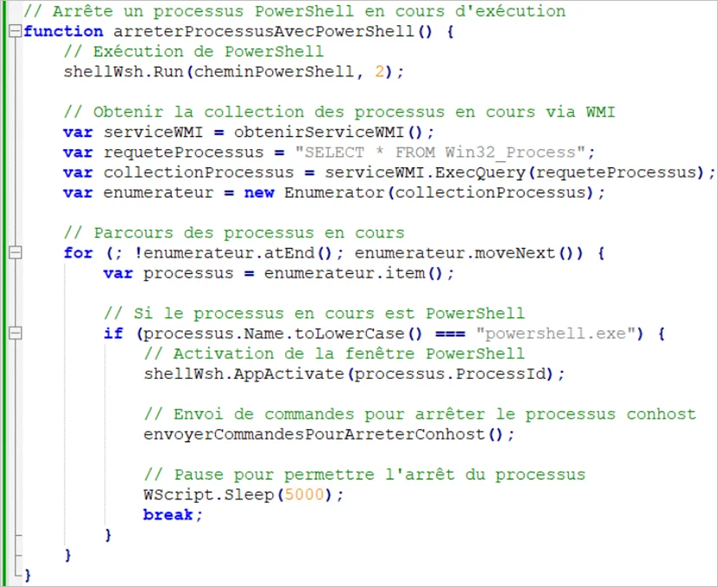

В атаке применялся метод HTML Smuggling — техника, при которой через HTML-документы передавались архивы, защищённые паролем. Злоумышленники внедряли в архивы VBScript и JavaScript, которые выполняли вредоносные действия на заражённой системе. Эксперты взломали пароль и обнаружили код, структурированный так, как это обычно делает генеративный ИИ. Весь код был снабжён комментариями, подробно объясняющими его работу — что является редким случаем для вредоносных программ, написанных вручную.

Комментарии в коде VBScript

Специалисты HP подчеркивают, что такие комментарии в коде и использование естественного языка для названий функций и переменных являются индикаторами того, что код мог быть сгенерирован ИИ. В результате анализа выяснилось, что VBScript создавал задачи в планировщике Windows и вносил изменения в реестр системы для сохранения своего присутствия.

На следующем этапе атаки выполнялась загрузка и запуск AsyncRAT — вредоносного ПО с открытым исходным кодом, которое предоставляет хакеру удалённый доступ к заражённой системе, позволяя перехватывать нажатия клавиш и выполнять дополнительные вредоносные команды. В отчёте HP также отмечается, что такой вид архивов стал наиболее популярным способом доставки вредоносного ПО в первой половине 2024 года.

Другой случай стал одним из наиболее заметных примеров использования вредоносного ПО в веб-браузерах стал ChromeLoader . Программа захватывает сессию браузера жертвы и перенаправляет запросы на сайты, контролируемые злоумышленниками. Во втором квартале 2024 года кампании по распространению ChromeLoader стали более масштабными и тщательно спланированными. Вредоносное ПО распространялось через рекламу, ведущую на сайты с PDF-конвертерами. Рабочие приложения скрывали вредоносный код в MSI-файлах, а использование действительных сертификатов цифровой подписи помогало обходить защитные механизмы Windows, что увеличивало шансы на успешную атаку.

В ходе исследований атак во втором квартале специалисты также выявили кампанию, в которой для распространения вредоносного ПО использовались SVG-файлы. Такой формат широко применяется в графическом дизайне и поддерживает множество функций, включая скрипты. Киберпреступники воспользовались возможностью встраивания вредоносных скриптов JavaScript в изображения, что привело к попыткам заразить устройства жертв с помощью различных инфостилеров.

Использование генеративного ИИ существенно упрощает разработку вредоносного кода, позволяя менее опытным злоумышленникам создавать сложные атаки за считанные минуты. Такие технологии помогают не только ускорять процесс создания вредоносного ПО, но и настраивать его под конкретные цели, будь то платформы Linux или macOS, или определённые регионы. Даже если ИИ не используется для создания полноценных вредоносных программ, он играет ключевую роль в разработке продвинутых угроз, которые с каждым днём становятся всё более изощрёнными.

В июне специалисты из HP обнаружили фишинговую кампанию, направленную на пользователей во Франции, в которой использовался ИИ для создания вредоносного кода. Основной целью атаки было распространение AsyncRAT . О своих находках исследователи рассказали в отчете об угрозах за второй квартал 2024 года.

В атаке применялся метод HTML Smuggling — техника, при которой через HTML-документы передавались архивы, защищённые паролем. Злоумышленники внедряли в архивы VBScript и JavaScript, которые выполняли вредоносные действия на заражённой системе. Эксперты взломали пароль и обнаружили код, структурированный так, как это обычно делает генеративный ИИ. Весь код был снабжён комментариями, подробно объясняющими его работу — что является редким случаем для вредоносных программ, написанных вручную.

Комментарии в коде VBScript

Специалисты HP подчеркивают, что такие комментарии в коде и использование естественного языка для названий функций и переменных являются индикаторами того, что код мог быть сгенерирован ИИ. В результате анализа выяснилось, что VBScript создавал задачи в планировщике Windows и вносил изменения в реестр системы для сохранения своего присутствия.

На следующем этапе атаки выполнялась загрузка и запуск AsyncRAT — вредоносного ПО с открытым исходным кодом, которое предоставляет хакеру удалённый доступ к заражённой системе, позволяя перехватывать нажатия клавиш и выполнять дополнительные вредоносные команды. В отчёте HP также отмечается, что такой вид архивов стал наиболее популярным способом доставки вредоносного ПО в первой половине 2024 года.

Другой случай стал одним из наиболее заметных примеров использования вредоносного ПО в веб-браузерах стал ChromeLoader . Программа захватывает сессию браузера жертвы и перенаправляет запросы на сайты, контролируемые злоумышленниками. Во втором квартале 2024 года кампании по распространению ChromeLoader стали более масштабными и тщательно спланированными. Вредоносное ПО распространялось через рекламу, ведущую на сайты с PDF-конвертерами. Рабочие приложения скрывали вредоносный код в MSI-файлах, а использование действительных сертификатов цифровой подписи помогало обходить защитные механизмы Windows, что увеличивало шансы на успешную атаку.

В ходе исследований атак во втором квартале специалисты также выявили кампанию, в которой для распространения вредоносного ПО использовались SVG-файлы. Такой формат широко применяется в графическом дизайне и поддерживает множество функций, включая скрипты. Киберпреступники воспользовались возможностью встраивания вредоносных скриптов JavaScript в изображения, что привело к попыткам заразить устройства жертв с помощью различных инфостилеров.

Использование генеративного ИИ существенно упрощает разработку вредоносного кода, позволяя менее опытным злоумышленникам создавать сложные атаки за считанные минуты. Такие технологии помогают не только ускорять процесс создания вредоносного ПО, но и настраивать его под конкретные цели, будь то платформы Linux или macOS, или определённые регионы. Даже если ИИ не используется для создания полноценных вредоносных программ, он играет ключевую роль в разработке продвинутых угроз, которые с каждым днём становятся всё более изощрёнными.