KMSPico: сэкономил на Windows – прощайся с данными

NewsMakerКак хакеры маскируют рассадники вирусов, чтобы они занимали высокие позиции в поисковой выдаче?

Компания по кибербезопасности eSentire сообщила о новой операции по распространению инфостилера Vidar через фальшивые сайты, маскирующиеся под столь популярные в странах СНГ инструменты активации Windows , такие как KMSPico.

KMSPico и прочие продукты серии KMS представляют собой нелегальные инструменты для активации Windows и других продуктов Microsoft, обходящие лицензионные ограничения. Пользователи часто ищут их в интернете, чтобы бесплатно активировать своё ПО, не приобретая лицензию. Однако такие инструменты нередко используются злоумышленниками для распространения вредоносного ПО.

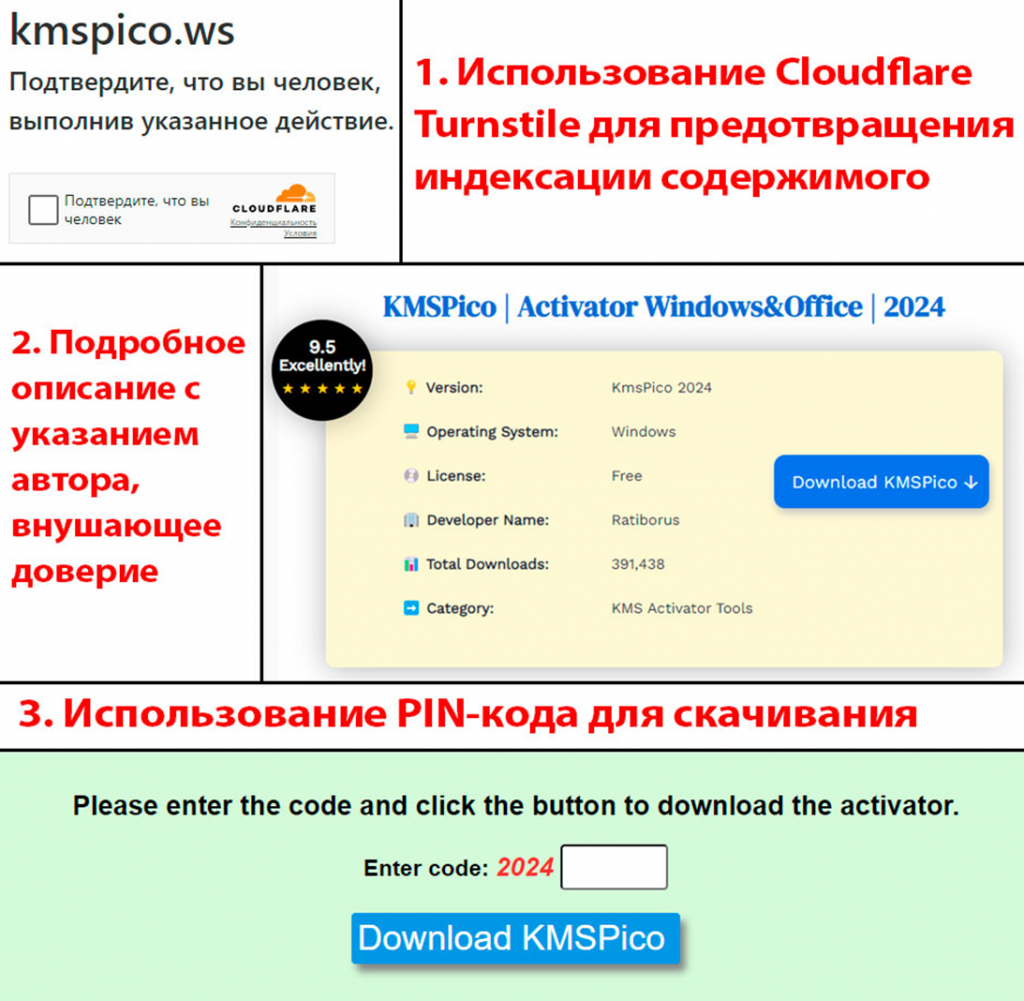

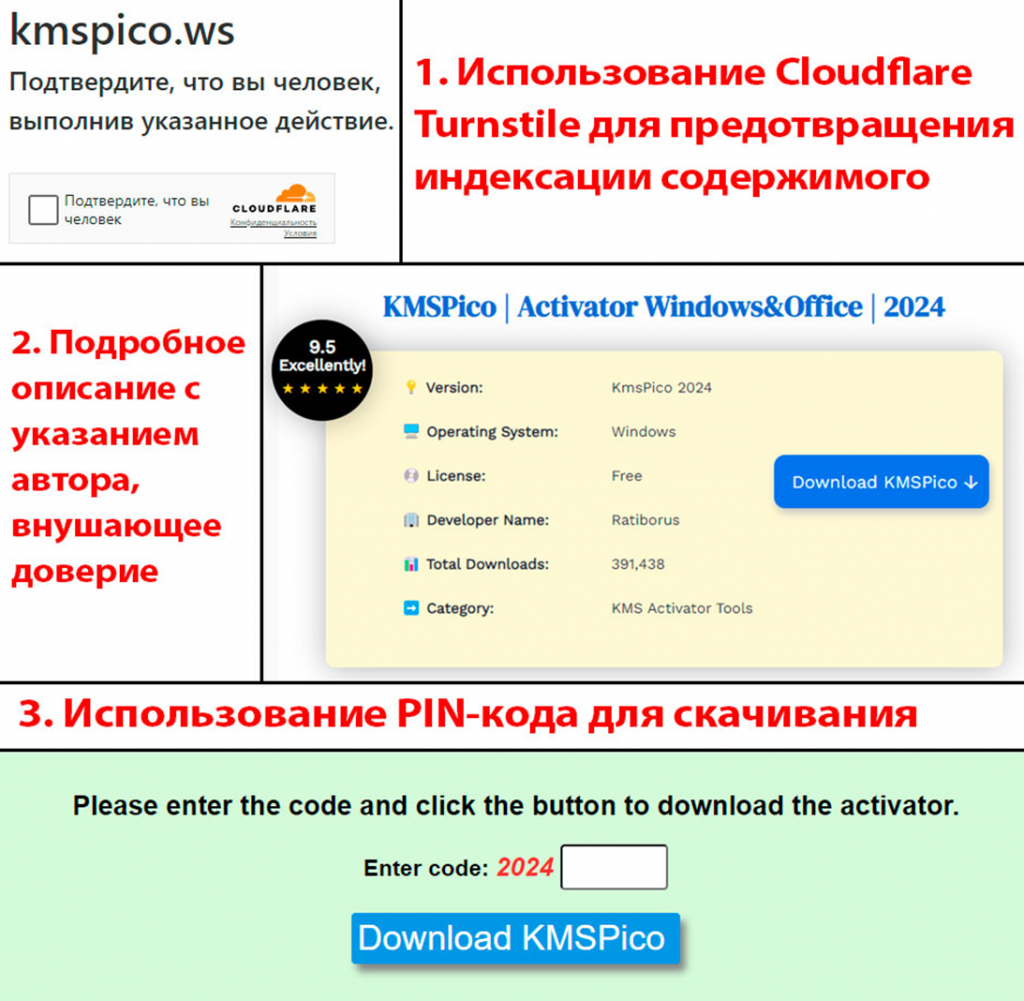

В рассмотренном специалистами eSentire инциденте, один из пользователей зашёл на сайт «kmspico[.]ws» и едва не скачал оттуда заражённый вирусом активатор. После тщательного анализа сайта и его содержимого эксперты пришли к следующим выводам:

«Сайт "kmspico[.]ws" защищён CAPTCHA-системой Cloudflare Turnstile и требует ввода кода для загрузки финального ZIP-пакета», — отметили в eSentire. «Эти шаги весьма необычны для легитимных сайтов загрузки и направлены на то, чтобы скрыть страницу и конечный вредоносный файл от автоматизированных веб-сканеров».

В скачанном ZIP-архиве, проанализированном экспертами, содержались Java -зависимости и исполняемый файл «Setuper_KMS-ACTIV.exe». При запуске этот файл отключал поведенческий мониторинг в Windows Defender и запускал скрипт AutoIt . Скрипт AutoIt, в свою очередь, расшифровывал и запускал вредоносное ПО Vidar Stealer.

Сам по себе Vidar является довольно известным похитителем данных. Вредонос способен собирать логины, пароли, историю браузера, cookie-файлы, данные автозаполнения, а также финансовую информацию, такую как данные банковских карт и криптовалютных кошельков. Собранные данные отправляются на командный сервер, где злоумышленники могут получить к ним доступ.

В рассмотренной кампании Vidar Stealer использовал Telegram для хранения IP-адреса C2-сервера, скрывая его в легитимных сервисах. Этот метод позволяет злоумышленникам управлять заражёнными системами, не раскрывая своей инфраструктуры.

Аналогичные атаки с использованием социальной инженерии зачастую используют поддельные сайты, имитирующие законное программное обеспечение, такое как, например, Advanced IP Scanner. Именно с его помощью, согласно недавнему отчёту Trustwave SpiderLabs, злоумышленники в последнее время распространяют Cobalt Strike.

Таким образом, можно сделать вывод, что любой софт, будь то официальные лицензионные программы или нет, нужно скачивать только с проверенных и заслуживающих доверия источников. Большинство сомнительных сайтов, предлагающих различное программное обеспечение, в конечном итоге оказываются рассадниками вредоносного ПО, тщательно скрывающимися от автоматических систем веб-сканирования.

Компания по кибербезопасности eSentire сообщила о новой операции по распространению инфостилера Vidar через фальшивые сайты, маскирующиеся под столь популярные в странах СНГ инструменты активации Windows , такие как KMSPico.

KMSPico и прочие продукты серии KMS представляют собой нелегальные инструменты для активации Windows и других продуктов Microsoft, обходящие лицензионные ограничения. Пользователи часто ищут их в интернете, чтобы бесплатно активировать своё ПО, не приобретая лицензию. Однако такие инструменты нередко используются злоумышленниками для распространения вредоносного ПО.

В рассмотренном специалистами eSentire инциденте, один из пользователей зашёл на сайт «kmspico[.]ws» и едва не скачал оттуда заражённый вирусом активатор. После тщательного анализа сайта и его содержимого эксперты пришли к следующим выводам:

«Сайт "kmspico[.]ws" защищён CAPTCHA-системой Cloudflare Turnstile и требует ввода кода для загрузки финального ZIP-пакета», — отметили в eSentire. «Эти шаги весьма необычны для легитимных сайтов загрузки и направлены на то, чтобы скрыть страницу и конечный вредоносный файл от автоматизированных веб-сканеров».

В скачанном ZIP-архиве, проанализированном экспертами, содержались Java -зависимости и исполняемый файл «Setuper_KMS-ACTIV.exe». При запуске этот файл отключал поведенческий мониторинг в Windows Defender и запускал скрипт AutoIt . Скрипт AutoIt, в свою очередь, расшифровывал и запускал вредоносное ПО Vidar Stealer.

Сам по себе Vidar является довольно известным похитителем данных. Вредонос способен собирать логины, пароли, историю браузера, cookie-файлы, данные автозаполнения, а также финансовую информацию, такую как данные банковских карт и криптовалютных кошельков. Собранные данные отправляются на командный сервер, где злоумышленники могут получить к ним доступ.

В рассмотренной кампании Vidar Stealer использовал Telegram для хранения IP-адреса C2-сервера, скрывая его в легитимных сервисах. Этот метод позволяет злоумышленникам управлять заражёнными системами, не раскрывая своей инфраструктуры.

Аналогичные атаки с использованием социальной инженерии зачастую используют поддельные сайты, имитирующие законное программное обеспечение, такое как, например, Advanced IP Scanner. Именно с его помощью, согласно недавнему отчёту Trustwave SpiderLabs, злоумышленники в последнее время распространяют Cobalt Strike.

Таким образом, можно сделать вывод, что любой софт, будь то официальные лицензионные программы или нет, нужно скачивать только с проверенных и заслуживающих доверия источников. Большинство сомнительных сайтов, предлагающих различное программное обеспечение, в конечном итоге оказываются рассадниками вредоносного ПО, тщательно скрывающимися от автоматических систем веб-сканирования.