Конец AVCheck — главный инкубатор вирусов стерли с лица цифровой карты

NewsMakerСервис исчез, но следы остались. И по ним уже выдвинулись охотники с мандатами ФБР.

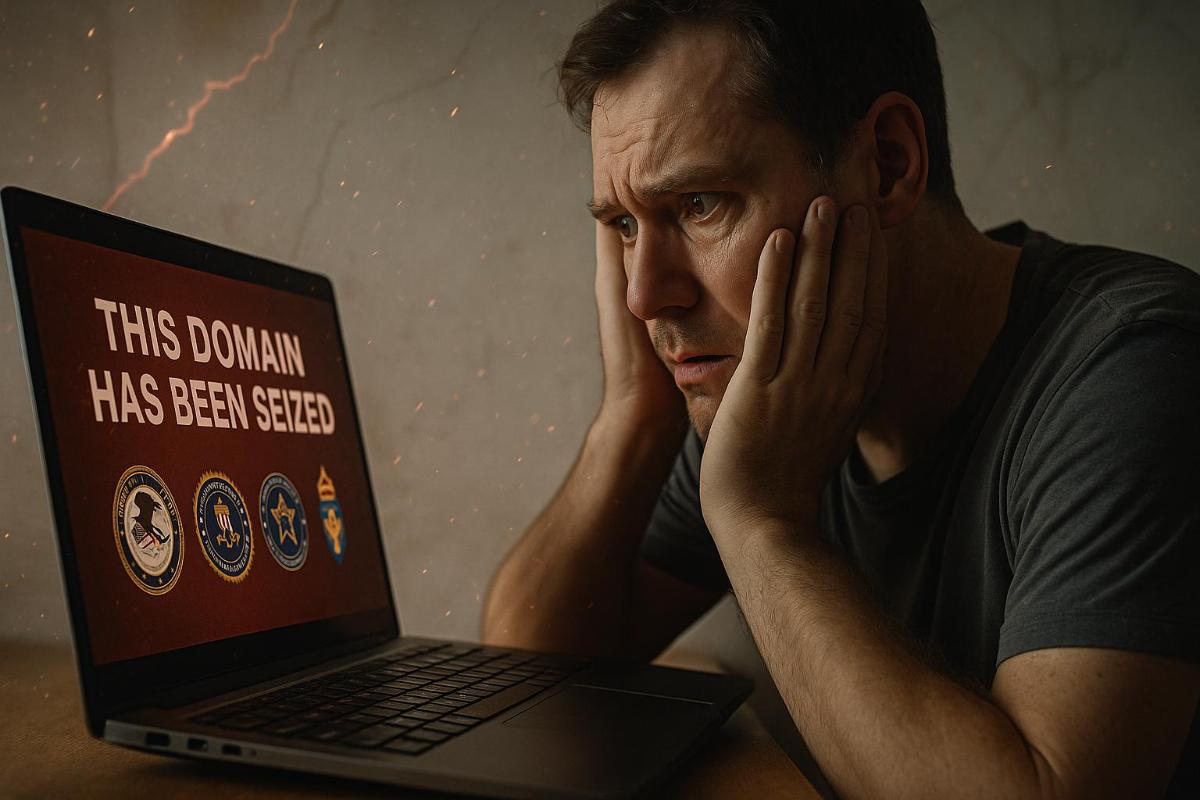

Один из самых известных подпольных сервисов для киберпреступников — AVCheck — прекращён. Его основной домен avcheck.net теперь демонстрирует баннер о конфискации, на котором размещены логотипы Министерства юстиции США, ФБР, Секретной службы и полиции Нидерландов. Это результат международной операции , проведённой в рамках глобального преследования разработчиков и операторов вредоносного ПО.

AVCheck функционировал как так называемый CAV-сервис — "Counter Antivirus", то есть инструмент для тестирования вирусов на обнаружение антивирусными системами. Создатели вредоносного ПО использовали его для того, чтобы проверить, видит ли их код коммерческий антивирус , и, если да — продолжали шлифовать алгоритмы до полной невидимости.

По данным полиции Нидерландов, AVCheck был одним из крупнейших таких сервисов в мире. Его основной задачей было предоставление удобного интерфейса для проверки вредоносных программ на резистентность к защитным механизмам. Это позволяло злоумышленникам запускать в обращение заранее протестированный и максимально "чистый" с точки зрения детектирования код, минимизируя риск его остановки в реальных условиях.

Прежде чем полностью выключить платформу, следователи вывели на сайте фальшивую форму входа, с помощью которой предупреждали потенциальных пользователей о правовых последствиях использования подобных инструментов. Эта ловушка стала частью оперативной работы, направленной на демотивацию и отслеживание клиентов платформы.

Параллельно были собраны доказательства, связывающие операторов AVCheck с двумя другими сервисами из той же преступной экосистемы — Cryptor.biz и Crypt.guru. Первый ресурс также был изъят правоохранителями, второй — перестал функционировать. Оба специализировались на шифровании вредоносного кода — это следующий логический шаг после тестирования: крипторы "упаковывают" вирусы таким образом, чтобы те не выдавали себя даже при глубокой проверке.

Сценарий работы киберпреступников выглядел предельно технологично: сначала они заказывали обфускацию или шифровку вируса через криптор-сервис, затем тестировали полученный исполняемый файл через AVCheck, добиваясь нулевого уровня детектирования. И только после этого запускали вредонос в бой — направляя на организации, компании и пользователей.

По заявлению ФБР, такие CAV-сервисы представляют собой инфраструктурную основу киберпреступного мира. Они не просто способствуют распространению вредоносного кода — они позволяют атакующим доводить его до идеала, подбирать оптимальные способы обхода антивирусов , межсетевых экранов, систем анализа и поведенческого детектирования. В результате компании и частные лица сталкиваются не с сырыми вирусами, а с высокоточным оружием, многократно проверенным и отлаженным.

Ключ к разоблачению AVCheck и связанных с ним сервисов лежал в работе под прикрытием. Агентам удалось совершить ряд покупок на сайтах, выдав себя за обычных клиентов. Эти транзакции позволили не только изучить внутреннюю механику работы платформ, но и собрать доказательства их преступного назначения. Анализ e-mail-адресов, связанных аккаунтов и других метаданных вывел следователей на участников группировок, причастных к атакам с применением программ-вымогателей , включая инциденты на территории США и, в частности, в районе Хьюстона.

По данным Министерства юстиции США, операция по отключению AVCheck и его "сестринских" криптор-сервисов завершилась 27 мая 2025 года. Конфискация доменов стала одним из пунктов масштабной международной кампании под названием Operation Endgame. Это многоэтапная спецоперация, в рамках которой правоохранительные органы уже изъяли более 300 серверов и 650 доменов, обеспечивавших функционирование вредоносной инфраструктуры, связанной с атаками программ-вымогателей.

Ранее в ходе той же операции были выведены из строя инфраструктуры таких известных вредоносов, как Danabot и Smokeloader — обоих активно использовали в кибератаках на корпоративные сети и частных пользователей по всему миру. Сервисы криптования и тестирования, такие как AVCheck, являлись частью одного и того же цикла распространения этих угроз.

По мнению экспертов, важность отключения AVCheck заключается не только в ликвидации отдельного сервиса. Это удар по модели подготовки атак на ранней стадии, когда злоумышленники ещё только доводят свои инструменты до совершенства. Уничтожив инструмент тестирования, правоохранительные органы фактически вмешиваются в фазу R&D киберпреступности, снижая общее качество и эффективность вредоносных кампаний на старте.

Для жертв потенциальных атак это может означать меньше проникновений, меньше успешных обходов защитных систем и больше шансов предотвратить заражение. А для самих злоумышленников — рост риска и затрат.

Один из самых известных подпольных сервисов для киберпреступников — AVCheck — прекращён. Его основной домен avcheck.net теперь демонстрирует баннер о конфискации, на котором размещены логотипы Министерства юстиции США, ФБР, Секретной службы и полиции Нидерландов. Это результат международной операции , проведённой в рамках глобального преследования разработчиков и операторов вредоносного ПО.

AVCheck функционировал как так называемый CAV-сервис — "Counter Antivirus", то есть инструмент для тестирования вирусов на обнаружение антивирусными системами. Создатели вредоносного ПО использовали его для того, чтобы проверить, видит ли их код коммерческий антивирус , и, если да — продолжали шлифовать алгоритмы до полной невидимости.

По данным полиции Нидерландов, AVCheck был одним из крупнейших таких сервисов в мире. Его основной задачей было предоставление удобного интерфейса для проверки вредоносных программ на резистентность к защитным механизмам. Это позволяло злоумышленникам запускать в обращение заранее протестированный и максимально "чистый" с точки зрения детектирования код, минимизируя риск его остановки в реальных условиях.

Прежде чем полностью выключить платформу, следователи вывели на сайте фальшивую форму входа, с помощью которой предупреждали потенциальных пользователей о правовых последствиях использования подобных инструментов. Эта ловушка стала частью оперативной работы, направленной на демотивацию и отслеживание клиентов платформы.

Параллельно были собраны доказательства, связывающие операторов AVCheck с двумя другими сервисами из той же преступной экосистемы — Cryptor.biz и Crypt.guru. Первый ресурс также был изъят правоохранителями, второй — перестал функционировать. Оба специализировались на шифровании вредоносного кода — это следующий логический шаг после тестирования: крипторы "упаковывают" вирусы таким образом, чтобы те не выдавали себя даже при глубокой проверке.

Сценарий работы киберпреступников выглядел предельно технологично: сначала они заказывали обфускацию или шифровку вируса через криптор-сервис, затем тестировали полученный исполняемый файл через AVCheck, добиваясь нулевого уровня детектирования. И только после этого запускали вредонос в бой — направляя на организации, компании и пользователей.

По заявлению ФБР, такие CAV-сервисы представляют собой инфраструктурную основу киберпреступного мира. Они не просто способствуют распространению вредоносного кода — они позволяют атакующим доводить его до идеала, подбирать оптимальные способы обхода антивирусов , межсетевых экранов, систем анализа и поведенческого детектирования. В результате компании и частные лица сталкиваются не с сырыми вирусами, а с высокоточным оружием, многократно проверенным и отлаженным.

Ключ к разоблачению AVCheck и связанных с ним сервисов лежал в работе под прикрытием. Агентам удалось совершить ряд покупок на сайтах, выдав себя за обычных клиентов. Эти транзакции позволили не только изучить внутреннюю механику работы платформ, но и собрать доказательства их преступного назначения. Анализ e-mail-адресов, связанных аккаунтов и других метаданных вывел следователей на участников группировок, причастных к атакам с применением программ-вымогателей , включая инциденты на территории США и, в частности, в районе Хьюстона.

По данным Министерства юстиции США, операция по отключению AVCheck и его "сестринских" криптор-сервисов завершилась 27 мая 2025 года. Конфискация доменов стала одним из пунктов масштабной международной кампании под названием Operation Endgame. Это многоэтапная спецоперация, в рамках которой правоохранительные органы уже изъяли более 300 серверов и 650 доменов, обеспечивавших функционирование вредоносной инфраструктуры, связанной с атаками программ-вымогателей.

Ранее в ходе той же операции были выведены из строя инфраструктуры таких известных вредоносов, как Danabot и Smokeloader — обоих активно использовали в кибератаках на корпоративные сети и частных пользователей по всему миру. Сервисы криптования и тестирования, такие как AVCheck, являлись частью одного и того же цикла распространения этих угроз.

По мнению экспертов, важность отключения AVCheck заключается не только в ликвидации отдельного сервиса. Это удар по модели подготовки атак на ранней стадии, когда злоумышленники ещё только доводят свои инструменты до совершенства. Уничтожив инструмент тестирования, правоохранительные органы фактически вмешиваются в фазу R&D киберпреступности, снижая общее качество и эффективность вредоносных кампаний на старте.

Для жертв потенциальных атак это может означать меньше проникновений, меньше успешных обходов защитных систем и больше шансов предотвратить заражение. А для самих злоумышленников — рост риска и затрат.