LightPerlGirl: милая девочка с кодом в кармане и PowerShell в руках

NewsMakerОна не стучалась — просто вошла. И теперь ваш ПК сделает всё, чего она захочет.

Новая вредоносная программа под названием LightPerlGirl привлекла внимание специалистов по информационной безопасности своей нестандартной и опасной схемой проникновения на устройства. В основе атаки техника ClickFix — поддельное всплывающее окно CAPTCHA, которое запускает сложную цепочку действий с использованием PowerShell и методов, позволяющих вредоносному коду полностью скрыться от защитных решений.

На название вредоноса натолкнула внутренняя строка авторского права — «Copyright (c) LightPerlGirl 2025». Кампания распространения вредоносного ПО была впервые замечена исследователями Todyl после обнаружения аномальных PowerShell-скриптов на устройстве одного из клиентов. Это стало отправной точкой для изучения сложной многоступенчатой схемы заражения, способной обходить традиционные механизмы защиты.

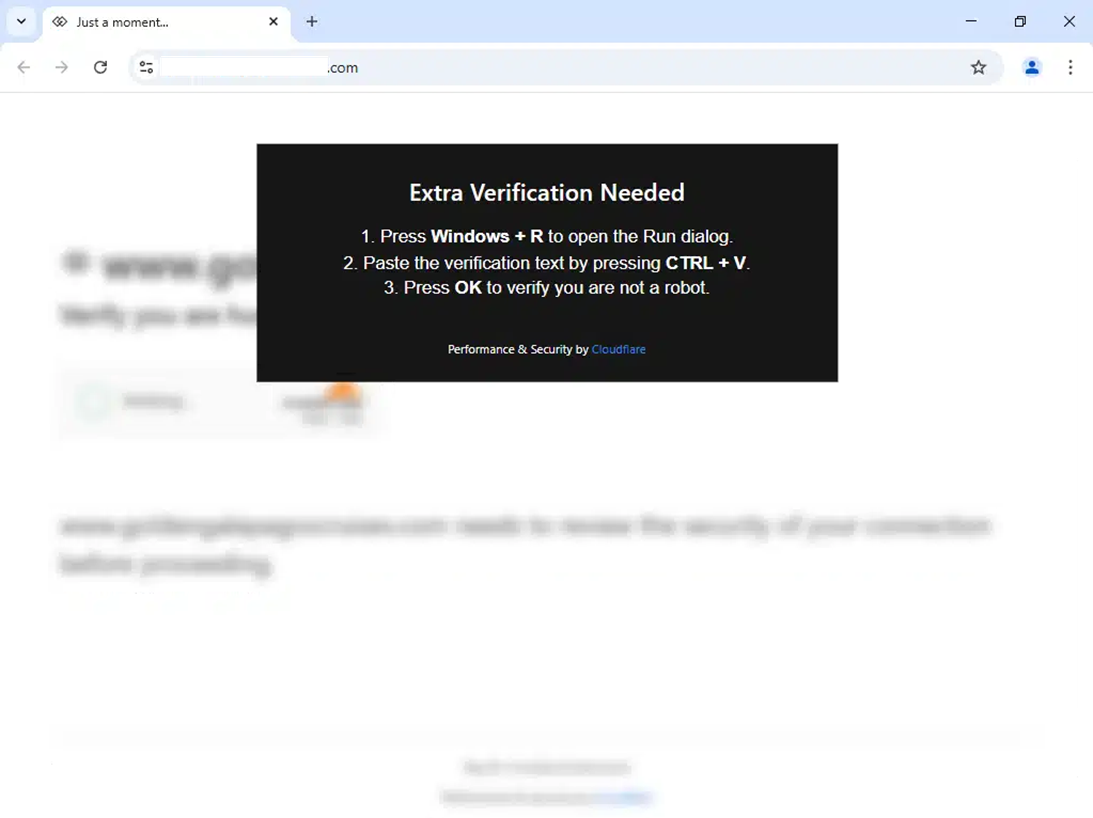

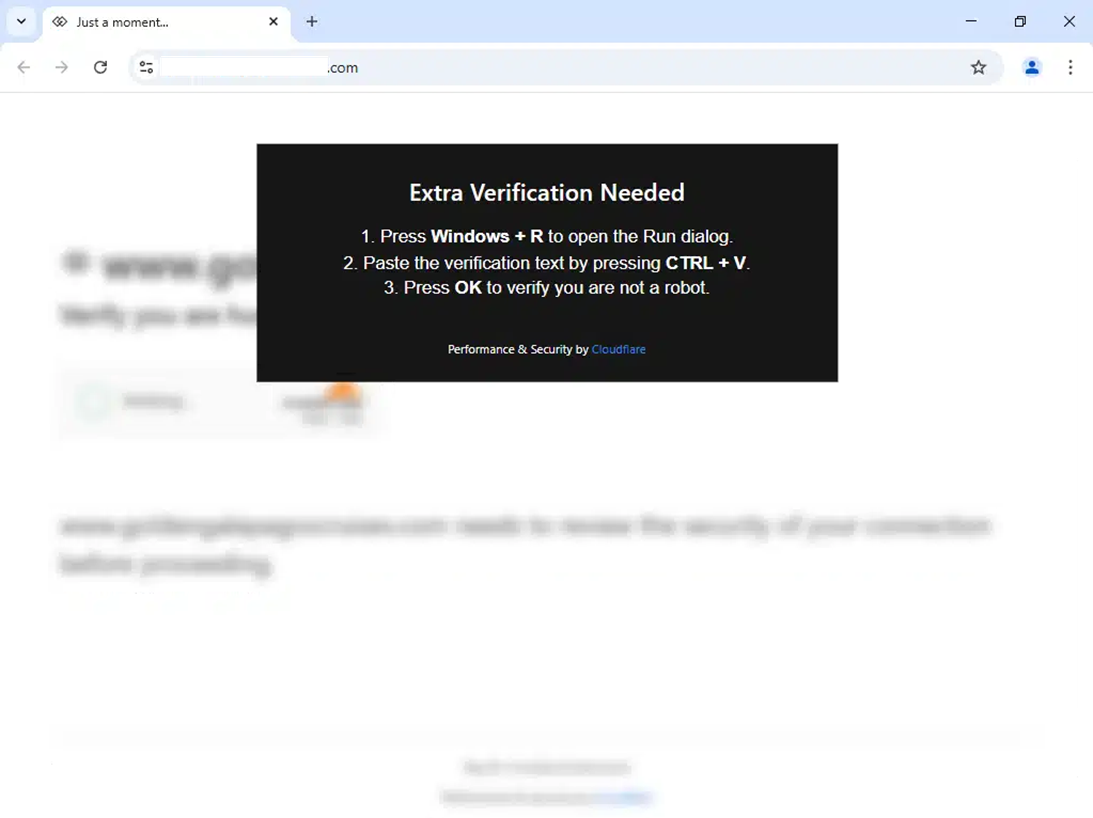

Заражение начинается при посещении скомпрометированного сайта, чаще всего на платформе WordPress, например, туристического ресурса. На страницах размещается вредоносный JavaScript, маскирующийся под проверку безопасности от известных провайдеров вроде Cloudflare. Скрипт вызывает окно с фальшивым CAPTCHA, при взаимодействии с которым пользователю подсовывается команда для запуска через Windows Run — по сути, первый этап внедрения.

Эта команда обращается к серверу управления по адресу «cmbkz8kz1000108k2carjewzf[.]info», откуда загружается следующий PowerShell-скрипт. Он работает исключительно в памяти и включает в себя три модуля: HelpIO, Urex и ExWpL. Каждый из них выполняет специфические задачи, направленные на закрепление вредоноса в системе и его скрытность.

Модуль HelpIO запрашивает административные права через стандартное UAC-окно, а затем добавляет исключение в Windows Defender для каталога «C:\Windows\Temp». Это позволяет сохранить последующие компоненты, не вызывая тревоги у антивирусов . Далее Urex обеспечивает постоянное присутствие в системе, загружая bat-файл под именем «LixPay.bat» и помещая его в исключённый каталог Temp. Он также создаёт ярлык в автозагрузке, чтобы выполнение происходило при каждом запуске системы.

Наиболее сложный элемент — ExWpL — не использует файловую систему вообще. Он расшифровывает .NET-сборку, закодированную в base64, и запускает её прямо в памяти с помощью метода System.Reflection.Assembly.Load(). Такой подход позволяет избежать любого взаимодействия с диском, что серьёзно осложняет обнаружение.

После завершения всех этапов вредонос сохраняет устойчивое соединение с сервером управления, позволяя злоумышленникам в реальном времени выполнять команды и загружать новые компоненты без следов в файловой системе.

По информации Todyl, критическим фактором заражения стало отсутствие систем защиты конечных точек на атакованном устройстве — именно это позволило исполниться первоначальному скрипту. Тем не менее, команде компании удалось изолировать заражённый хост с помощью собственного SIEM и анализа PowerShell Script Block логов.

Ключевой момент атаки — вовлечение пользователя. Всё начинается с одного клика по «безопасной» CAPTCHA, которая на самом деле запускает код. В Todyl подчёркивают, что ни одна проверка безопасности не должна требовать ввода команд вручную. Кроме того, рекомендуется срочно установить полноценные средства защиты конечных устройств и использовать предоставленные в отчёте индикаторы компрометации для проведения анализа инфраструктуры.

LightPerlGirl — пример того, как изящная социальная инженерия и техническая изощрённость сливаются в одну угрозу, которую невозможно игнорировать.

Новая вредоносная программа под названием LightPerlGirl привлекла внимание специалистов по информационной безопасности своей нестандартной и опасной схемой проникновения на устройства. В основе атаки техника ClickFix — поддельное всплывающее окно CAPTCHA, которое запускает сложную цепочку действий с использованием PowerShell и методов, позволяющих вредоносному коду полностью скрыться от защитных решений.

На название вредоноса натолкнула внутренняя строка авторского права — «Copyright (c) LightPerlGirl 2025». Кампания распространения вредоносного ПО была впервые замечена исследователями Todyl после обнаружения аномальных PowerShell-скриптов на устройстве одного из клиентов. Это стало отправной точкой для изучения сложной многоступенчатой схемы заражения, способной обходить традиционные механизмы защиты.

Заражение начинается при посещении скомпрометированного сайта, чаще всего на платформе WordPress, например, туристического ресурса. На страницах размещается вредоносный JavaScript, маскирующийся под проверку безопасности от известных провайдеров вроде Cloudflare. Скрипт вызывает окно с фальшивым CAPTCHA, при взаимодействии с которым пользователю подсовывается команда для запуска через Windows Run — по сути, первый этап внедрения.

Эта команда обращается к серверу управления по адресу «cmbkz8kz1000108k2carjewzf[.]info», откуда загружается следующий PowerShell-скрипт. Он работает исключительно в памяти и включает в себя три модуля: HelpIO, Urex и ExWpL. Каждый из них выполняет специфические задачи, направленные на закрепление вредоноса в системе и его скрытность.

Модуль HelpIO запрашивает административные права через стандартное UAC-окно, а затем добавляет исключение в Windows Defender для каталога «C:\Windows\Temp». Это позволяет сохранить последующие компоненты, не вызывая тревоги у антивирусов . Далее Urex обеспечивает постоянное присутствие в системе, загружая bat-файл под именем «LixPay.bat» и помещая его в исключённый каталог Temp. Он также создаёт ярлык в автозагрузке, чтобы выполнение происходило при каждом запуске системы.

Наиболее сложный элемент — ExWpL — не использует файловую систему вообще. Он расшифровывает .NET-сборку, закодированную в base64, и запускает её прямо в памяти с помощью метода System.Reflection.Assembly.Load(). Такой подход позволяет избежать любого взаимодействия с диском, что серьёзно осложняет обнаружение.

После завершения всех этапов вредонос сохраняет устойчивое соединение с сервером управления, позволяя злоумышленникам в реальном времени выполнять команды и загружать новые компоненты без следов в файловой системе.

По информации Todyl, критическим фактором заражения стало отсутствие систем защиты конечных точек на атакованном устройстве — именно это позволило исполниться первоначальному скрипту. Тем не менее, команде компании удалось изолировать заражённый хост с помощью собственного SIEM и анализа PowerShell Script Block логов.

Ключевой момент атаки — вовлечение пользователя. Всё начинается с одного клика по «безопасной» CAPTCHA, которая на самом деле запускает код. В Todyl подчёркивают, что ни одна проверка безопасности не должна требовать ввода команд вручную. Кроме того, рекомендуется срочно установить полноценные средства защиты конечных устройств и использовать предоставленные в отчёте индикаторы компрометации для проведения анализа инфраструктуры.

LightPerlGirl — пример того, как изящная социальная инженерия и техническая изощрённость сливаются в одну угрозу, которую невозможно игнорировать.