Массовая утечка данных роутеров Keenetic затронула миллион российских пользователей

NewsMakerКак уязвимость 2023 года привела к утечке в 2025-м.

Пользователи роутеров Keenetic, преимущественно из России, подверглись серьёзной утечке данных, которая раскрыла конфиденциальные учётные данные, информацию об устройствах, конфигурации сетей и логи. С этой информацией хакеры могут напрямую подключаться и захватывать затронутые сети, хотя производитель оценивает риск мошеннической активности как низкий.

Команда Cybernews получила информацию об утечке от анонимного источника вместе с образцами данных, подтверждающими компрометацию пользователей Keenetic. Компания признала инцидент и пояснила , что утром 15 марта 2023 года независимый исследователь в области ИТ-безопасности сообщил им о возможности несанкционированного доступа к базе данных мобильного приложения Keenetic.

Согласно заявлению Keenetic, после проверки характера и достоверности риска проблема была немедленно устранена во второй половине дня 15 марта 2023 года. Исследователь заверил компанию, что не делился данными и уничтожил их. С тех пор до конца февраля 2025 года не было никаких признаков компрометации базы данных или воздействия на пользователей.

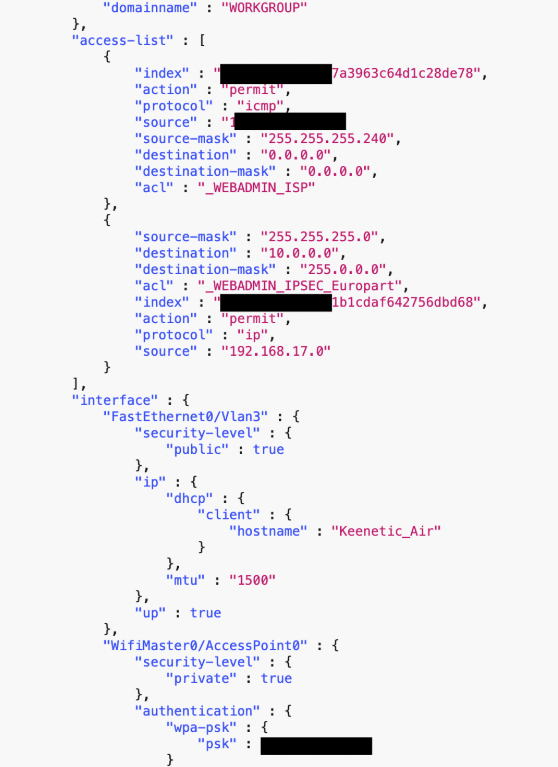

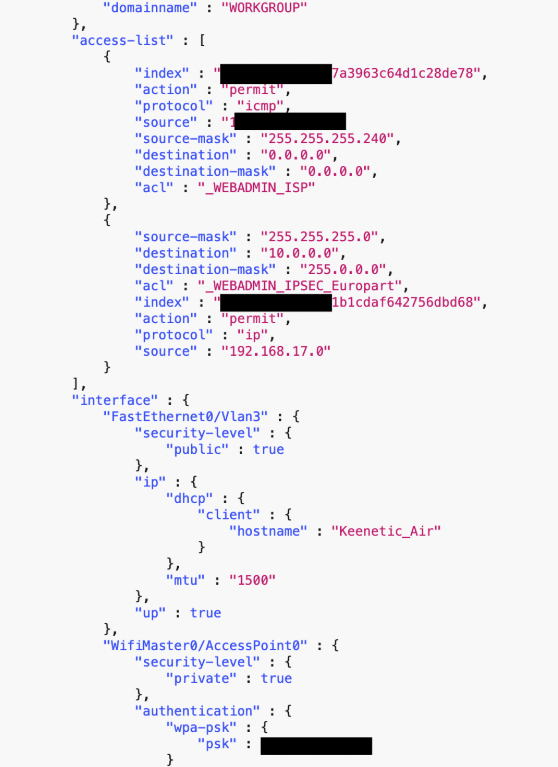

Анонимный источник предоставил Cybernews образцы утекших данных по электронной почте. Исследователи подтвердили, что утечка включает всё — от паролей Wi-Fi и конфигураций роутеров до подробных служебных логов. Злоумышленники с доступом к конфиденциальным ключам могут проникнуть в домашние и корпоративные сети.

По данным анонимного источника, масштабы утечки впечатляют:

Keenetic подтвердил, что утечка затрагивает пользователей мобильного приложения, зарегистрированных до 16 марта 2023 года. Компания оценивает риск мошеннической деятельности как низкий, отмечая, что был доступен ограниченный набор полей базы данных. В их числе:

Большинство пострадавших пользователей, по-видимому, из России: данные о локализации показывают не менее 943 927 русскоязычных пользователей, 39 472 англоязычных и 48 384 турецкоязычных пользователей.

После событий 2022 года немецкое кибернетическое управление BSI выпустило рекомендации по ограничению использования российского программного обеспечения в критической инфраструктуре. В результате Keenetic принял решение о переносе команды разработчиков из России в новую компанию в Германии.

На российской версии официального сайта Keenetic указано, что компания функционирует под названием ООО «Неткрейз» с юридическим адресом в Москве. С 1 марта 2025 года, ссылаясь на законодательные изменения, Keenetic прекратил работу своего мобильного приложения и системы удалённого мониторинга в России, в результате чего пользователям пришлось перейти на новое приложение Netcraze.

Cybernews рекомендует всем пользователям Keenetic, не менявшим учётные данные в течение последних двух лет, следовать рекомендациям компании. Утечка представляет собой настоящий клад паролей Wi-Fi в открытом тексте и других ключей, предоставляя потенциальным злоумышленникам прямой и немедленный доступ к затронутым беспроводным сетям.

Исследователи предупреждают, что злоумышленники с доступом к роутеру пользователя могут перехватывать DNS-запросы и перенаправлять трафик на вредоносные ресурсы. Сервисные логи с флагами активности, включая указание на использование пиратского контента, могут быть использованы для шантажа, вымогательства или целевых атак, поскольку содержат подробную информацию о поведении пользователя.

Cybernews рекомендуют пользователям Keenetic немедленно изменить имена Wi-Fi (SSID), пароли и пароли администратора роутера, а также сбросить любые другие учётные данные, используемые в их сетях. Хорошим правилом является постоянное обновление прошивки и мониторинг сети на предмет необычной активности. Также следует отключить неиспользуемые функции удалённого управления, переадресации портов и UPnP.

Пользователи роутеров Keenetic, преимущественно из России, подверглись серьёзной утечке данных, которая раскрыла конфиденциальные учётные данные, информацию об устройствах, конфигурации сетей и логи. С этой информацией хакеры могут напрямую подключаться и захватывать затронутые сети, хотя производитель оценивает риск мошеннической активности как низкий.

Команда Cybernews получила информацию об утечке от анонимного источника вместе с образцами данных, подтверждающими компрометацию пользователей Keenetic. Компания признала инцидент и пояснила , что утром 15 марта 2023 года независимый исследователь в области ИТ-безопасности сообщил им о возможности несанкционированного доступа к базе данных мобильного приложения Keenetic.

Согласно заявлению Keenetic, после проверки характера и достоверности риска проблема была немедленно устранена во второй половине дня 15 марта 2023 года. Исследователь заверил компанию, что не делился данными и уничтожил их. С тех пор до конца февраля 2025 года не было никаких признаков компрометации базы данных или воздействия на пользователей.

Анонимный источник предоставил Cybernews образцы утекших данных по электронной почте. Исследователи подтвердили, что утечка включает всё — от паролей Wi-Fi и конфигураций роутеров до подробных служебных логов. Злоумышленники с доступом к конфиденциальным ключам могут проникнуть в домашние и корпоративные сети.

По данным анонимного источника, масштабы утечки впечатляют:

- 1 034 920 пользовательских записей, включающих email-адреса, имена, языковые настройки (locales), идентификаторы в системе управления доступом Keycloak, номера сетевых заказов (Network Order ID) и Telegram Code ID.

- 929 501 запись с технической информацией об устройствах, среди которых SSID и пароли Wi-Fi в открытом виде, модели маршрутизаторов, серийные номера, интерфейсы, MAC-адреса, доменные имена для удалённого доступа, ключи шифрования и другие параметры.

- 558 371 конфигурация устройств, содержащая данные об учётных записях пользователей, пароли, хешированные с использованием уязвимого алгоритма MD5, назначенные IP-адреса и расширенные настройки маршрутизаторов.

- Более 53,8 миллиона записей журналов активности, включая имена хостов, MAC- и IP-адреса, параметры доступа и даже специальные флаги, такие как «owner_is_pirate».

Keenetic подтвердил, что утечка затрагивает пользователей мобильного приложения, зарегистрированных до 16 марта 2023 года. Компания оценивает риск мошеннической деятельности как низкий, отмечая, что был доступен ограниченный набор полей базы данных. В их числе:

- идентификаторы Keycloak, email-адреса (используемые как логины) и имена учётных записей Keenetic, языковые настройки (locales);

- конфигурации пользовательских учётных записей устройств, включая хеши паролей по алгоритмам MD5 и NT;

- настройки сетевых интерфейсов, включая SSID Wi-Fi и предустановленные ключи (preshared keys);

- пользовательские доменные имена в системе KeenDNS;

- параметры Wi-Fi, такие как номера каналов, roaming ID и ключи;

- политики IP и правила управления трафиком (traffic shaping);

- адреса удалённых узлов, логины и пароли VPN-клиентов;

- назначенные IP-адреса, имена и MAC-адреса зарегистрированных устройств в сети;

- конфигурации IPsec Site-to-Site и IPsec Virtual-IP Server;

- настройки DHCP-пула, параметры времени (NTP);

- списки доступа по IP- и MAC-адресам.

Большинство пострадавших пользователей, по-видимому, из России: данные о локализации показывают не менее 943 927 русскоязычных пользователей, 39 472 англоязычных и 48 384 турецкоязычных пользователей.

После событий 2022 года немецкое кибернетическое управление BSI выпустило рекомендации по ограничению использования российского программного обеспечения в критической инфраструктуре. В результате Keenetic принял решение о переносе команды разработчиков из России в новую компанию в Германии.

На российской версии официального сайта Keenetic указано, что компания функционирует под названием ООО «Неткрейз» с юридическим адресом в Москве. С 1 марта 2025 года, ссылаясь на законодательные изменения, Keenetic прекратил работу своего мобильного приложения и системы удалённого мониторинга в России, в результате чего пользователям пришлось перейти на новое приложение Netcraze.

Cybernews рекомендует всем пользователям Keenetic, не менявшим учётные данные в течение последних двух лет, следовать рекомендациям компании. Утечка представляет собой настоящий клад паролей Wi-Fi в открытом тексте и других ключей, предоставляя потенциальным злоумышленникам прямой и немедленный доступ к затронутым беспроводным сетям.

Исследователи предупреждают, что злоумышленники с доступом к роутеру пользователя могут перехватывать DNS-запросы и перенаправлять трафик на вредоносные ресурсы. Сервисные логи с флагами активности, включая указание на использование пиратского контента, могут быть использованы для шантажа, вымогательства или целевых атак, поскольку содержат подробную информацию о поведении пользователя.

Cybernews рекомендуют пользователям Keenetic немедленно изменить имена Wi-Fi (SSID), пароли и пароли администратора роутера, а также сбросить любые другие учётные данные, используемые в их сетях. Хорошим правилом является постоянное обновление прошивки и мониторинг сети на предмет необычной активности. Также следует отключить неиспользуемые функции удалённого управления, переадресации портов и UPnP.