Международное недоверие нарастает: троянец SugarGh0st атакует МИД Узбекистана

NewsMakerНаписанный на C++ китайский вредонос обладает обширным спектром шпионских функций.

Согласно новому отчёту Cisco Talos, группа китаеязычных хакеров, осуществила злонамеренную кампанию, нацеленную на Министерство иностранных дел Узбекистана, а также на частные организации в Южной Корее.

Вредоносная операция стартовала ориентировочно в августе этого года и использовала троянца удалённого доступа ( RAT ) под названием SugarGh0st, модификации довольно известного Gh0st RAT.

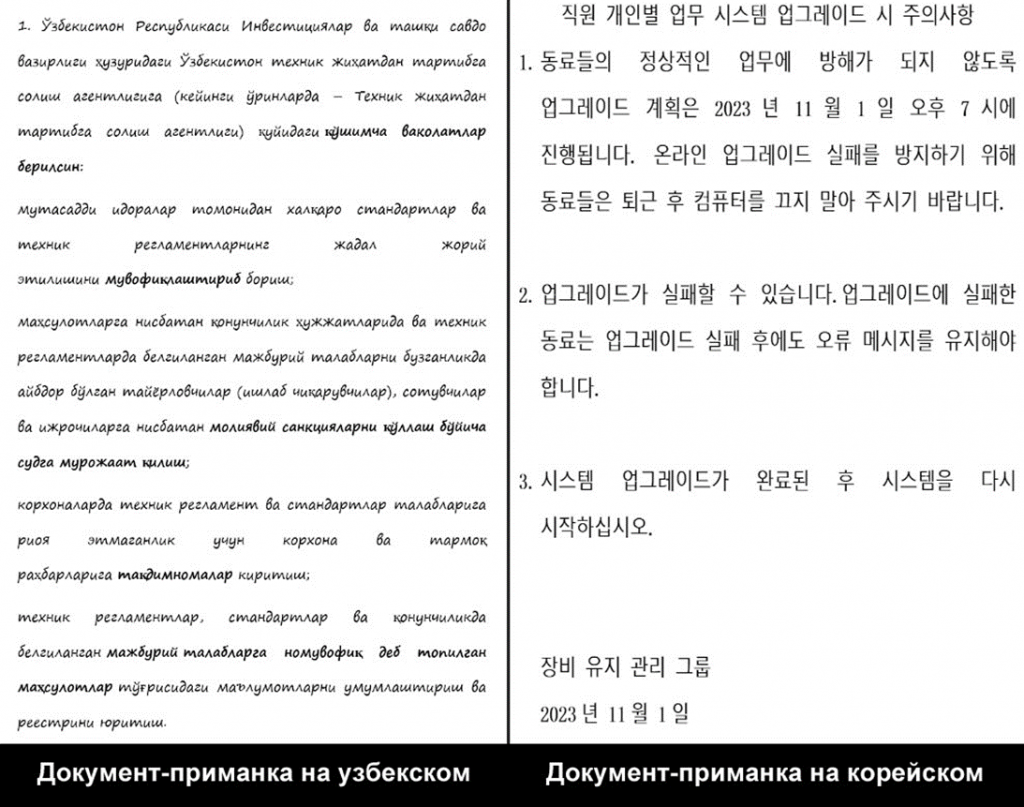

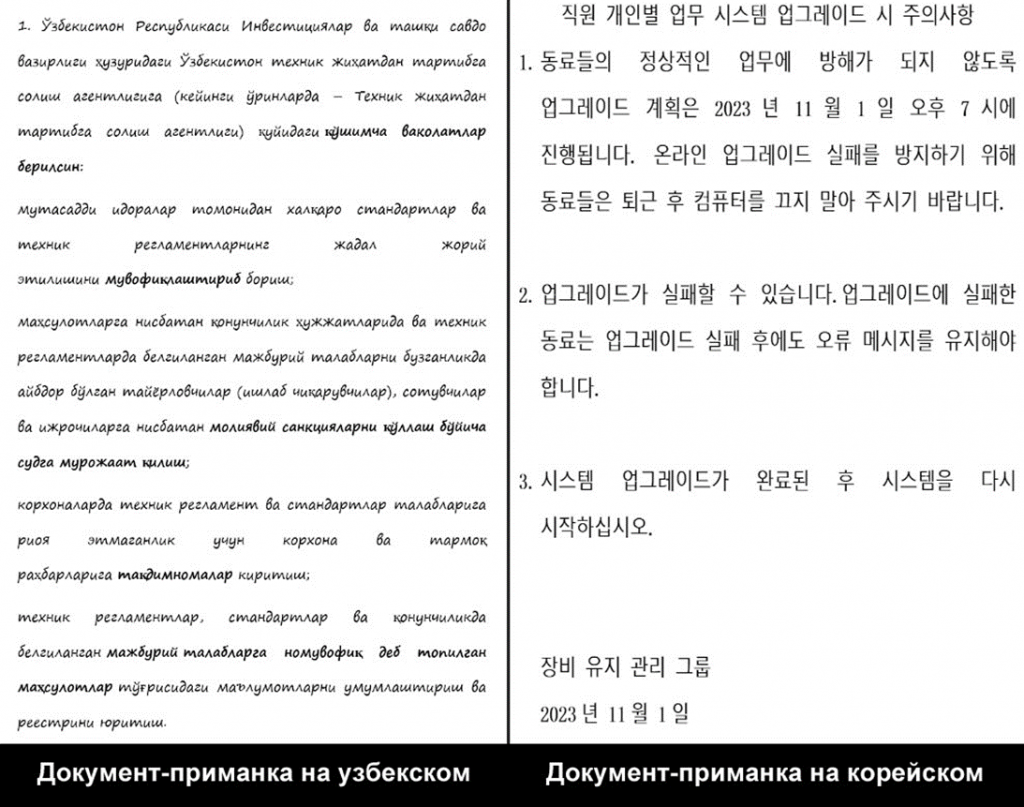

Специалисты Talos обнаружили четыре образца, использованные в рамках этой кампании, нацеленные на пользователей в Узбекистане и Южной Корее, основываясь на языке документов о приманках, содержимом приманки и индикаторах распространения.

Один из выявленных образцов был отправлен в Министерство иностранных дел Узбекистана с приманкой, якобы дублирующей указ местного президента, направленный на совершенствование государственного управления в области технического регулирования. Три других образца распространялись в Южной Корее и были направлены на небольшие частные организации.

Сама атака начиналась с фишингового письма, содержащего замаскированные документы, которые при открытии запускают многоступенчатый процесс, ведущий к развёртыванию SugarGh0st RAT. Вирус включает функции для «облегчения удалённого администрирования и изменённого протокола связи».

Во вложении к фишинговому письму замаскированные документы встроены в сильно обфусцированный JavaScript - дроппер , содержащийся в файле ярлыка Windows , упакованного в RAR-файл.

JavaScript расшифровывает и переносит вложенные файлы во временную папку, включая скрипт, пользовательский DLL - загрузчик и зашифрованную полезную нагрузку SugarGh0st.

Когда жертва открывает документ-обманку, в фоновом режиме запускается скрипт, который запускает DLL-загрузчик. Этот загрузчик в свою очередь использует копию легитимного исполняемого файла Windows, rundll32.exe, для расшифровки и запуска полезной нагрузки SugarGh0st.

SugarGh0st, написанный на C++, устанавливает связь с жёстко закодированным C2 -доменом, позволяя передавать метаданные системы на сервер, запускать обратную оболочку и выполнять произвольные команды. Он также может перечислять и завершать процессы, делать снимки экрана, выполнять операции с файлами и даже очищать журналы событий компьютера, пытаясь скрыть свои следы и избежать обнаружения.

Кампания была связана с Китаем из-за китайского происхождения оригинального Gh0st RAT и его широкого использования китайскими хакерами, особенно после публикации исходного кода в 2008 году. Другим подтверждением является использование китайских имён в поле «последнее изменение» метаданных выявленных в ходе атаки файлов.

Кроме того, было отмечено, что китайские киберпреступники также имеют историю целенаправленных атак на Узбекистан. За последние полгода китайские APT-группы также усилили свою активность против Тайваня, используя для маскировки своих вторжений домашние маршрутизаторы.

Согласно новому отчёту Cisco Talos, группа китаеязычных хакеров, осуществила злонамеренную кампанию, нацеленную на Министерство иностранных дел Узбекистана, а также на частные организации в Южной Корее.

Вредоносная операция стартовала ориентировочно в августе этого года и использовала троянца удалённого доступа ( RAT ) под названием SugarGh0st, модификации довольно известного Gh0st RAT.

Специалисты Talos обнаружили четыре образца, использованные в рамках этой кампании, нацеленные на пользователей в Узбекистане и Южной Корее, основываясь на языке документов о приманках, содержимом приманки и индикаторах распространения.

Один из выявленных образцов был отправлен в Министерство иностранных дел Узбекистана с приманкой, якобы дублирующей указ местного президента, направленный на совершенствование государственного управления в области технического регулирования. Три других образца распространялись в Южной Корее и были направлены на небольшие частные организации.

Сама атака начиналась с фишингового письма, содержащего замаскированные документы, которые при открытии запускают многоступенчатый процесс, ведущий к развёртыванию SugarGh0st RAT. Вирус включает функции для «облегчения удалённого администрирования и изменённого протокола связи».

Во вложении к фишинговому письму замаскированные документы встроены в сильно обфусцированный JavaScript - дроппер , содержащийся в файле ярлыка Windows , упакованного в RAR-файл.

JavaScript расшифровывает и переносит вложенные файлы во временную папку, включая скрипт, пользовательский DLL - загрузчик и зашифрованную полезную нагрузку SugarGh0st.

Когда жертва открывает документ-обманку, в фоновом режиме запускается скрипт, который запускает DLL-загрузчик. Этот загрузчик в свою очередь использует копию легитимного исполняемого файла Windows, rundll32.exe, для расшифровки и запуска полезной нагрузки SugarGh0st.

SugarGh0st, написанный на C++, устанавливает связь с жёстко закодированным C2 -доменом, позволяя передавать метаданные системы на сервер, запускать обратную оболочку и выполнять произвольные команды. Он также может перечислять и завершать процессы, делать снимки экрана, выполнять операции с файлами и даже очищать журналы событий компьютера, пытаясь скрыть свои следы и избежать обнаружения.

Кампания была связана с Китаем из-за китайского происхождения оригинального Gh0st RAT и его широкого использования китайскими хакерами, особенно после публикации исходного кода в 2008 году. Другим подтверждением является использование китайских имён в поле «последнее изменение» метаданных выявленных в ходе атаки файлов.

Кроме того, было отмечено, что китайские киберпреступники также имеют историю целенаправленных атак на Узбекистан. За последние полгода китайские APT-группы также усилили свою активность против Тайваня, используя для маскировки своих вторжений домашние маршрутизаторы.