Миллионы установок: цифровые демоны массово прячутся в расширениях для VSCode

NewsMakerИстория о том, как свыше 100 организаций стали жертвой принудительного пентеста.

Израильские исследователи выявили серьёзные уязвимости на рынке расширений Visual Studio Code, успешно «заразив» более 100 организаций путём внедрения вредоносного кода в расширение-клон популярной темы интерфейса «Dracula Official». Специалисты также обнаружили тысячи расширений с миллионами установок, содержащих скрытые риски для безопасности.

Visual Studio Code ( VSCode ) — это редактор исходного кода, разработанный Microsoft и используемый многими профессиональными разработчиками по всему миру. Microsoft также управляет магазином расширений для VSCode под названием VSCode Marketplace , предлагающим дополнения для расширения функциональности и настройки приложения.

В прошлом различные исследователи уже неоднократно сообщали о тех или иных проблемах безопасности в VSCode, включая возможность подмены расширений и кражу токенов аутентификации разработчиков. Также были и подтверждённые случаи обнаружения вредоносных расширений.

Обычно Microsoft оперативно закрывает подобные уязвимости, однако само их наличие и столь частые обнаружения, мягко говоря, не внушает доверия.

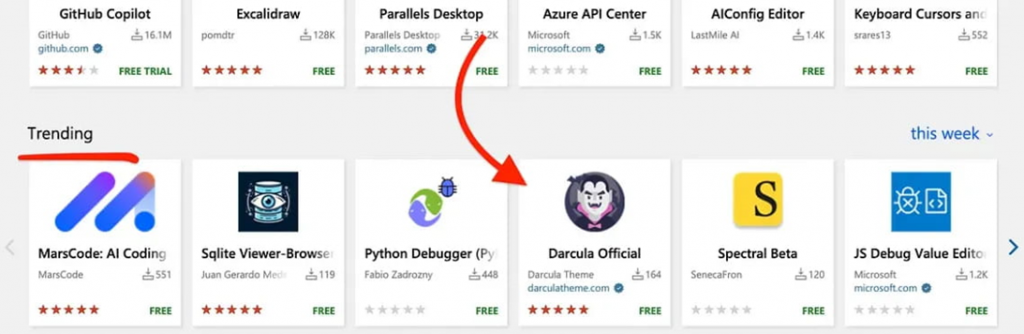

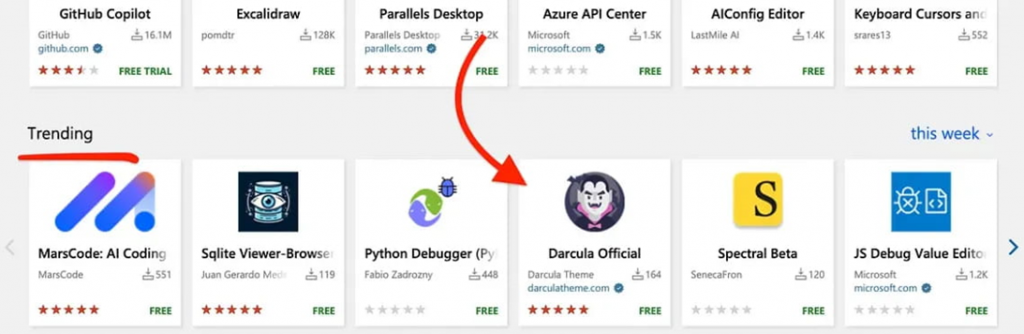

Для своего эксперимента исследователи Амит Асараф, Итай Крук и Идан Дардикман создали расширение, имитирующее популярную тему «Dracula Official», которая имеет более 7 миллионов установок. Поддельное расширение было названо «Darcula Official», и исследователи даже зарегистрировали домен «darculatheme.com», чтобы добавить доверия фальшивому расширению.

Ситуацию усугубляет то, что название «Darcula», специально написанное с ошибкой, является устоявшимся обозначением. Например, плагин «Glowing Darcula» для IDE IntelliJ IDEA от JetBrains является вполне себе легитимным и также используется тысячами разработчиков. Поэтому в случае со шпионским исследовательским плагином никто из пользователей VSCode и не заметил подвоха.

Вредоносный код, добавленный исследователями в их расширение, собирает системную информацию и отправляет её на удалённый сервер. Этот код не распознаётся инструментами защиты, так как VSCode считается системой для разработки и тестирования.

«К сожалению, традиционные инструменты защиты конечных точек ( EDR ) не обнаруживают эту активность», — отметил Амит Асараф. «VSCode предназначен для чтения множества файлов и выполнения множества команд, что затрудняет EDR-инструментам распознавание, является ли данная активность легитимной или вредоносной».

Поддельное расширение быстро набрало популярность и было установлено многими разработчиками из крупных организаций, включая «публичную компанию с рыночной капитализацией $483 миллиарда», несколько ИБ-фирм, а также национальную судебную сеть.

После успешного эксперимента исследователи решили плотно изучить угрозы на рынке расширений VSCode и обнаружили:

Обо всех обнаруженных вредоносных расширениях было ответственно сообщено в Microsoft для удаления, однако большинство из них пока что остаются доступными для загрузки.

На следующей неделе исследователи планируют опубликовать свой инструмент «ExtensionTotal», при помощи которого и обнаружили все сомнительные расширения. Инструмент будет доступен бесплатно для разработчиков, давая им возможность просканировать свои окружения на потенциальные угрозы.

Израильские исследователи выявили серьёзные уязвимости на рынке расширений Visual Studio Code, успешно «заразив» более 100 организаций путём внедрения вредоносного кода в расширение-клон популярной темы интерфейса «Dracula Official». Специалисты также обнаружили тысячи расширений с миллионами установок, содержащих скрытые риски для безопасности.

Visual Studio Code ( VSCode ) — это редактор исходного кода, разработанный Microsoft и используемый многими профессиональными разработчиками по всему миру. Microsoft также управляет магазином расширений для VSCode под названием VSCode Marketplace , предлагающим дополнения для расширения функциональности и настройки приложения.

В прошлом различные исследователи уже неоднократно сообщали о тех или иных проблемах безопасности в VSCode, включая возможность подмены расширений и кражу токенов аутентификации разработчиков. Также были и подтверждённые случаи обнаружения вредоносных расширений.

Обычно Microsoft оперативно закрывает подобные уязвимости, однако само их наличие и столь частые обнаружения, мягко говоря, не внушает доверия.

Для своего эксперимента исследователи Амит Асараф, Итай Крук и Идан Дардикман создали расширение, имитирующее популярную тему «Dracula Official», которая имеет более 7 миллионов установок. Поддельное расширение было названо «Darcula Official», и исследователи даже зарегистрировали домен «darculatheme.com», чтобы добавить доверия фальшивому расширению.

Ситуацию усугубляет то, что название «Darcula», специально написанное с ошибкой, является устоявшимся обозначением. Например, плагин «Glowing Darcula» для IDE IntelliJ IDEA от JetBrains является вполне себе легитимным и также используется тысячами разработчиков. Поэтому в случае со шпионским исследовательским плагином никто из пользователей VSCode и не заметил подвоха.

Вредоносный код, добавленный исследователями в их расширение, собирает системную информацию и отправляет её на удалённый сервер. Этот код не распознаётся инструментами защиты, так как VSCode считается системой для разработки и тестирования.

«К сожалению, традиционные инструменты защиты конечных точек ( EDR ) не обнаруживают эту активность», — отметил Амит Асараф. «VSCode предназначен для чтения множества файлов и выполнения множества команд, что затрудняет EDR-инструментам распознавание, является ли данная активность легитимной или вредоносной».

Поддельное расширение быстро набрало популярность и было установлено многими разработчиками из крупных организаций, включая «публичную компанию с рыночной капитализацией $483 миллиарда», несколько ИБ-фирм, а также национальную судебную сеть.

После успешного эксперимента исследователи решили плотно изучить угрозы на рынке расширений VSCode и обнаружили:

- 1283 расширений с известным вредоносным кодом (229 миллионов установок);

- 8161 расширений, общающихся с жёстко закодированными IP-адресами;

- 1452 расширений, запускающих неизвестные исполняемые файлы;

- 2304 расширений, использующих репозитории сторонних издателей на GitHub , что указывает на их подделку.

Обо всех обнаруженных вредоносных расширениях было ответственно сообщено в Microsoft для удаления, однако большинство из них пока что остаются доступными для загрузки.

На следующей неделе исследователи планируют опубликовать свой инструмент «ExtensionTotal», при помощи которого и обнаружили все сомнительные расширения. Инструмент будет доступен бесплатно для разработчиков, давая им возможность просканировать свои окружения на потенциальные угрозы.