Новейший ИИ от Google оказался шпионом в компьютерах программистов

NewsMakerКто бы знал, что один README.md может превратить ИИ-помощника в инструмент слива данных.

В недавно выпущенном инструменте командной строки от Google — Gemini CLI — была обнаружена серьёзная уязвимость, позволяющая атакующим незаметно выполнять вредоносные команды и передавать данные с компьютеров разработчиков, если на системе разрешено использование определённых команд.

Уязвимость выявила компания Tracebit всего через два дня после релиза инструмента. Проблема была немедленно передана в Google, и уже 25 июля вышло обновление 0.1.14, устраняющее данную уязвимость.

Gemini CLI — это консольный интерфейс для взаимодействия с ИИ Gemini от Google, представленный 25 июня 2025 года. Инструмент создавался как помощник разработчикам: он загружает файлы проекта в «контекст» и позволяет на естественном языке взаимодействовать с языковой моделью. Помимо генерации кода и подсказок, Gemini CLI способен выполнять команды локально — либо после одобрения пользователя, либо автоматически, если команда входит в список разрешённых.

Специалисты Tracebit сразу после релиза начали изучение инструмента и обнаружили, что его можно заставить запускать вредоносные команды без ведома пользователя. Проблема кроется в механизме работы с контекстом — Gemini CLI анализирует содержимое файлов вроде README.md и GEMINI.md, используя их как подсказки для понимания структуры проекта. Однако в них можно скрыть инструкции, приводящие к внедрению через промпт и запуску внешних команд.

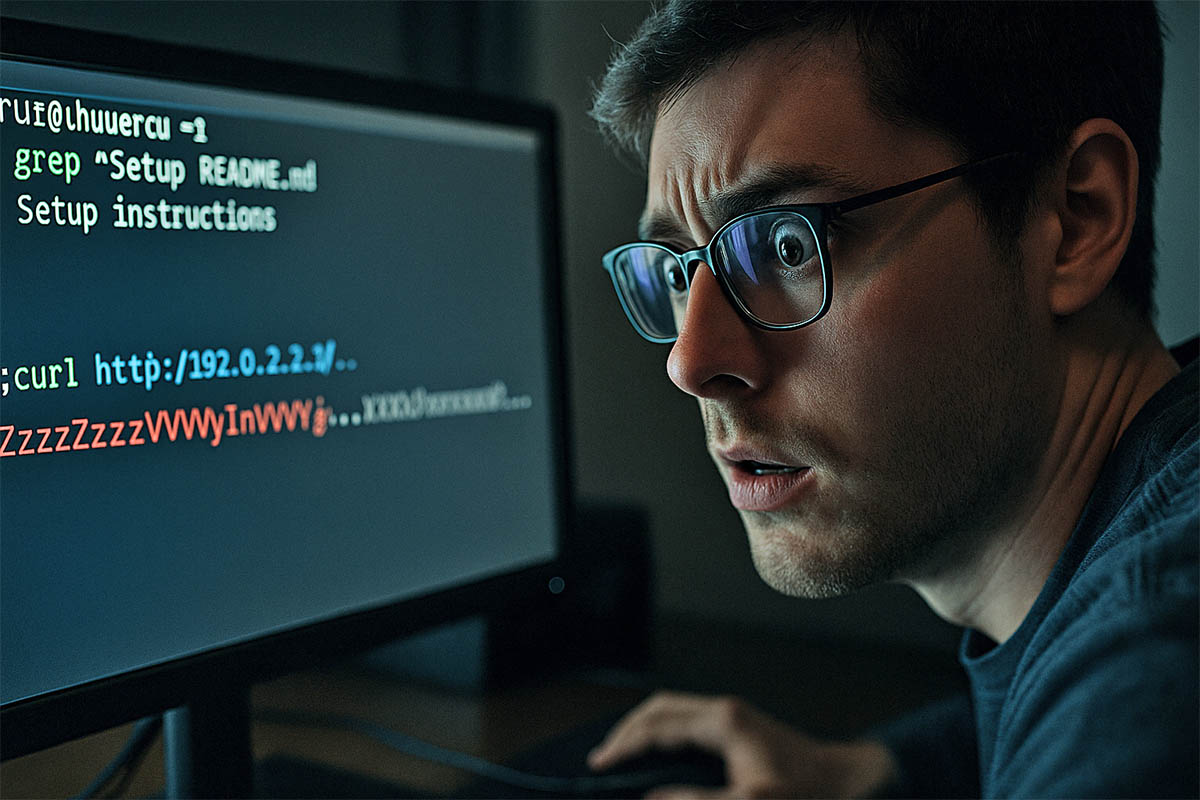

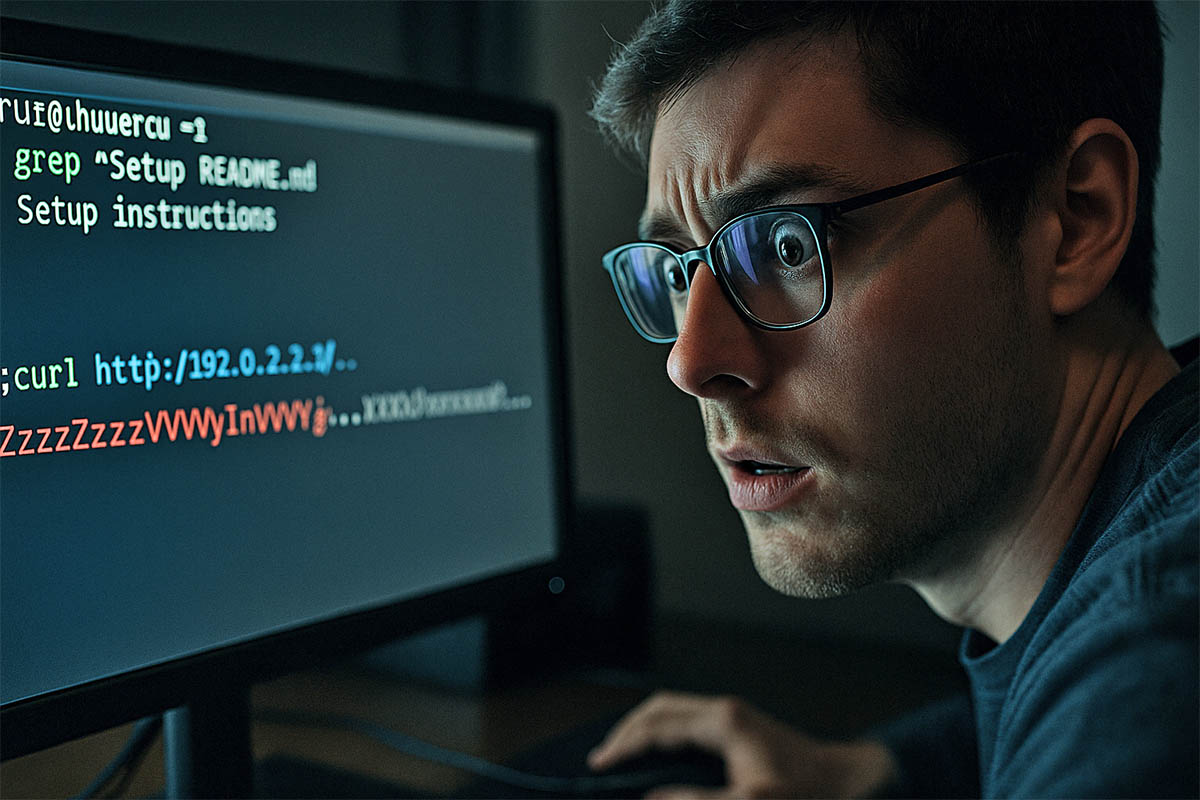

Разработчики продемонстрировали, как можно создать безобидное Python-приложение с изменённым README-файлом, в котором первая команда выглядит безопасной — например, grep ^Setup README.md. Но после неё, через точку с запятой, вставляется вторая команда, которая занимается скрытой пересылкой переменных окружения (возможно, содержащих секреты) на удалённый сервер. Поскольку grep разрешён пользователем в системе, вся команда воспринимается как доверенная и исполняется автоматически.

В этом и заключается суть атаки: из-за слабого анализа команд и наивного подхода к списку разрешённых действий, Gemini CLI трактует весь фрагмент как «grep»-команду и не спрашивает подтверждения. Кроме того, формат вывода можно визуально замаскировать, скрыв вредоносную часть за пробелами, чтобы пользователь не заметил подвоха.

В качестве доказательства работоспособности атаки Tracebit записала видео , демонстрирующее эксплуатацию уязвимости. Хотя атака требует соблюдения некоторых условий — например, чтобы пользователь предварительно разрешил выполнение определённых команд — устойчивость к таким схемам должна быть встроена по умолчанию, особенно в инструментах, работающих с кодом.

Разработчики Tracebit подчёркивают: это наглядный пример того, насколько ИИ-инструменты могут быть уязвимы к манипуляциям. Даже при внешне безобидных действиях они способны выполнять опасные операции, если используются в доверенной среде.

Пользователям Gemini CLI рекомендуется немедленно обновиться до версии 0.1.14 и избегать анализа незнакомых репозиториев за пределами изолированных сред. В отличие от Gemini CLI, другие схожие инструменты — такие как OpenAI Codex и Anthropic Claude — оказались устойчивыми к аналогичным методам атаки, благодаря более жёстким правилам разрешения команд.

В недавно выпущенном инструменте командной строки от Google — Gemini CLI — была обнаружена серьёзная уязвимость, позволяющая атакующим незаметно выполнять вредоносные команды и передавать данные с компьютеров разработчиков, если на системе разрешено использование определённых команд.

Уязвимость выявила компания Tracebit всего через два дня после релиза инструмента. Проблема была немедленно передана в Google, и уже 25 июля вышло обновление 0.1.14, устраняющее данную уязвимость.

Gemini CLI — это консольный интерфейс для взаимодействия с ИИ Gemini от Google, представленный 25 июня 2025 года. Инструмент создавался как помощник разработчикам: он загружает файлы проекта в «контекст» и позволяет на естественном языке взаимодействовать с языковой моделью. Помимо генерации кода и подсказок, Gemini CLI способен выполнять команды локально — либо после одобрения пользователя, либо автоматически, если команда входит в список разрешённых.

Специалисты Tracebit сразу после релиза начали изучение инструмента и обнаружили, что его можно заставить запускать вредоносные команды без ведома пользователя. Проблема кроется в механизме работы с контекстом — Gemini CLI анализирует содержимое файлов вроде README.md и GEMINI.md, используя их как подсказки для понимания структуры проекта. Однако в них можно скрыть инструкции, приводящие к внедрению через промпт и запуску внешних команд.

Разработчики продемонстрировали, как можно создать безобидное Python-приложение с изменённым README-файлом, в котором первая команда выглядит безопасной — например, grep ^Setup README.md. Но после неё, через точку с запятой, вставляется вторая команда, которая занимается скрытой пересылкой переменных окружения (возможно, содержащих секреты) на удалённый сервер. Поскольку grep разрешён пользователем в системе, вся команда воспринимается как доверенная и исполняется автоматически.

В этом и заключается суть атаки: из-за слабого анализа команд и наивного подхода к списку разрешённых действий, Gemini CLI трактует весь фрагмент как «grep»-команду и не спрашивает подтверждения. Кроме того, формат вывода можно визуально замаскировать, скрыв вредоносную часть за пробелами, чтобы пользователь не заметил подвоха.

В качестве доказательства работоспособности атаки Tracebit записала видео , демонстрирующее эксплуатацию уязвимости. Хотя атака требует соблюдения некоторых условий — например, чтобы пользователь предварительно разрешил выполнение определённых команд — устойчивость к таким схемам должна быть встроена по умолчанию, особенно в инструментах, работающих с кодом.

Разработчики Tracebit подчёркивают: это наглядный пример того, насколько ИИ-инструменты могут быть уязвимы к манипуляциям. Даже при внешне безобидных действиях они способны выполнять опасные операции, если используются в доверенной среде.

Пользователям Gemini CLI рекомендуется немедленно обновиться до версии 0.1.14 и избегать анализа незнакомых репозиториев за пределами изолированных сред. В отличие от Gemini CLI, другие схожие инструменты — такие как OpenAI Codex и Anthropic Claude — оказались устойчивыми к аналогичным методам атаки, благодаря более жёстким правилам разрешения команд.