Новый ботнет GoBruteforcer нацелен на приложения phpMyAdmin, MySQL, FTP, Postgres

NewsMakerОжидается, что операторы вредоносного ПО адаптируют его под все возможные платформы.

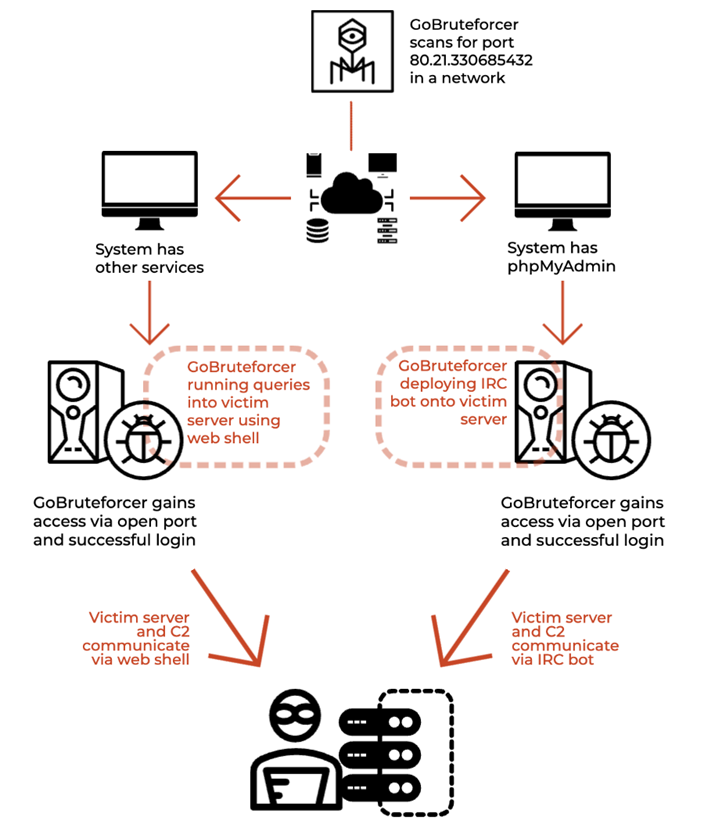

Недавно обнаруженный ботнет на основе Golang под названием GoBruteforcer сканирует и заражает веб-серверы, на которых запущены службы «phpMyAdmin», «MySQL», «FTP» и «Postgres». Об этом заявили исследователи безопасности из Palo Alto Networks Unit 42, которые первыми обнаружили ботнет в дикой природе.

По словам экспертов, GoBruteforcer совместим с архитектурами x86, x64 и ARM. Вредоносное ПО перебирает учетные записи со слабыми паролями или паролями по умолчанию для взлома уязвимых *nix-устройств.

Для каждого целевого [URL='/glossary//" class="glossary" data-content="IP-адрес – уникальный сетевой адрес узла в компьютерной сети, который основан на протоколе IP. Работа в сети Интернет требует глобальной уникальности, а осуществление деятельности в локальной сети требует уникальности адреса в пределах сети. В IP-адрес входит две части: номер сети и номер узла.

Существует две версии протокола IP: IPv4 и IPv6. В IPv4 сетевой адрес является 32-битовым числом. IP-адрес записывается в виде четырех десятичных чисел со значением от 0 до 255, разделенных точками. В 6-й версии IP-адрес (IPv6) имеет 128-битовое представление. Адреса разделяются двоеточиями.

Различают статистические и динамические IP-адреса. Статистический адрес назначается пользователей в настройках устройства, или назначается автоматически при подключении устройства к сети. Статистический адрес не может быть присвоен другому устройству. Динамический IP-адрес назначается автоматически при подключении устройства к сети и используется в течении ограниченного промежутка времени, который указывается в назначавшем IP-адрес сервисе.

" data-html="true" data-original-title="IP-адрес" >IP-адреса[/URL] вредоносная программа начинает поиск служб «phpMyAdmin», «MySQL», «FTP» и «Postgres». После обнаружения открытого порта, принимающего соединения, GoBruteforcer пытается войти в систему, используя жестко заданные учетные данные.

После входа он развертывает [URL='/glossary/irc_bot/" class="glossary" data-content="IRC-бот — это набор сценариев или независимая программа, которая подключается к IRC-чату (Internet Relay Chat – протокол для обмена сообщениями в реальном времени) в качестве клиента и отображается для других пользователей IRC как другой пользователь. IRC-бот отличается от обычного клиента тем, что вместо предоставления интерактивного доступа к чату для пользователя-человека он выполняет автоматизированные функции.

" data-html="true" data-original-title="IRC-бот" >IRC-бот[/URL] на скомпрометированных системах «phpMyAdmin» или веб-оболочку «PHP» на серверах, на которых запущены другие целевые службы. На следующем этапе атаки GoBruteforcer обращается к серверу управления и контроля (C2, C&C) и ждёт инструкций, доставляемые через ранее установленный IRC-бот или веб-шелл.

Цепочка атаки GoBruteforcer Ботнет использует модуль мультисканирования для поиска потенциальных жертв в рамках бесклассовой междоменной адресации ( [URL='/glossary/cidr/" class="glossary" data-content="CIDR (Classless Inter-Domain Routing) - это побитовый стандарт на основе префиксов для представления IP-адресов и их свойств маршрутизации. Он облегчает маршрутизацию, позволяя группировать блоки адресов (блоки CIDR) в единую таблицу маршрутизации. CIDR позволяет администраторам разделить IP-адрес на подсети, не используя много адресов. Например, 192.168.125.23/16 - блок CIDR (16 - количество битов в сети).

" data-html="true" data-original-title="CIDR" >CIDR[/URL] ), предоставляя злоумышленнику широкий выбор целей для проникновения в сети.

Вместо того, чтобы нацеливаться на один IP-адрес, вредоносное ПО использует сканирование блоков CIDR для доступа к разнообразному диапазону хостов с разными IP-адресами, увеличивая охват атаки.

GoBruteforcer, вероятно, находится в активной разработке, и ожидается, что его операторы будут адаптировать свою тактику и возможности вредоносного ПО для нацеливания на веб-серверы и обхода средств защиты. Исследователи Unit 42 отметили, что GoBruteforcer удаленно развертывало различные типы вредоносных программ в качестве полезной нагрузки, включая майнеры криптовалюты.