Он не программист, не пентестер и даже не человек — но нашёл 0day в библиотеке Windows

NewsMakerИИ-багхантеры очень скоро отнимут работу у живых специалистов.

Новый этап в автоматизации поиска уязвимостей был достигнут благодаря интеграции чат-бота Claude с инструментами обратной разработки. Команда специалистов из TrustedSec реализовала уникальный подход , в котором искусственный интеллект используется для обнаружения неизвестных ранее уязвимостей в подписанных Microsoft бинарных файлах. Это может коренным образом изменить способ, с помощью которого ИБ-специалисты анализируют код и выявляют угрозы.

В ходе исследования Claude был обучен работать с протоколом Model Context Protocol ( MCP ) и анализировать .NET -сборки в полностью автоматическом режиме. Для этого разработчики подняли кастомный MCP-сервер с использованием ilspycmd — инструмента для декомпиляции .NET — внутри Docker-контейнера. Это позволило отказаться от ручного анализа и предоставить ИИ доступ к полной структуре сборок, включая приватные методы и внутренние вызовы.

Результатом эксперимента стало не просто обнаружение потенциальных слабых мест, но и построение полных цепочек эксплуатации, вплоть до генерации рабочего кода, подтверждающего уязвимость .

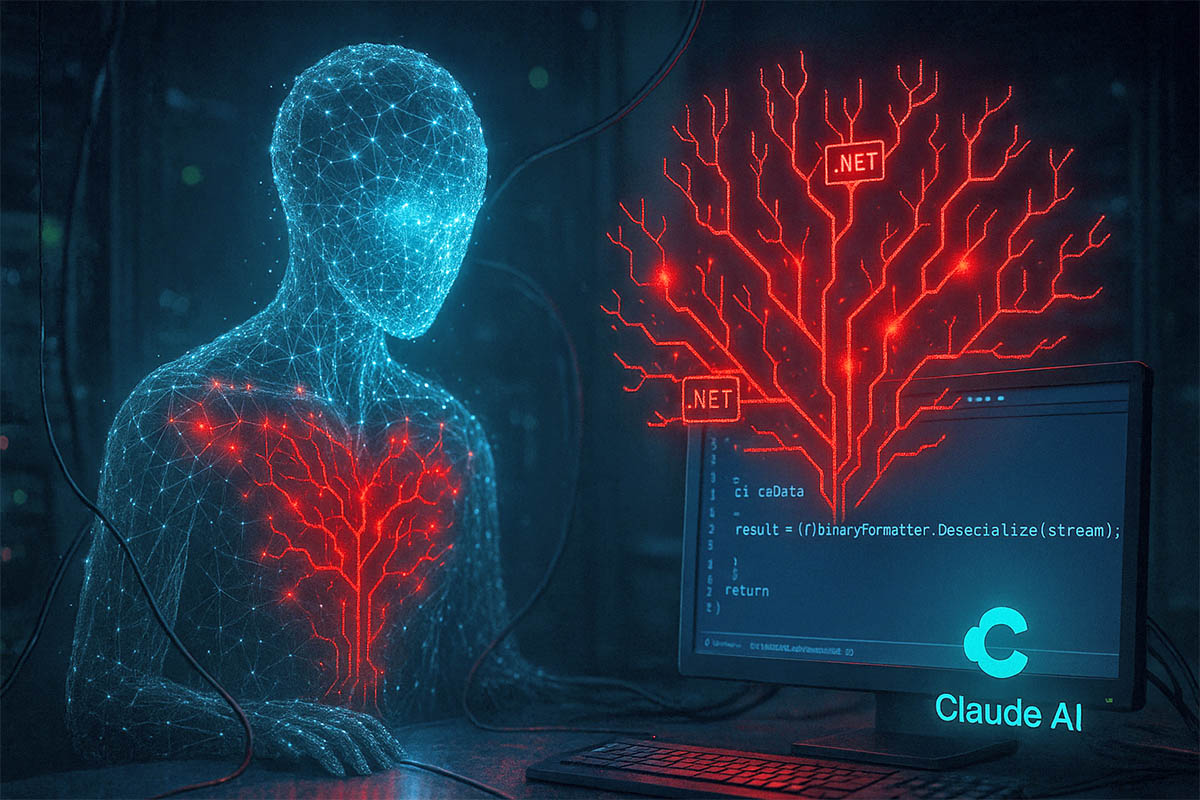

Одним из ключевых кейсов стала библиотека «System.AddIn.dll», поставляемая вместе с Windows. Claude зафиксировал критичную уязвимость, связанную с небезопасным использованием BinaryFormatter в файле «AddInStore.cs». Методы ReadCache и WriteCache производили сериализацию и десериализацию без должных проверок, что открывало дорогу для атак через специально сформированные файлы кэша.

Хотя сама уязвимость уже описывалась ранее, в рамках эксперимента она была использована как тест на глубину анализа. ИИ не только подтвердил её наличие, но и точно выявил все возможные пути эксплуатации, включая параметры -addinroot и -pipelineroot в утилите «AddinUtil.exe», которые могли приводить к выполнению произвольного кода.

Особенно впечатляющим оказался тот факт, что Claude сумел пошагово проследить поток выполнения от пользовательского ввода до вызова уязвимого Deserialize(). Он указал, что опасный участок кода активируется через методы AddInStore.Update() или AddInStore.Rebuild(), переходящие затем к GetPipelineDeploymentState(), где и происходит небезопасная десериализация.

ИИ также показал полное понимание формата бинарных файлов. Он сгенерировал Python-скрипт, который создавал корректную структуру директорий (HostSideAdapters, Contracts, AddInSideAdapters, AddInViews) и добавлял в неё файл «PipelineSegments.store» с нужным 12-байтным заголовком, ожидаемым методом ReadCache. Результатом выполнения эксплойта стало успешное выполнение произвольного кода через «AddinUtil.exe».

Таким образом, Claude продемонстрировал не только способность находить уязвимости, но и создавать работающие эксплуатационные цепочки практически без участия человека. Это серьёзно меняет парадигму в сфере анализа программного обеспечения: от ручного изучения кода — к массовому и глубокому анализу при помощи искусственного интеллекта.

Данный подход открывает новую эру в охоте за уязвимостями нулевого дня в корпоративных и критически важных системах. В условиях растущего давления на команды ИБ и необходимости ускоренного обнаружения уязвимостей такой инструмент может стать катализатором масштабируемой и глубокой автоматизации в области безопасности программного обеспечения.

Новый этап в автоматизации поиска уязвимостей был достигнут благодаря интеграции чат-бота Claude с инструментами обратной разработки. Команда специалистов из TrustedSec реализовала уникальный подход , в котором искусственный интеллект используется для обнаружения неизвестных ранее уязвимостей в подписанных Microsoft бинарных файлах. Это может коренным образом изменить способ, с помощью которого ИБ-специалисты анализируют код и выявляют угрозы.

В ходе исследования Claude был обучен работать с протоколом Model Context Protocol ( MCP ) и анализировать .NET -сборки в полностью автоматическом режиме. Для этого разработчики подняли кастомный MCP-сервер с использованием ilspycmd — инструмента для декомпиляции .NET — внутри Docker-контейнера. Это позволило отказаться от ручного анализа и предоставить ИИ доступ к полной структуре сборок, включая приватные методы и внутренние вызовы.

Результатом эксперимента стало не просто обнаружение потенциальных слабых мест, но и построение полных цепочек эксплуатации, вплоть до генерации рабочего кода, подтверждающего уязвимость .

Одним из ключевых кейсов стала библиотека «System.AddIn.dll», поставляемая вместе с Windows. Claude зафиксировал критичную уязвимость, связанную с небезопасным использованием BinaryFormatter в файле «AddInStore.cs». Методы ReadCache и WriteCache производили сериализацию и десериализацию без должных проверок, что открывало дорогу для атак через специально сформированные файлы кэша.

Хотя сама уязвимость уже описывалась ранее, в рамках эксперимента она была использована как тест на глубину анализа. ИИ не только подтвердил её наличие, но и точно выявил все возможные пути эксплуатации, включая параметры -addinroot и -pipelineroot в утилите «AddinUtil.exe», которые могли приводить к выполнению произвольного кода.

Особенно впечатляющим оказался тот факт, что Claude сумел пошагово проследить поток выполнения от пользовательского ввода до вызова уязвимого Deserialize(). Он указал, что опасный участок кода активируется через методы AddInStore.Update() или AddInStore.Rebuild(), переходящие затем к GetPipelineDeploymentState(), где и происходит небезопасная десериализация.

ИИ также показал полное понимание формата бинарных файлов. Он сгенерировал Python-скрипт, который создавал корректную структуру директорий (HostSideAdapters, Contracts, AddInSideAdapters, AddInViews) и добавлял в неё файл «PipelineSegments.store» с нужным 12-байтным заголовком, ожидаемым методом ReadCache. Результатом выполнения эксплойта стало успешное выполнение произвольного кода через «AddinUtil.exe».

Таким образом, Claude продемонстрировал не только способность находить уязвимости, но и создавать работающие эксплуатационные цепочки практически без участия человека. Это серьёзно меняет парадигму в сфере анализа программного обеспечения: от ручного изучения кода — к массовому и глубокому анализу при помощи искусственного интеллекта.

Данный подход открывает новую эру в охоте за уязвимостями нулевого дня в корпоративных и критически важных системах. В условиях растущего давления на команды ИБ и необходимости ускоренного обнаружения уязвимостей такой инструмент может стать катализатором масштабируемой и глубокой автоматизации в области безопасности программного обеспечения.