Он сидит в реестре, запускается каждый миг и крадёт всё, что вы когда-либо вводили с клавиатуры

NewsMakerНи одного файла, ни одного следа — а все ваши пароли уже в чьём-то Telegram-канале.

Хакеры вновь задействовали малоиспользуемые, но крайне эффективные методы заражения систем — на этот раз через маскировку вредоносного ПО под VBScript-файлы с расширением .VBE. Обнаруженная специалистами Seqrite Labs кампания по распространению усовершенствованной версии вредоносной программы Masslogger демонстрирует растущую изощрённость фишинговых атак, в которых файлы не сохраняются на диск, а полностью действуют через системный реестр Windows.

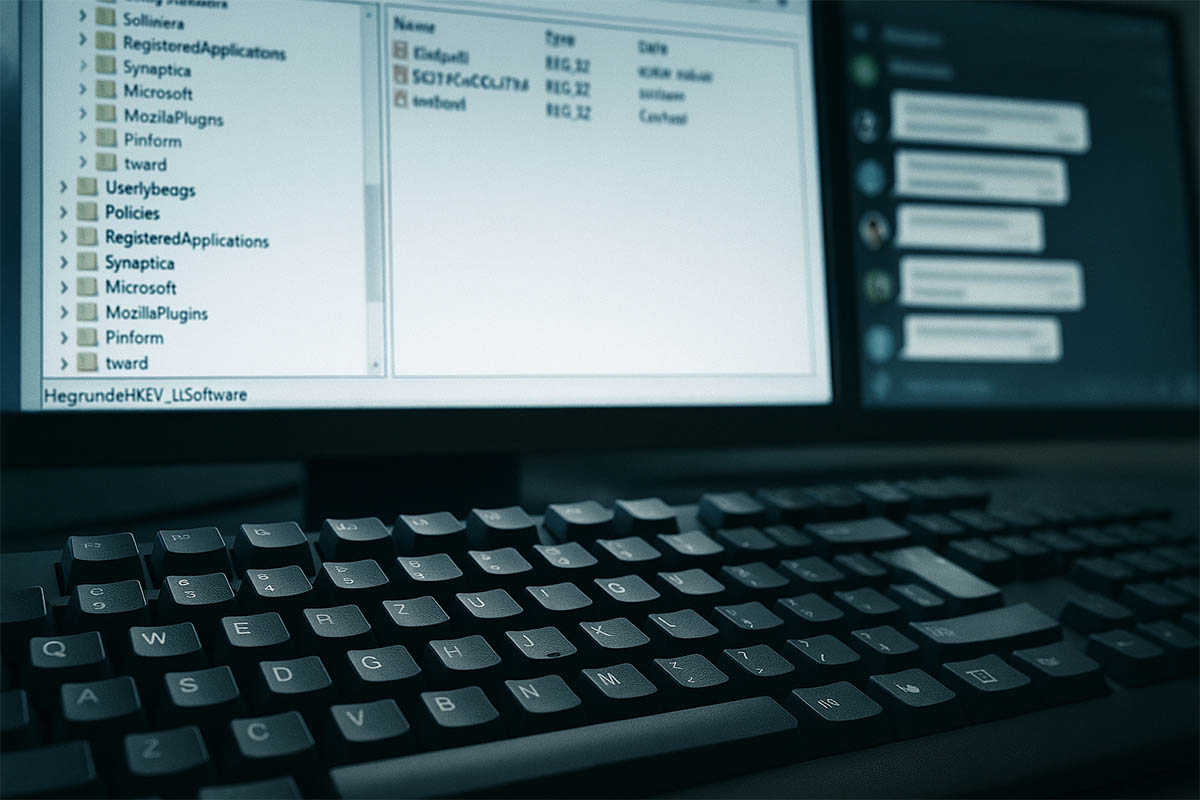

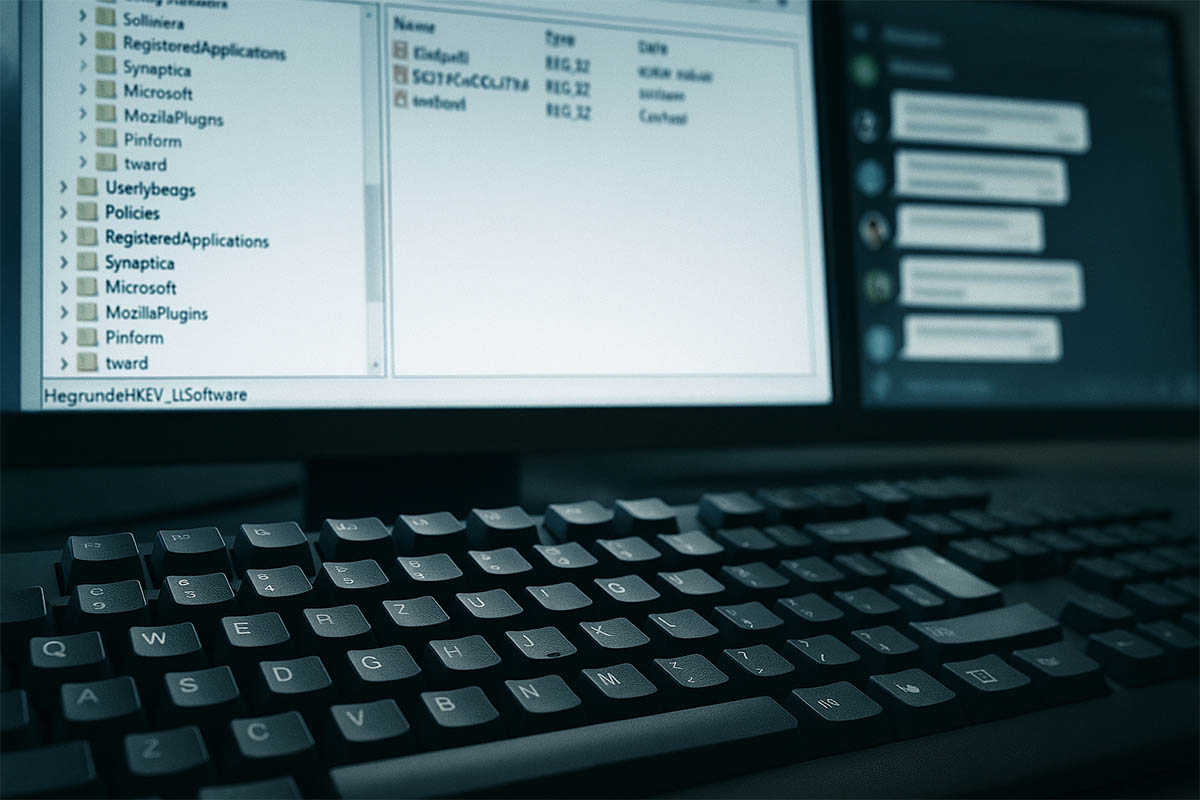

Атака начинается с запуска зашифрованного .VBE-файла, который расшифровывается в памяти и использует многослойную обфускацию, затрудняющую его анализ. Затем вредоносный код создаёт разветвлённую структуру ключей и значений в ветке «HKCU\Software» системного реестра, где хранятся фрагменты основного вредоносного модуля длиной по 25 тысяч символов. Для обеспечения постоянного присутствия в системе настраивается задача в планировщике Windows, которая каждую минуту запускает скрипт, симулирующий пользовательский ввод и инициирующий загрузку основной нагрузки через PowerShell.

Установка происходит в несколько этапов. Первый из них — извлечение малого .NET -бинарника (Stager-1) из реестра, который затем активирует следующий компонент (Stager-2). Этот этап завершает развёртывание основного модуля Masslogger через внедрение в легитимный процесс AddInProcess32.exe. Такой метод маскировки — Process Hollowing — позволяет вредоносной программе действовать незаметно даже для продвинутых систем защиты.

В конечной фазе инфостилер Masslogger сосредотачивается на сборе конфиденциальных данных. Он перехватывает логины и пароли из браузеров (включая Chrome), электронных почтовых клиентов, применяет кейлоггинг и отслеживает пользовательскую активность. Затем собранная информация может быть выведена с устройства по нескольким каналам — через FTP, SMTP или с использованием Telegram Bot API, причём злоумышленники заранее вшивают в код данные доступа к этим каналам.

Отдельного внимания заслуживает механизм антианализа. Вредоносная программа проверяет наличие активных антивирусов , запрашивая статус через ключи реестра, и завершает выполнение, если обнаруживает несколько одновременно работающих систем безопасности. Кроме того, фиксируется геотаргетированное поведение: при обнаружении французской системы вредонос пытается загрузить дополнительную нагрузку с жёстко заданного URL, который на момент анализа уже был недоступен.

В финале цикла программа устраняет все следы: завершаются процессы conhost.exe и PowerShell.exe, чтобы очистить историю команд и удалить из памяти оставшиеся следы своей активности.

Наблюдаемая атака подчёркивает критическую важность внедрения поведенческого анализа и мониторинга системного реестра как ключевых элементов защиты. Традиционные сигнатурные методы бессильны против столь многослойных и динамично исполняющихся угроз, тем более в условиях отсутствия следов на диске. Masslogger в своей новой версии представляет собой яркий пример того, насколько опасными могут быть даже старые технологии, если они задействованы с умом и технической изобретательностью.

Хакеры вновь задействовали малоиспользуемые, но крайне эффективные методы заражения систем — на этот раз через маскировку вредоносного ПО под VBScript-файлы с расширением .VBE. Обнаруженная специалистами Seqrite Labs кампания по распространению усовершенствованной версии вредоносной программы Masslogger демонстрирует растущую изощрённость фишинговых атак, в которых файлы не сохраняются на диск, а полностью действуют через системный реестр Windows.

Атака начинается с запуска зашифрованного .VBE-файла, который расшифровывается в памяти и использует многослойную обфускацию, затрудняющую его анализ. Затем вредоносный код создаёт разветвлённую структуру ключей и значений в ветке «HKCU\Software» системного реестра, где хранятся фрагменты основного вредоносного модуля длиной по 25 тысяч символов. Для обеспечения постоянного присутствия в системе настраивается задача в планировщике Windows, которая каждую минуту запускает скрипт, симулирующий пользовательский ввод и инициирующий загрузку основной нагрузки через PowerShell.

Установка происходит в несколько этапов. Первый из них — извлечение малого .NET -бинарника (Stager-1) из реестра, который затем активирует следующий компонент (Stager-2). Этот этап завершает развёртывание основного модуля Masslogger через внедрение в легитимный процесс AddInProcess32.exe. Такой метод маскировки — Process Hollowing — позволяет вредоносной программе действовать незаметно даже для продвинутых систем защиты.

В конечной фазе инфостилер Masslogger сосредотачивается на сборе конфиденциальных данных. Он перехватывает логины и пароли из браузеров (включая Chrome), электронных почтовых клиентов, применяет кейлоггинг и отслеживает пользовательскую активность. Затем собранная информация может быть выведена с устройства по нескольким каналам — через FTP, SMTP или с использованием Telegram Bot API, причём злоумышленники заранее вшивают в код данные доступа к этим каналам.

Отдельного внимания заслуживает механизм антианализа. Вредоносная программа проверяет наличие активных антивирусов , запрашивая статус через ключи реестра, и завершает выполнение, если обнаруживает несколько одновременно работающих систем безопасности. Кроме того, фиксируется геотаргетированное поведение: при обнаружении французской системы вредонос пытается загрузить дополнительную нагрузку с жёстко заданного URL, который на момент анализа уже был недоступен.

В финале цикла программа устраняет все следы: завершаются процессы conhost.exe и PowerShell.exe, чтобы очистить историю команд и удалить из памяти оставшиеся следы своей активности.

Наблюдаемая атака подчёркивает критическую важность внедрения поведенческого анализа и мониторинга системного реестра как ключевых элементов защиты. Традиционные сигнатурные методы бессильны против столь многослойных и динамично исполняющихся угроз, тем более в условиях отсутствия следов на диске. Masslogger в своей новой версии представляет собой яркий пример того, насколько опасными могут быть даже старые технологии, если они задействованы с умом и технической изобретательностью.