От фишинговых писем до разрушения IT-систем: Paper Werewolf атакует

NewsMakerЭксперты фиксируют новый всплеск активности известного кластера.

Эксперты сообщили о всплеске активности группы Paper Werewolf (также известной как GOFFEE), которая действует с 2022 года. За это время киберпреступники провели как минимум семь атак, нацеленных на организации из сферы госуправления, энергетики, финансов, СМИ и других.

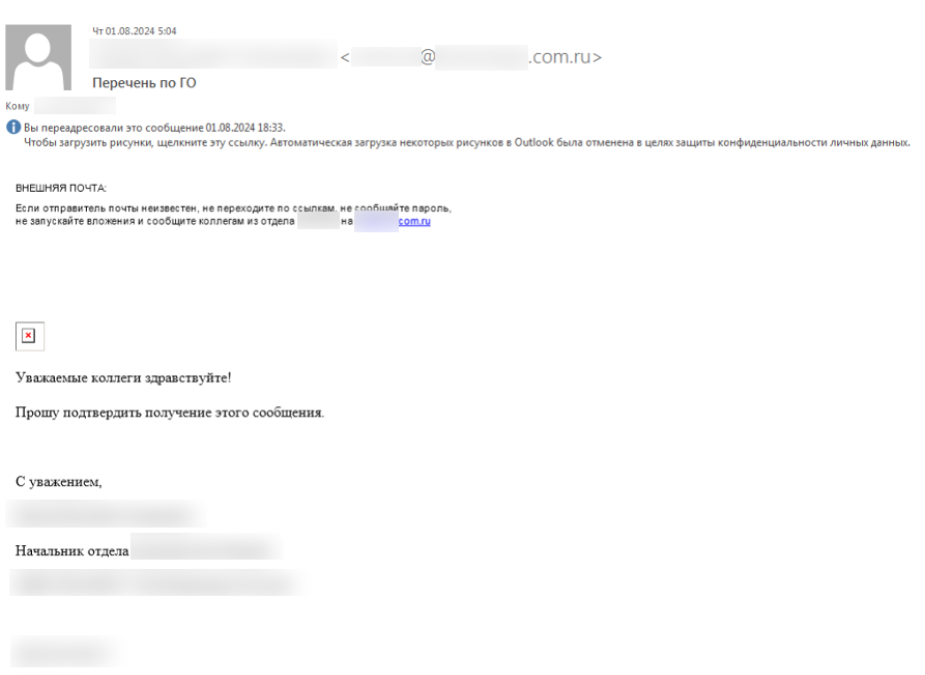

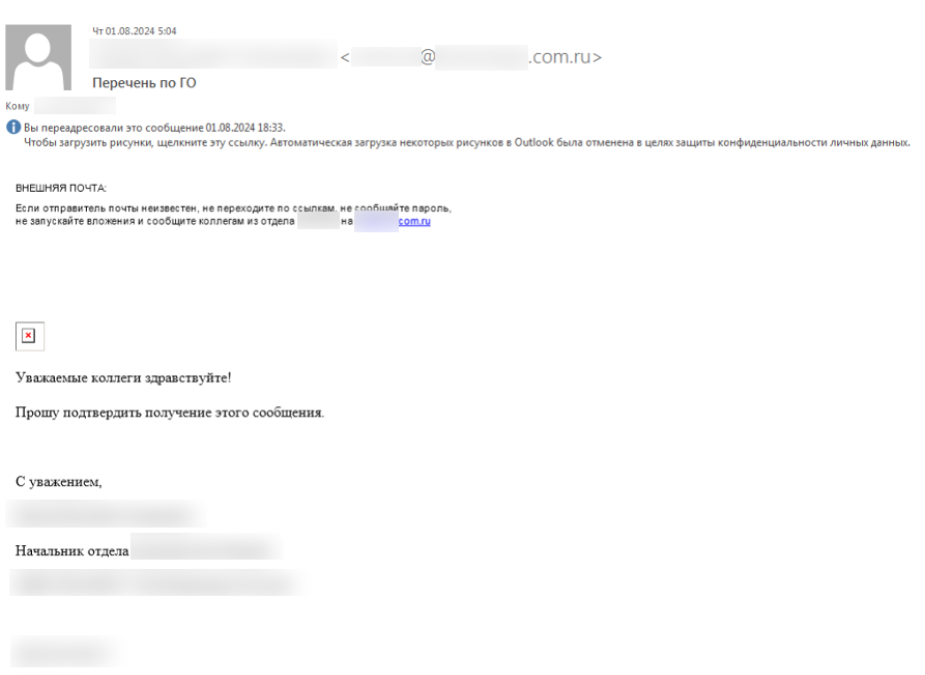

Пример фишингового письма

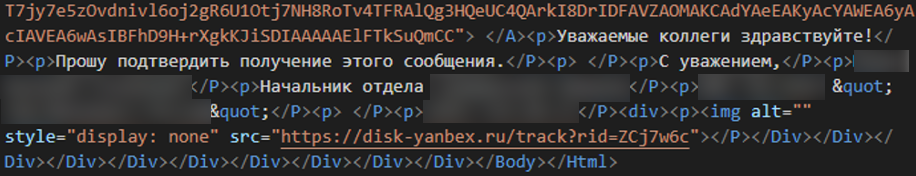

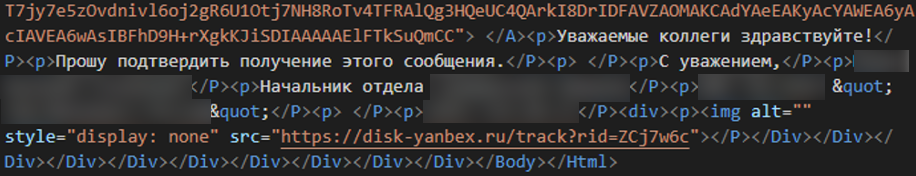

Для осуществления атак злоумышленники используют фишинговые письма с вложениями в формате Microsoft Word. Эти документы содержат вредоносные макросы, активируя которые, пользователи позволяют декодировать вредоносное содержимое.

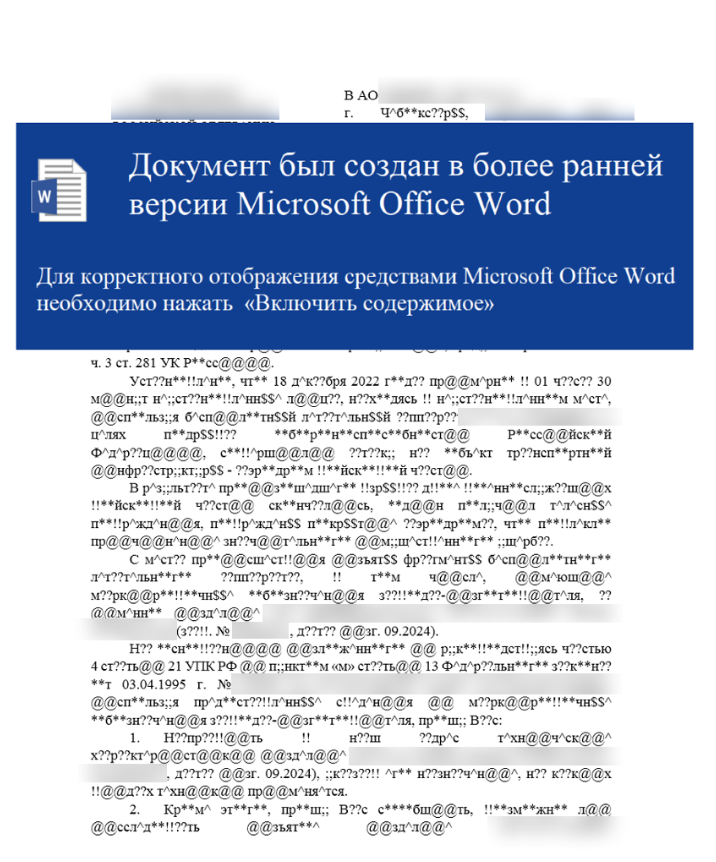

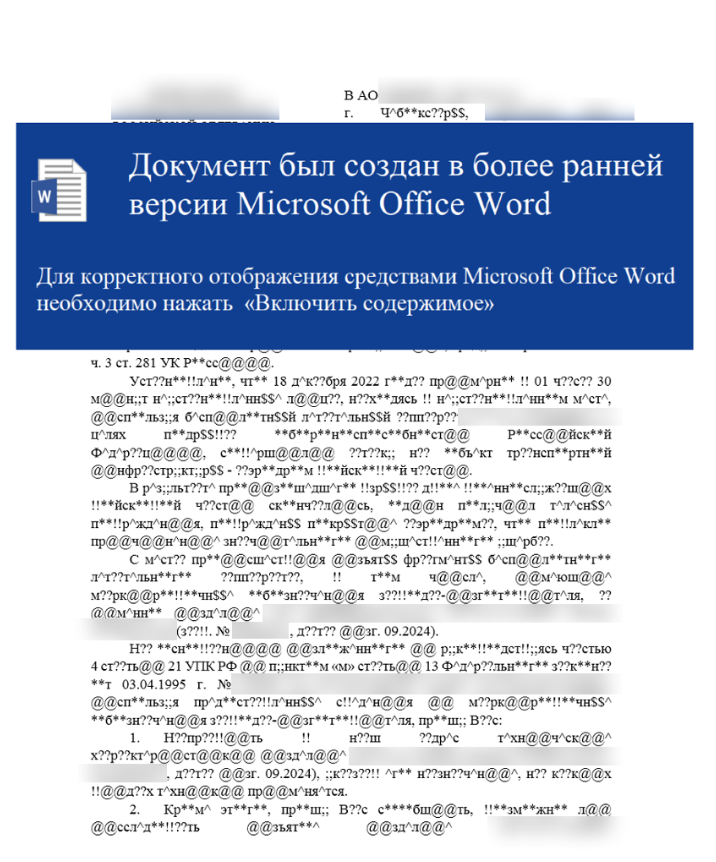

Закодированное содержимое вредоносного документа

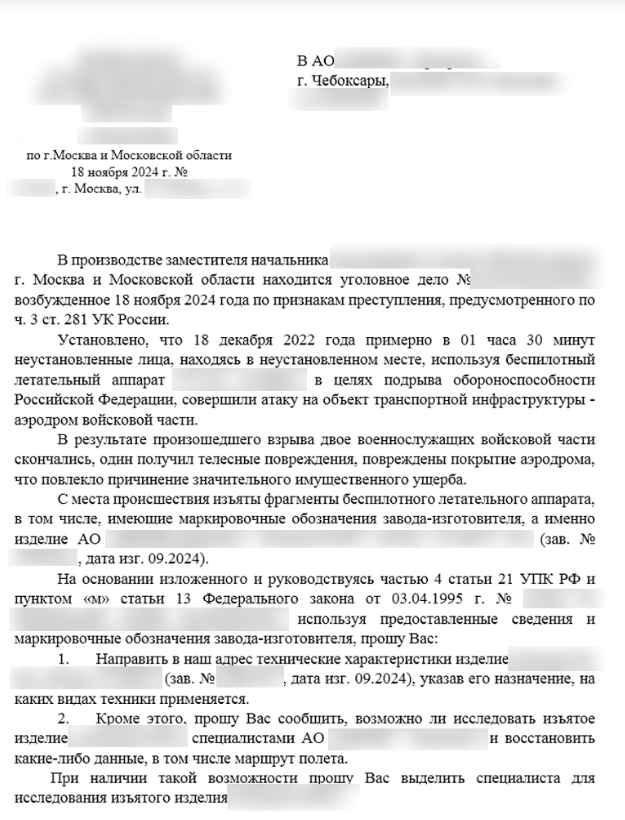

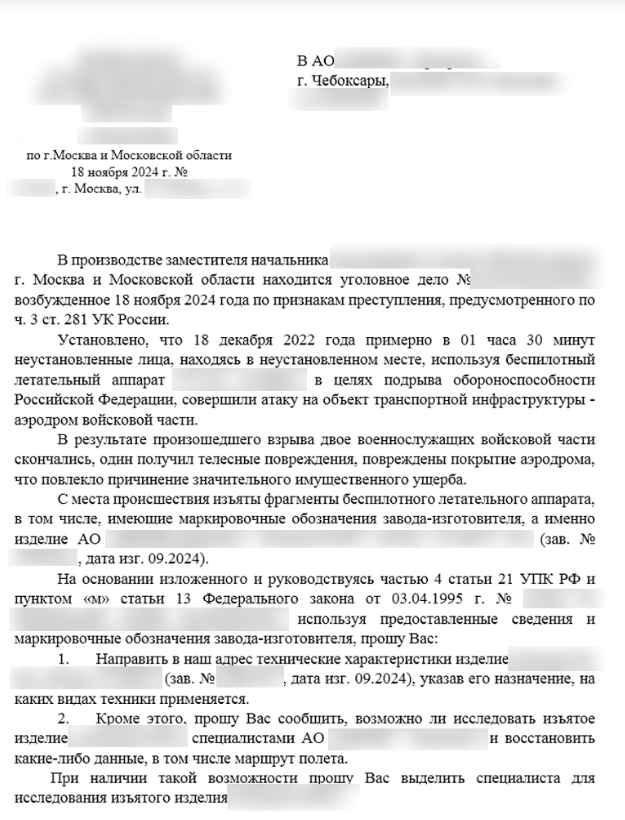

Декодированное содержимое вредоносного документа

Примечательно, что для создания рассылок атакующие использовали фреймворк с открытым исходным кодом Gophish, предназначенный для тестирования компаний на подверженность фишингу.

Фишинговые письма часто отправляются от имени известных организаций, чтобы вызвать доверие у получателей. Однако сами эти компании не имеют отношения к атакам, а их названия используются для маскировки преступных намерений.

Paper Werewolf активно использует PowerShell для выполнения команд, избегая стандартных механизмов защиты. Также отмечено применение фреймворков постэксплуатации и собственных вредоносных программ, что затрудняет их обнаружение и противодействие.

Среди методов злоумышленников — использование вредоносных загрузчиков, маскирующихся под легитимные приложения. Эти программы могут загружать дополнительные вредоносные файлы, отвлекая внимание пользователей на фальшивые документы.

В одной из атак применялся IIS-модуль Owowa, который перехватывает учетные данные при авторизации в сервисе Outlook Web Access. Данные хранятся в оперативной памяти и могут быть удалены по команде атакующих.

Для закрепления в скомпрометированных системах используются скрытые скрипты и реестровые записи. Резервные каналы доступа организуются через инструменты, такие как Chisel , что позволяет атакующим поддерживать связь даже при блокировке основных методов взаимодействия.

Paper Werewolf применяет разнообразные методы для нарушения работы систем жертв, включая удаление реестровых записей и перезагрузку серверов. Также отмечено изменение паролей учетных записей, что затрудняет восстановление контроля над инфраструктурой.

Эксперты сообщили о всплеске активности группы Paper Werewolf (также известной как GOFFEE), которая действует с 2022 года. За это время киберпреступники провели как минимум семь атак, нацеленных на организации из сферы госуправления, энергетики, финансов, СМИ и других.

Пример фишингового письма

Для осуществления атак злоумышленники используют фишинговые письма с вложениями в формате Microsoft Word. Эти документы содержат вредоносные макросы, активируя которые, пользователи позволяют декодировать вредоносное содержимое.

Закодированное содержимое вредоносного документа

Декодированное содержимое вредоносного документа

Примечательно, что для создания рассылок атакующие использовали фреймворк с открытым исходным кодом Gophish, предназначенный для тестирования компаний на подверженность фишингу.

Фишинговые письма часто отправляются от имени известных организаций, чтобы вызвать доверие у получателей. Однако сами эти компании не имеют отношения к атакам, а их названия используются для маскировки преступных намерений.

Paper Werewolf активно использует PowerShell для выполнения команд, избегая стандартных механизмов защиты. Также отмечено применение фреймворков постэксплуатации и собственных вредоносных программ, что затрудняет их обнаружение и противодействие.

Среди методов злоумышленников — использование вредоносных загрузчиков, маскирующихся под легитимные приложения. Эти программы могут загружать дополнительные вредоносные файлы, отвлекая внимание пользователей на фальшивые документы.

В одной из атак применялся IIS-модуль Owowa, который перехватывает учетные данные при авторизации в сервисе Outlook Web Access. Данные хранятся в оперативной памяти и могут быть удалены по команде атакующих.

Для закрепления в скомпрометированных системах используются скрытые скрипты и реестровые записи. Резервные каналы доступа организуются через инструменты, такие как Chisel , что позволяет атакующим поддерживать связь даже при блокировке основных методов взаимодействия.

Paper Werewolf применяет разнообразные методы для нарушения работы систем жертв, включая удаление реестровых записей и перезагрузку серверов. Также отмечено изменение паролей учетных записей, что затрудняет восстановление контроля над инфраструктурой.