От имени реальных HR: Squid Werewolf маскируются под рекрутеров крупных компаний

NewsMakerКибершпионы переключились с госструктур на HR-приманки.

Хакерские группировки, специализирующиеся на кибер шпионаже , традиционно используют фишинговые рассылки от имени государственных структур и регуляторов, так как их основными целями становятся госучреждения и научные организации. Однако злоумышленники из группировки Squid Werewolf выбрали нестандартный метод – они выдали себя за HR-менеджеров известной компании.

Этот шпионский кластер ведет атаки на организации в разных странах, включая Южную Корею, Японию, Вьетнам, Россию, США, Индию и ОАЭ. В конце 2024 года злоумышленники попытались получить доступ к одной из российских компаний, предположив, что на компьютере одного из сотрудников может храниться ценная информация. Для этого они отправили фишинговое письмо с предложением вакансии в реально существующей промышленной компании.

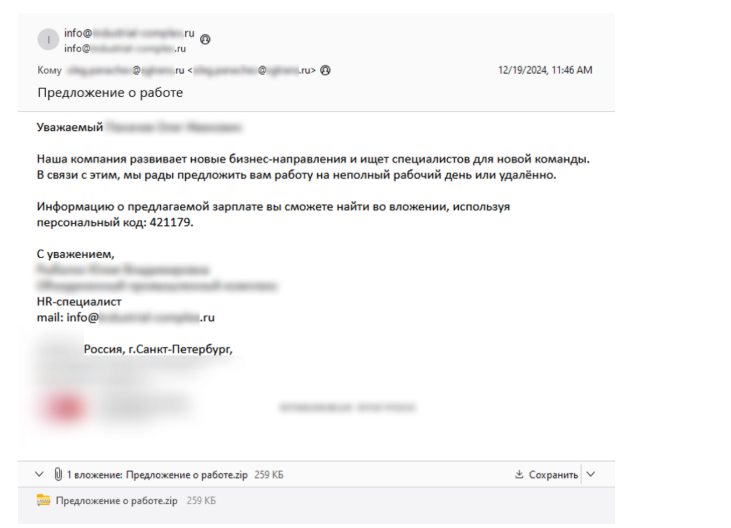

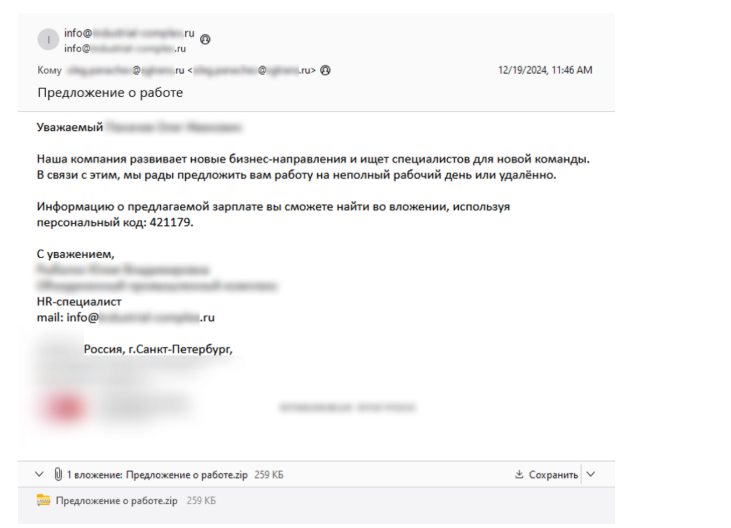

Перед атакой киберпреступники тщательно подготовились, собрав информацию о жертве, чтобы их письмо выглядело максимально достоверно. Вложенный файл содержал сведения о предполагаемом уровне заработной платы, что помогало снизить подозрения у получателя.

Фишинговое письмо.

Группировка самостоятельно разработала вредоносный инструмент и использовала несколько уровней обфускации, затрудняя его обнаружение. Атакующие отправили жертве фишинговое письмо с ZIP-архивом, содержащим LNK-файл «Предложение о работе.pdf.lnk». Открытие этого вложения приводило к запуску вредоносного ПО, с помощью которого злоумышленники могли получить доступ к конфиденциальным данным.

Интересно, что хакеры все реже применяют документы Microsoft Word и Excel, поскольку в новых версиях этих программ выполнение макросов из загруженных файлов автоматически блокируется. Вместо этого они чаще используют архивы с исполняемыми файлами, скриптами и ярлыками, так как такие форматы сложнее обнаружить.

Хакерские группировки, специализирующиеся на кибер шпионаже , традиционно используют фишинговые рассылки от имени государственных структур и регуляторов, так как их основными целями становятся госучреждения и научные организации. Однако злоумышленники из группировки Squid Werewolf выбрали нестандартный метод – они выдали себя за HR-менеджеров известной компании.

Этот шпионский кластер ведет атаки на организации в разных странах, включая Южную Корею, Японию, Вьетнам, Россию, США, Индию и ОАЭ. В конце 2024 года злоумышленники попытались получить доступ к одной из российских компаний, предположив, что на компьютере одного из сотрудников может храниться ценная информация. Для этого они отправили фишинговое письмо с предложением вакансии в реально существующей промышленной компании.

Перед атакой киберпреступники тщательно подготовились, собрав информацию о жертве, чтобы их письмо выглядело максимально достоверно. Вложенный файл содержал сведения о предполагаемом уровне заработной платы, что помогало снизить подозрения у получателя.

Фишинговое письмо.

Группировка самостоятельно разработала вредоносный инструмент и использовала несколько уровней обфускации, затрудняя его обнаружение. Атакующие отправили жертве фишинговое письмо с ZIP-архивом, содержащим LNK-файл «Предложение о работе.pdf.lnk». Открытие этого вложения приводило к запуску вредоносного ПО, с помощью которого злоумышленники могли получить доступ к конфиденциальным данным.

Интересно, что хакеры все реже применяют документы Microsoft Word и Excel, поскольку в новых версиях этих программ выполнение макросов из загруженных файлов автоматически блокируется. Вместо этого они чаще используют архивы с исполняемыми файлами, скриптами и ярлыками, так как такие форматы сложнее обнаружить.