Открой файл — и попрощайся с диском D. Новая волна от PhantomCore

NewsMakerС приветом из 2022-го: старые домены, новые беды.

PhantomCore — группа, атакующая российские и белорусские компании. Впервые её деятельность была зафиксирована специалистами F6 в 2024 году. Позднее стало известно, что самые ранние атаки можно отследить до 2022 года. Тогда целью было уничтожение, повреждение и кража данных, а с 2024 года наблюдается переход к шифрованию инфраструктур и извлечению финансовой выгоды. Группа использует вредоносное ПО собственной разработки и постоянно обновляет инструменты, отслеживая появление новых уязвимостей.

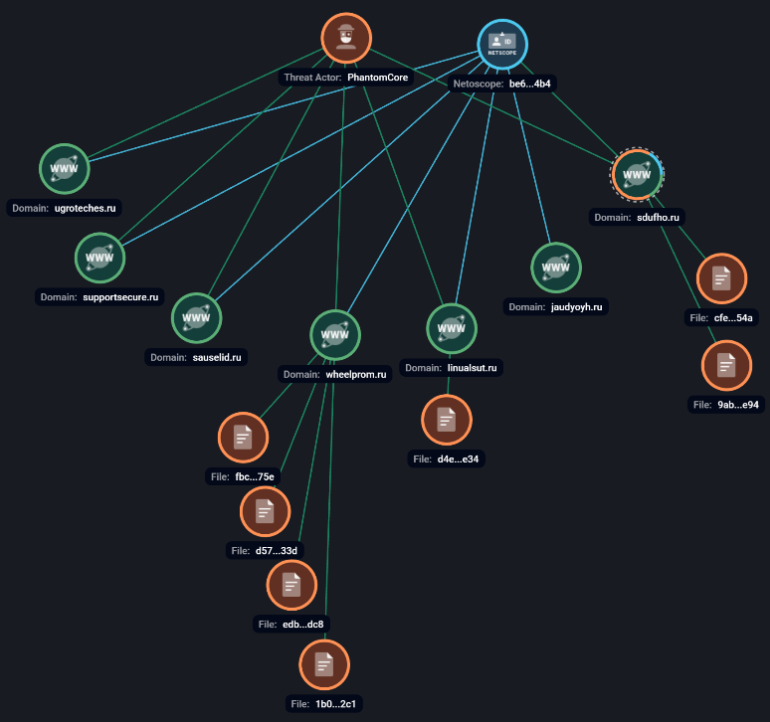

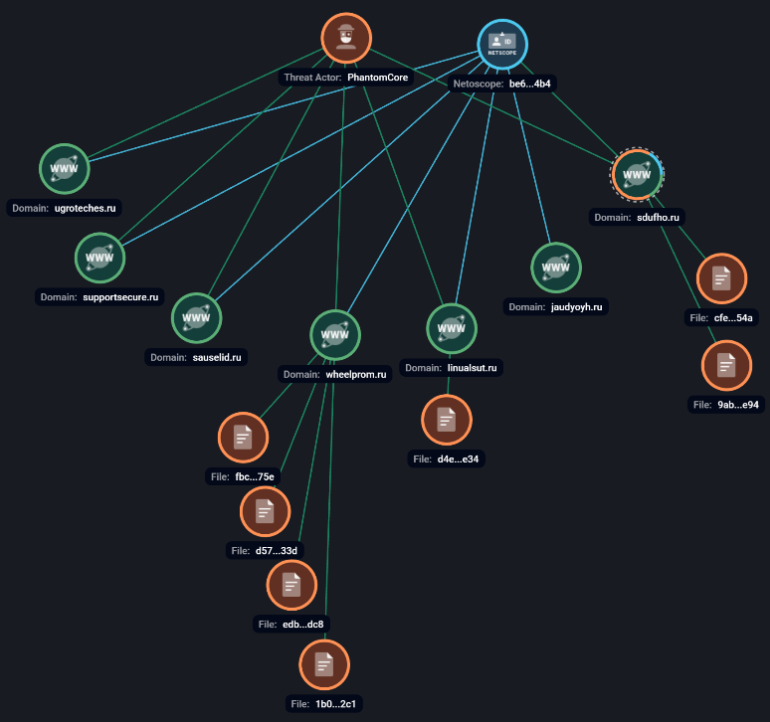

23 мая 2025 года на киберфестивале Positive Hack Days департамент киберразведки F6 представил доклад об активности PhantomCore. Часть доклада была посвящена атакам 2022 года. В ходе анализа был рассмотрен семпл EventManager.exe, в конфигурации которого использовались C2-домены wheelprom[.]ru и ugroteches[.]ru. Графовый анализ показал связь с рядом других доменов, включая sdufho[.]ru, jaudyoyh[.]ru, sauselid[.]ru и linualsut[.]ru.

Графовый анализ инфраструктуры PhantomCore в системе F6.

Домен supportsecure[.]ru оказался связан с другим — supportsecurity[.]ru. Оба имели схожие регистрационные данные и были зарегистрированы с разницей в 15 минут. Через них были установлены связи с рядом доменов, в том числе updatesioa[.]ru, updateapi[.]ru, syncpulse[.]ru и другими, которые использовались в атаках 2024 и 2025 годов.

Дополнительно анализу подверглись домены, зарегистрированные в 2022 году: rzdoffice[.]ru, 5kai[.]ru, russiasnews[.]ru и stat-dashgd[.]ru. Только stat-dashgd[.]ru оказался связан с вредоносной активностью — через него распространялись VALIDATOR.msi, Helper7.exe и Morok.exe. Построенная цепочка включала дроппер, исполняемый файл-приманку и StatRAT.

StatRAT — троян с модулями удалённого доступа, стилера и вайпера. Он использует PowerShell, создаёт скрытые директории, копирует себя, обходит контроль UAC, проверяет среду исполнения, отправляет системную информацию, закрепляется через планировщик задач, запускает стилер и создаёт задачу на удаление директорий C:\Users и логических дисков D–G. Функции включают кражу данных, загрузку и выгрузку файлов, открытие CD-приводов, выполнение shell-команд, запуск файлов, скриншоты и уничтожение файлов.

F6 выявила две версии StatRAT, различающиеся по путям установки, методам обнаружения мониторинговых процессов, перехватываемым расширениям, сбору сетевой информации и логике вайпа.

Среди связанных с группой доменов дополнительно выявлены 24windows[.]ru, bazartop[.]ru и java-stat[.]ru. Все связаны уникальным идентификатором владельца.

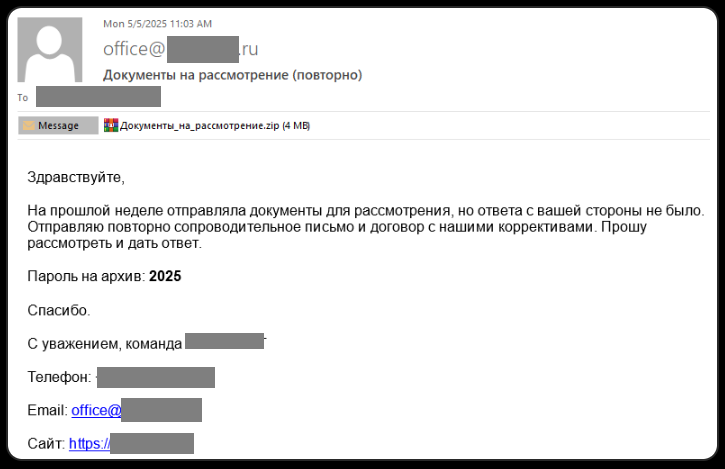

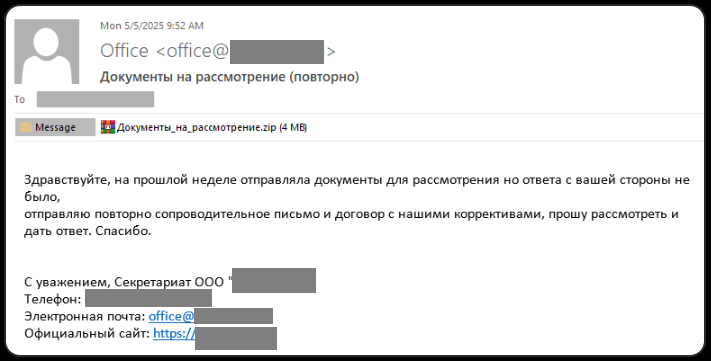

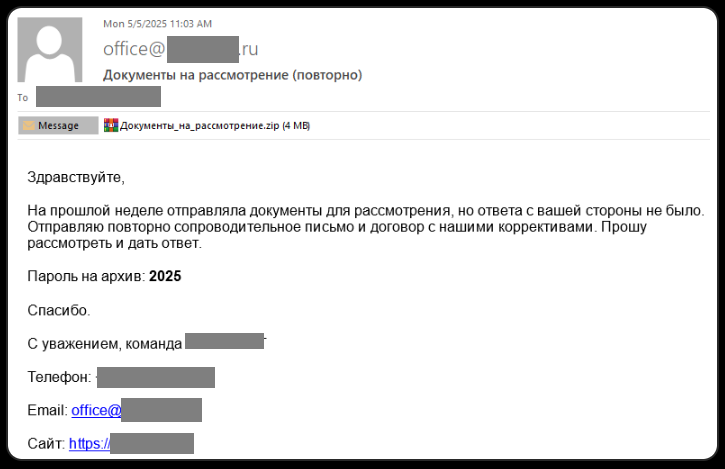

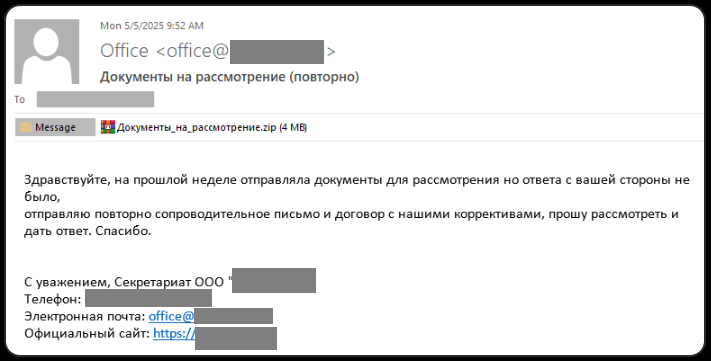

В мае 2025 года были зафиксированы вредоносные рассылки от группы PhantomCore. Письма с темой «Документы на рассмотрение (повторно)» распространялись через скомпрометированные домены и были нацелены на организации из промышленности, энергетики и ЖКХ. Во вложении находился ZIP-архив с LNK-файлом и PDF-приманкой. Архив был либо обычным, либо с ZIP-оверлеем и паролем «2025».

Примеры писем.

После запуска файла выполнялась PowerShell-команда, осуществлявшая поиск ZIP-архива и извлечение встроенного PDF-файла. В результате запускался исполняемый файл, классифицированный как PhantomeCore.GreqBackdoor v.2.

Файл написан на языке Go, упакован с помощью UPX, проверяет наличие отладки и виртуального окружения. Собирает системную информацию, включая имя ПК, пользователя, IP-адреса, версию ОС и ID, взаимодействует с сервером 195[.]58[.]54[.]39:80. Используются gateway-пути /connect, /init, /check, /command и /out. Выполняются команды на скачивание и запуск файлов, выполнение shell-команд, смену директорий и др.

Коммуникация с C2 осуществляется по HTTP с User-Agent Go-http-client/1.1. Команды реализованы через JSON-структуру с полями команды, идентификатора агента и оператора, флагом завершения и результатом.

В F6 полагают, что группа продолжит развивать своё вредоносное ПО, стремясь минимизировать вероятность обнаружения.

PhantomCore — группа, атакующая российские и белорусские компании. Впервые её деятельность была зафиксирована специалистами F6 в 2024 году. Позднее стало известно, что самые ранние атаки можно отследить до 2022 года. Тогда целью было уничтожение, повреждение и кража данных, а с 2024 года наблюдается переход к шифрованию инфраструктур и извлечению финансовой выгоды. Группа использует вредоносное ПО собственной разработки и постоянно обновляет инструменты, отслеживая появление новых уязвимостей.

23 мая 2025 года на киберфестивале Positive Hack Days департамент киберразведки F6 представил доклад об активности PhantomCore. Часть доклада была посвящена атакам 2022 года. В ходе анализа был рассмотрен семпл EventManager.exe, в конфигурации которого использовались C2-домены wheelprom[.]ru и ugroteches[.]ru. Графовый анализ показал связь с рядом других доменов, включая sdufho[.]ru, jaudyoyh[.]ru, sauselid[.]ru и linualsut[.]ru.

Графовый анализ инфраструктуры PhantomCore в системе F6.

Домен supportsecure[.]ru оказался связан с другим — supportsecurity[.]ru. Оба имели схожие регистрационные данные и были зарегистрированы с разницей в 15 минут. Через них были установлены связи с рядом доменов, в том числе updatesioa[.]ru, updateapi[.]ru, syncpulse[.]ru и другими, которые использовались в атаках 2024 и 2025 годов.

Дополнительно анализу подверглись домены, зарегистрированные в 2022 году: rzdoffice[.]ru, 5kai[.]ru, russiasnews[.]ru и stat-dashgd[.]ru. Только stat-dashgd[.]ru оказался связан с вредоносной активностью — через него распространялись VALIDATOR.msi, Helper7.exe и Morok.exe. Построенная цепочка включала дроппер, исполняемый файл-приманку и StatRAT.

StatRAT — троян с модулями удалённого доступа, стилера и вайпера. Он использует PowerShell, создаёт скрытые директории, копирует себя, обходит контроль UAC, проверяет среду исполнения, отправляет системную информацию, закрепляется через планировщик задач, запускает стилер и создаёт задачу на удаление директорий C:\Users и логических дисков D–G. Функции включают кражу данных, загрузку и выгрузку файлов, открытие CD-приводов, выполнение shell-команд, запуск файлов, скриншоты и уничтожение файлов.

F6 выявила две версии StatRAT, различающиеся по путям установки, методам обнаружения мониторинговых процессов, перехватываемым расширениям, сбору сетевой информации и логике вайпа.

Среди связанных с группой доменов дополнительно выявлены 24windows[.]ru, bazartop[.]ru и java-stat[.]ru. Все связаны уникальным идентификатором владельца.

В мае 2025 года были зафиксированы вредоносные рассылки от группы PhantomCore. Письма с темой «Документы на рассмотрение (повторно)» распространялись через скомпрометированные домены и были нацелены на организации из промышленности, энергетики и ЖКХ. Во вложении находился ZIP-архив с LNK-файлом и PDF-приманкой. Архив был либо обычным, либо с ZIP-оверлеем и паролем «2025».

Примеры писем.

После запуска файла выполнялась PowerShell-команда, осуществлявшая поиск ZIP-архива и извлечение встроенного PDF-файла. В результате запускался исполняемый файл, классифицированный как PhantomeCore.GreqBackdoor v.2.

Файл написан на языке Go, упакован с помощью UPX, проверяет наличие отладки и виртуального окружения. Собирает системную информацию, включая имя ПК, пользователя, IP-адреса, версию ОС и ID, взаимодействует с сервером 195[.]58[.]54[.]39:80. Используются gateway-пути /connect, /init, /check, /command и /out. Выполняются команды на скачивание и запуск файлов, выполнение shell-команд, смену директорий и др.

Коммуникация с C2 осуществляется по HTTP с User-Agent Go-http-client/1.1. Команды реализованы через JSON-структуру с полями команды, идентификатора агента и оператора, флагом завершения и результатом.

В F6 полагают, что группа продолжит развивать своё вредоносное ПО, стремясь минимизировать вероятность обнаружения.