PDF-читалка в вашем смартфоне сливает ваши деньги: проверьте приложения прямо сейчас

NewsMakerОдин апдейт — и всё исчезло.

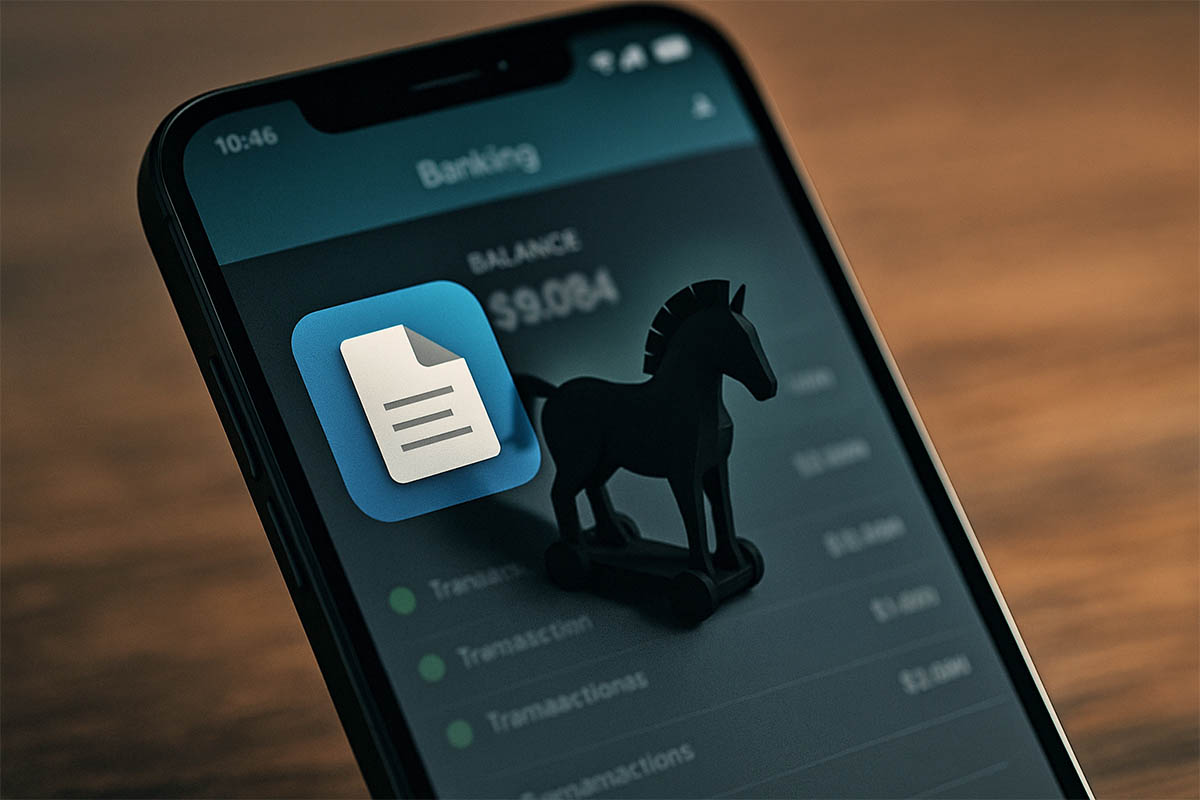

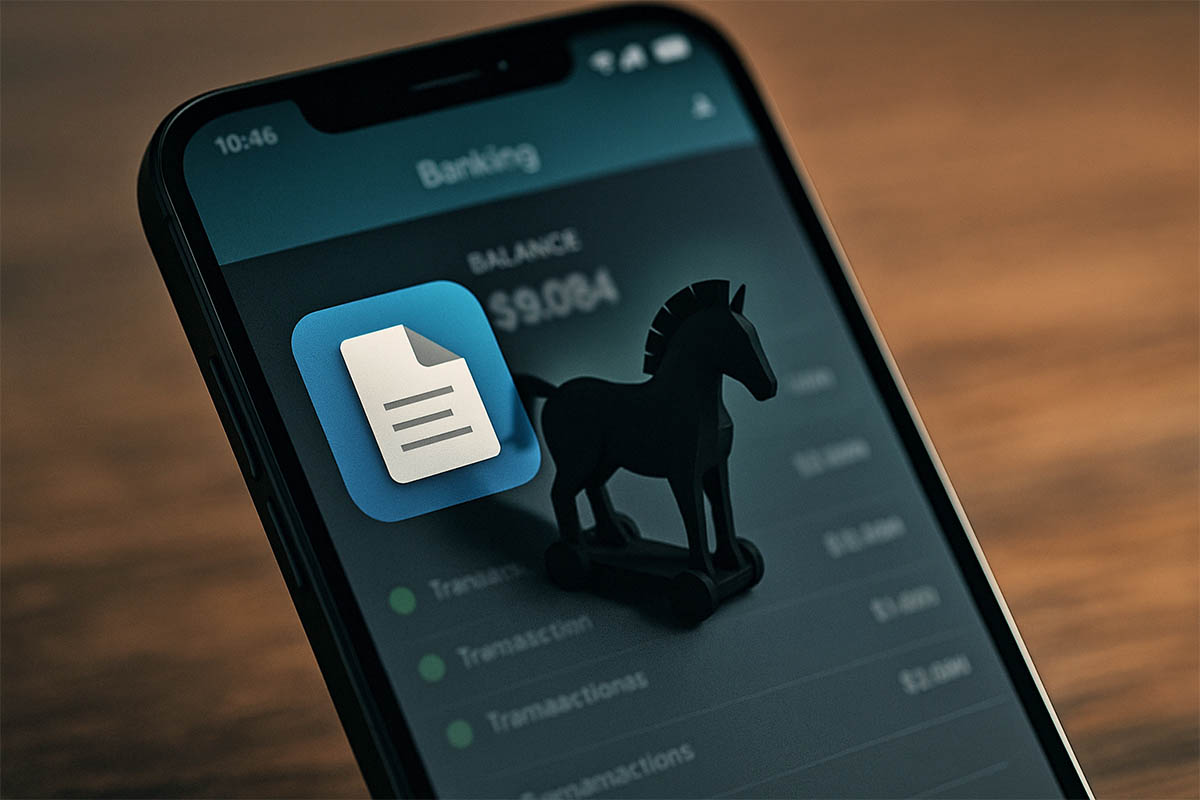

В официальном магазине приложений Google Play вновь было обнаружено вредоносное ПО, маскирующееся под безобидную утилиту. На этот раз жертвой кампании стала Северная Америка, где Android-троянец Anatsa (TeaBot, Toddler), заразил около 90 000 пользователей, используя приложение под видом обновления для просмотра PDF-документов.

Маскировка вредоносной активности оказалась тщательно продуманной. Приложение под названием Document Viewer, с пакетом «com.stellarastra.maintainer.astracontrol_managerreadercleaner», якобы от разработчика «Hybrid Cars Simulator, Drift & Racing», сначала выполняло заявленные функции, не вызывая подозрений. Это позволило ему набрать популярность, заняв 4 место в категории «Top Free — Tools» к концу июня. Однако спустя 6 недель после появления в магазине, приложение получило обновление, в котором был встроен вредоносный компонент, загружавший Anatsa как отдельное приложение на устройство.

Троянец Anatsa специализируется на похищении банковских данных пользователей. После установки он обращается к внешнему серверу за списком финансовых учреждений, которые будут атакованы. Далее начинается фаза захвата: при открытии банковского приложения пользователю показывается поддельное сообщение о техническом обслуживании. Пока человек ожидает восстановления сервиса, Anatsa незаметно перехватывает учётные данные, ведёт запись нажатий клавиш и может инициировать мошеннические транзакции прямо с заражённого устройства, используя технику Device-Takeover Fraud (DTO).

Как отмечают специалисты ThreatFabric, кампания соответствует хорошо отлаженному сценарию, известному ещё с 2020 года. Сначала создаётся профиль разработчика, выпускается легитимное приложение, затем — после накопления значительного числа установок — публикуется обновление с вредоносным кодом. Таким образом, троянец проникает в устройство, оставаясь незамеченным стандартными средствами безопасности Google.

Особую опасность представляет то, что атаки Anatsa чередуются с периодами полной бездействия. Такая цикличность позволяет уклоняться от систем обнаружения и затрудняет расследование. Успешность этого подхода подтверждается широкой географией предыдущих атак — от Словакии до Канады — и тем, что вредоносная активность снова осуществляется через Google Play, а не сторонние источники.

По данным платформы Sensor Tower, вредоносное приложение было загружено около 90 000 раз, а активное распространение велось всего неделю — с 24 по 30 июня. Несмотря на короткий срок, ущерб оказался значительным: троянец получил возможность атаковать расширенный список банковских приложений в США, увеличив масштаб финансовых махинаций.

Дополнительная уловка, применённая в этой атаке, — поддельное сообщение о профилактике, которое не только отвлекает пользователя, но и мешает ему обратиться в службу поддержки банка, давая злоумышленникам больше времени для манипуляций с деньгами.

Учитывая масштабы заражения, в ThreatFabric подчёркивают необходимость для банковских учреждений внимательно отнестись к инциденту и провести оценку возможных рисков, чтобы защитить клиентов от дальнейших атак.

В официальном магазине приложений Google Play вновь было обнаружено вредоносное ПО, маскирующееся под безобидную утилиту. На этот раз жертвой кампании стала Северная Америка, где Android-троянец Anatsa (TeaBot, Toddler), заразил около 90 000 пользователей, используя приложение под видом обновления для просмотра PDF-документов.

Маскировка вредоносной активности оказалась тщательно продуманной. Приложение под названием Document Viewer, с пакетом «com.stellarastra.maintainer.astracontrol_managerreadercleaner», якобы от разработчика «Hybrid Cars Simulator, Drift & Racing», сначала выполняло заявленные функции, не вызывая подозрений. Это позволило ему набрать популярность, заняв 4 место в категории «Top Free — Tools» к концу июня. Однако спустя 6 недель после появления в магазине, приложение получило обновление, в котором был встроен вредоносный компонент, загружавший Anatsa как отдельное приложение на устройство.

Троянец Anatsa специализируется на похищении банковских данных пользователей. После установки он обращается к внешнему серверу за списком финансовых учреждений, которые будут атакованы. Далее начинается фаза захвата: при открытии банковского приложения пользователю показывается поддельное сообщение о техническом обслуживании. Пока человек ожидает восстановления сервиса, Anatsa незаметно перехватывает учётные данные, ведёт запись нажатий клавиш и может инициировать мошеннические транзакции прямо с заражённого устройства, используя технику Device-Takeover Fraud (DTO).

Как отмечают специалисты ThreatFabric, кампания соответствует хорошо отлаженному сценарию, известному ещё с 2020 года. Сначала создаётся профиль разработчика, выпускается легитимное приложение, затем — после накопления значительного числа установок — публикуется обновление с вредоносным кодом. Таким образом, троянец проникает в устройство, оставаясь незамеченным стандартными средствами безопасности Google.

Особую опасность представляет то, что атаки Anatsa чередуются с периодами полной бездействия. Такая цикличность позволяет уклоняться от систем обнаружения и затрудняет расследование. Успешность этого подхода подтверждается широкой географией предыдущих атак — от Словакии до Канады — и тем, что вредоносная активность снова осуществляется через Google Play, а не сторонние источники.

По данным платформы Sensor Tower, вредоносное приложение было загружено около 90 000 раз, а активное распространение велось всего неделю — с 24 по 30 июня. Несмотря на короткий срок, ущерб оказался значительным: троянец получил возможность атаковать расширенный список банковских приложений в США, увеличив масштаб финансовых махинаций.

Дополнительная уловка, применённая в этой атаке, — поддельное сообщение о профилактике, которое не только отвлекает пользователя, но и мешает ему обратиться в службу поддержки банка, давая злоумышленникам больше времени для манипуляций с деньгами.

Учитывая масштабы заражения, в ThreatFabric подчёркивают необходимость для банковских учреждений внимательно отнестись к инциденту и провести оценку возможных рисков, чтобы защитить клиентов от дальнейших атак.