Palo Alto расследует удаленный доступ к файрволам компании

NewsMaker0Day открывает доступ к межсетевым экранам Palo Alto по всему миру.

8 ноября Palo Alto Networks призвала своих клиентов срочно усилить защиту интерфейсов управления межсетевыми экранами из-за слухов о новой уязвимости. Эксперты из Rapid7 также отслеживали информацию о возможной уязвимости нулевого дня, однако до недавнего времени сообщения не имели подтверждения.

14 ноября компания обновила своё предупреждение, сообщив о зафиксированной эксплуатации уязвимости удалённого выполнения команд без аутентификации. Вредоносная активность затронула ограниченное число интерфейсов управления межсетевыми экранами, открытых в интернете.

В настоящее время компания активно расследует инцидент, однако на данный момент информация о CVE или исправлении для выявленной уязвимости отсутствует.

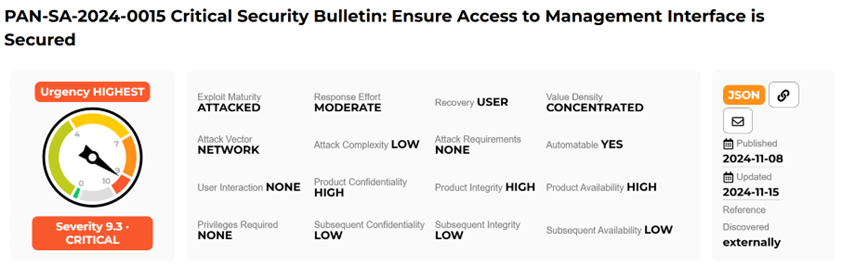

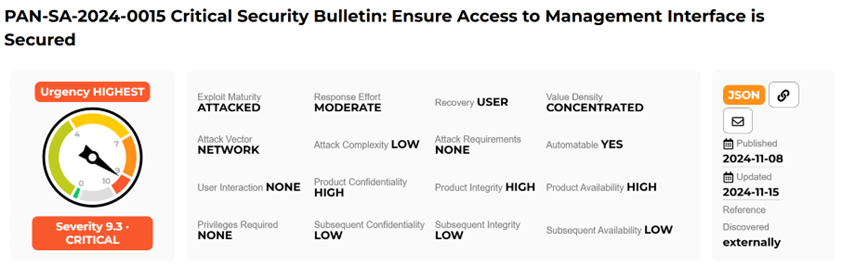

Краткое описание уязвимости в бюллетене ( PAN-SA-2024-0015 )

Согласно информации из бюллетеня:

Пока исправление не выпущено, пользователям продуктов Palo Alto Networks рекомендуется убедиться, что доступ к интерфейсу управления ограничен только доверенными внутренними IP-адресами, а сам интерфейс не доступен из интернета. Дополнительные инструкции указаны в бюллетене Palo Alto Networks.

Также пользователям советуют проверить, какие устройства могут быть открыты в интернете, и при необходимости принять меры. Специалисты настоятельно рекомендуют ознакомиться с инструкциями и следовать всем настройкам безопасности, указанным в уведомлении.

8 ноября Palo Alto Networks призвала своих клиентов срочно усилить защиту интерфейсов управления межсетевыми экранами из-за слухов о новой уязвимости. Эксперты из Rapid7 также отслеживали информацию о возможной уязвимости нулевого дня, однако до недавнего времени сообщения не имели подтверждения.

14 ноября компания обновила своё предупреждение, сообщив о зафиксированной эксплуатации уязвимости удалённого выполнения команд без аутентификации. Вредоносная активность затронула ограниченное число интерфейсов управления межсетевыми экранами, открытых в интернете.

В настоящее время компания активно расследует инцидент, однако на данный момент информация о CVE или исправлении для выявленной уязвимости отсутствует.

Краткое описание уязвимости в бюллетене ( PAN-SA-2024-0015 )

Согласно информации из бюллетеня:

- Риск взлома минимален, если доступ к интерфейсу управления ограничен;

- На данный момент нет конкретных индикаторов компрометации ( IoC );

- При наличии доступа интерфейса к интернету рекомендуется следить за подозрительной активностью, такой как неизвестные изменения конфигурации или появление новых пользователей.

Пока исправление не выпущено, пользователям продуктов Palo Alto Networks рекомендуется убедиться, что доступ к интерфейсу управления ограничен только доверенными внутренними IP-адресами, а сам интерфейс не доступен из интернета. Дополнительные инструкции указаны в бюллетене Palo Alto Networks.

Также пользователям советуют проверить, какие устройства могут быть открыты в интернете, и при необходимости принять меры. Специалисты настоятельно рекомендуют ознакомиться с инструкциями и следовать всем настройкам безопасности, указанным в уведомлении.