Памп скам-токена HACKED, Tor оспорил деанон и другие события кибербезопасности

CryptoWatcher

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

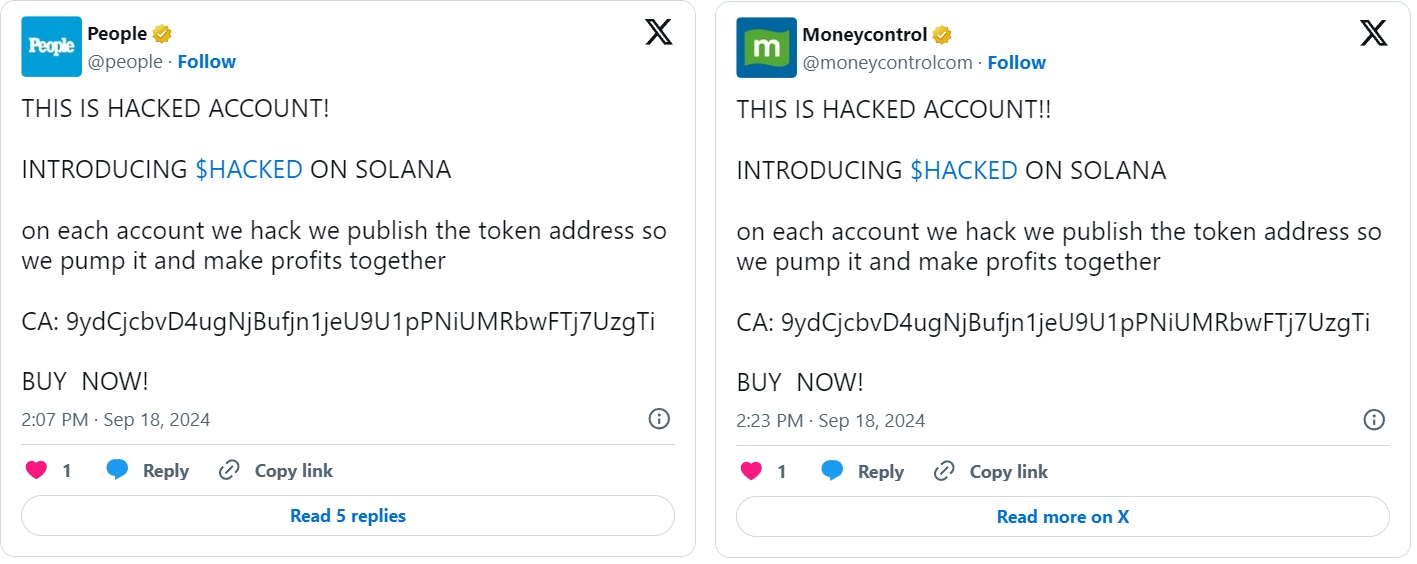

- Во взломанных X-аккаунтах провели Pump & Dump токена HACKED.

- Анонимный мессенджер Ghost прекратил работу, его создатель арестован.

- Хакеры Marko Polo создали свыше 30 схем хищения криптовалют.

- Украина ограничила Telegram для госслужащих и военных.

В числе пострадавших страниц — People Magazine (7,8 млн подписчиков), MoneyControl (1,4 млн) и управляемая Еврокомиссией EUinmyRegion (~100 000). Издание предположило, что взлом мог произойти из-за скомпрометированного API-ключа или сторонних приложений, связанных с учетными записями.

Посты содержали ссылку на адрес токена и призыв «вместе накачивать его и получать прибыль».

На пике капитализация монеты превышала $166 000, на момент написания этот показатель составляет $2062.

Кошелек получил метку «спам» по запросу ончейн-детектива ZachXBT.

Tor заявил о безопасности браузера после сообщений о деанонимизации пользователей Следственные органы Германии нашли способ деанонимизировать киберпреступников в браузере Tor при помощи временного анализа. Об этом сообщает местное издание Panorama.

Такой метод не использует уязвимости ПО, но при длительном мониторинге трафика позволяет правоохранителям отследить его до конкретного человека.

В частности, временной анализ помог идентифицировать администраторов крупнейшего даркнет-сайта с детской порнографией Boystown. Их и одного наиболее активного пользователя арестовали в мае 2021 года.

В ответ команда Tor заявила, что с момента вышеупомянутого расследования сеть значительно расширилась, а новые версии инструментов предлагают адекватные меры защиты и анонимизации. По их словам, временному анализу можно эффективно противостоять.

Хакеры Marko Polo создали свыше 30 схем хищения криптовалютКиберпреступная группа Marko Polo, используя широкую сеть инфостилеров, активно атакует частных лиц и компании по всему миру с целью кражи криптовалют. Об этом говорится в отчете аналитиков Recorded Future.

Приложение обладало расширенными функциями безопасности и анонимизации: имело три уровня шифрования и систему самоуничтожающихся сообщений. Подписки можно было приобретать за криптовалюту.

Расследование в отношении Ghost началось в марте 2022 года. Правоохранители обнаружили серверы во Франции и Исландии, операторов платформы — в Австралии, а их финансовые активы — в США.

В результате операции в нескольких странах арестован 51 человек, уничтожена нарколаборатория, изъяты оружие, запрещенные вещества и более €1 млн ($1,1 млн) наличными.

Основным операторам предъявлено пять обвинений, в общей сложности им грозит до 26 лет тюрьмы.

США расширили санкции в отношении разработчиков шпионского ПО PredatorOFAC включило в санкционный список пять физлиц и одну компанию, связанных с разработкой и распространением коммерческого шпионского ПО Predator.

Единственное юрлицо в списке — базирующаяся на Британских Виргинских островах Aliada Group. По данным ведомства, она выступала в качестве посредника транзакций для Intellexa, компании-разработчика Predator. Руководителем Aliada Group является основатель Intellexa Consortium Тал Джонатан Дилиан.

В числе физлиц:

- Феликс Битциос — мажоритарный акционер и менеджер Intellexa;

- Мером Харпаз — старший исполнительный директор Intellexa;

- Андреа Никола Константино Гермес Гамбацци — владелец Thalestris Limited, материнской компании Intellexa;

- Панагиота Караоли — директор нескольких дочерних компаний Thalestris;

- Артемис Артемиу — генеральный менеджер и член совета директоров венгерской компании Cytrox Holdings (является частью консорциума Intellexa).

Все американские активы указанных лиц и компании заморожены, а местным гражданам запрещено участвовать в каких-либо сделках с ними.

Предыдущий пакет санкций в отношении связанных с Predator лиц ввели в марте 2024 года.

Украина ограничила Telegram для госслужащих и военных19 сентября СНБО запретил чиновникам, военным и операторам критической инфраструктуры использовать мессенджер Telegram на служебных устройствах.

Начальник ГУР МО Украины Кирилл Буданов привел доказательства наличия у российских спецслужб доступа к личной переписке пользователей приложения, включая удаленные сообщения, а также к их персональным данным.

По мнению силовых ведомств, РФ активно использует Telegram для кибератак, распространения фишинга и вредоносного ПО, установления геолокации и корректировки ракетных ударов.

Секретарь СНБО Александр Литвиненко подчеркнул, что речь идет об ограничении использования мессенджера «для служебной переписки в служебных целях и на служебных устройствах».

«Решение носит рекомендательный характер для правительства, однако не касается официальных Telegram-каналов органов государственной власти», — добавил он.

В Минцифры РФ опровергли наличие уязвимости в реестре электронных повестокАнонимный эксперт по кибербезопасности обнаружил, что запущенный 18 сентября реестр электронных повесток РФ содержит серьезную уязвимость и позволяет получить персональные данные любого гражданина с аккаунтом на «Госуслугах». Об этом сообщает «Новая газета Европа».

По словам специалиста, выдача отображалась авторизованному пользователю после отправки API-запроса с идентификатором гражданина на «Госуслугах». Последний можно было подобрать, поскольку он «генерируется по предсказуемому алгоритму».

Уязвимость раскрывала:

- ФИО;

- дату и место рождения;

- адрес регистрации;

- паспортные данные;

- СНИЛС и ИНН;

- информацию о выданных документах и страховках.

В Минцифры РФ опровергли наличие уязвимости, заявив о «надежной защите» данных пользователей и «невозможности взломать портал».

Однако издание выяснило, что ошибку исправили примерно через час после публикации их материала. Сайт начал проверять, совпадает ли ID запрашиваемого и авторизованного пользователей.