Письмо от Microsoft? Как мошенники обходят спам-фильтры и попадают в вашу почту?

NewsMakerНеочевидная лазейка пугает своей простотой.

Microsoft исправила уязвимость, позволявшую злоумышленникам использовать административный портал Microsoft 365 для рассылки писем с угрозами сексуального характера, обходя фильтры спама . Этот вид мошенничества, угрожающий распространением «компрометирующих» материалов, стал возможен из-за недостатков проверки данных на сервере.

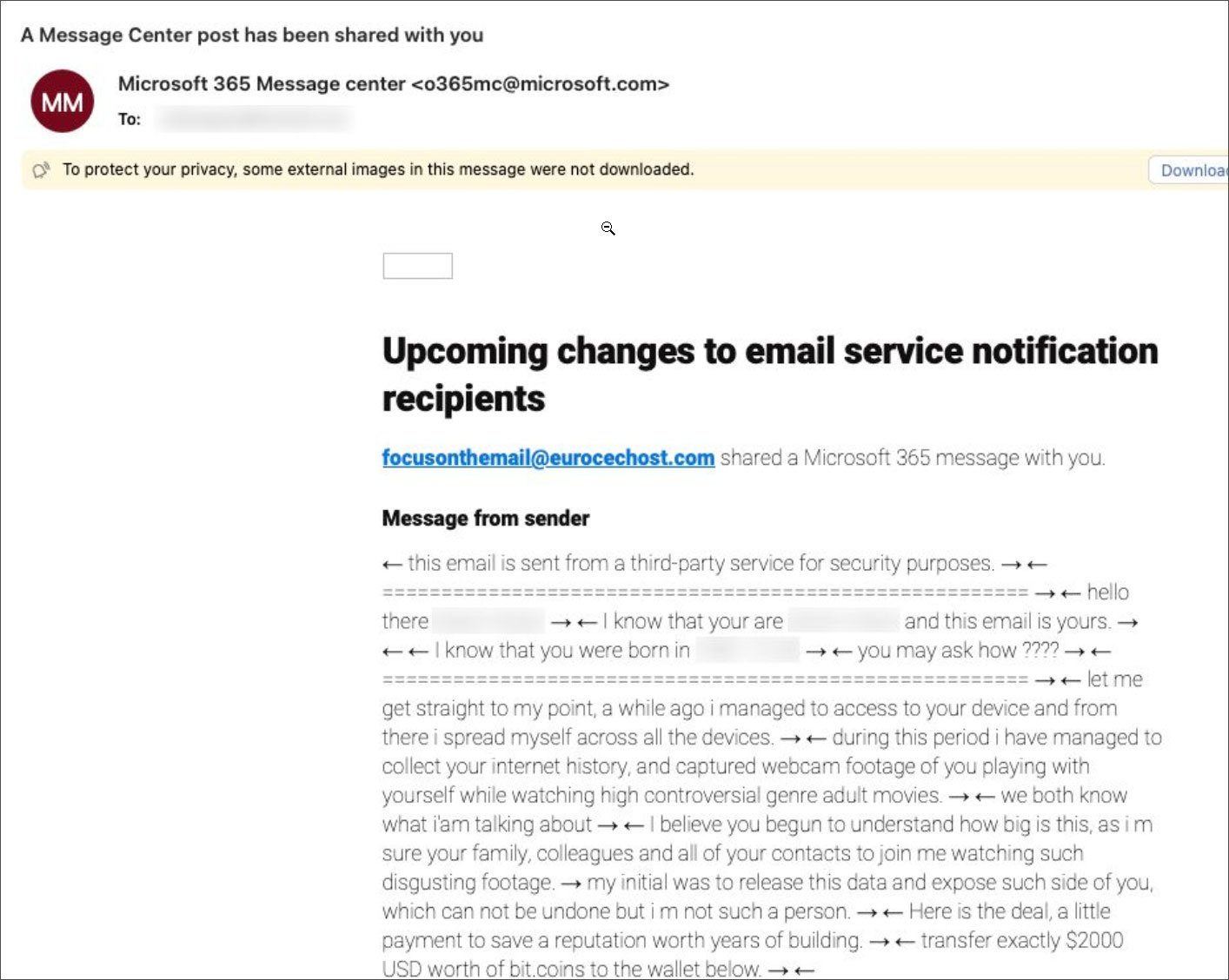

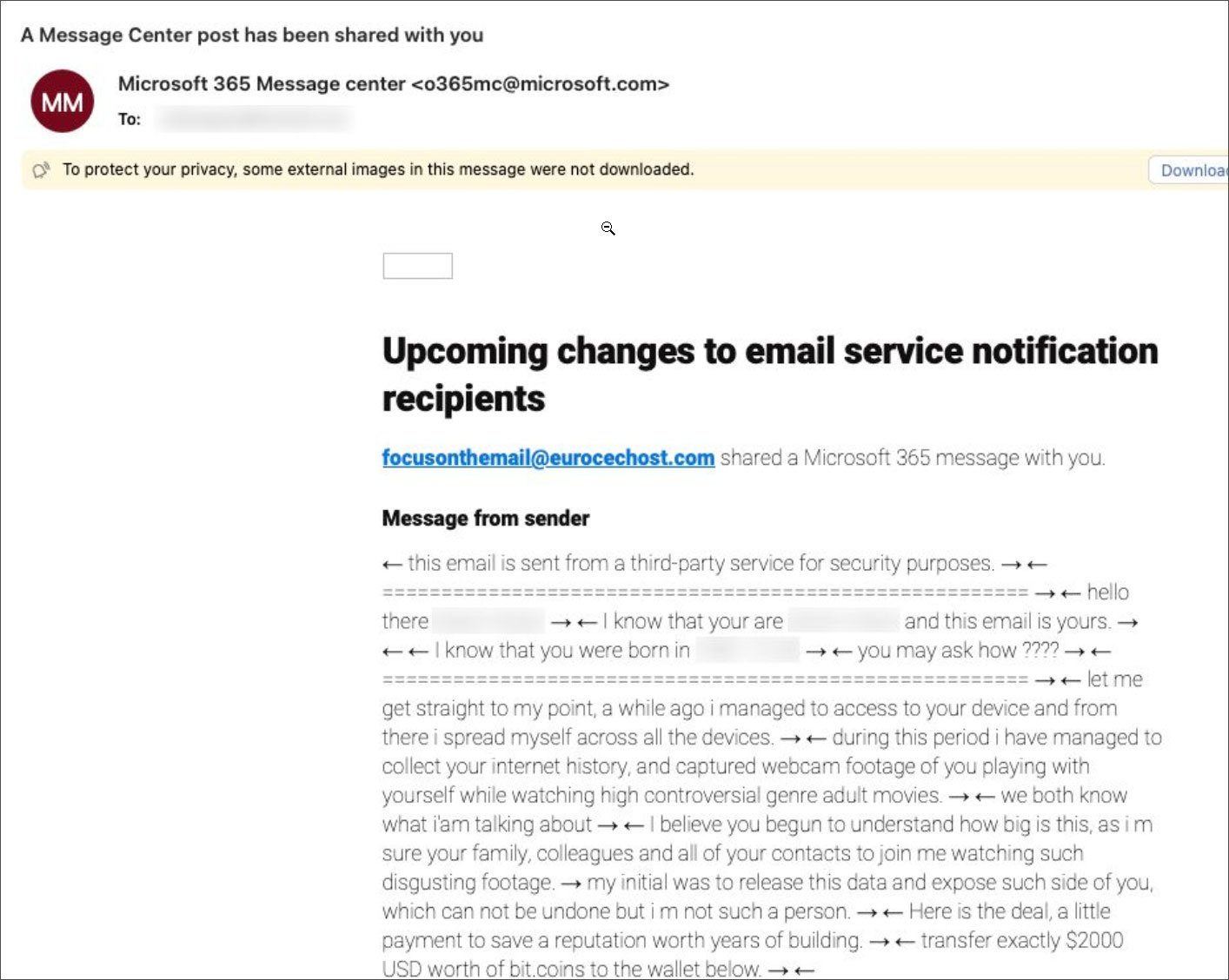

Письмо гласит, что некто завладел историей браузера и личными интимными видеозаписями жертвы

Сообщения отправлялись с легитимного адреса « [email protected] », что позволяло им обходить спам-фильтры. Для этого злоумышленники использовали функцию «Личное сообщение» в разделе Message Center портала Microsoft 365, где администраторы могут делиться уведомлениями. Однако поле для сообщения было ограничено 1 000 символами, что не позволяло отправить длинные тексты.

Обход ограничения был реализован с помощью изменения параметров в браузере. Хакеры вручную увеличили максимально допустимое число символов в HTML-коде страницы, что позволило отправить полноценный текст угрозы. Более того, процесс был автоматизирован, что упрощало массовую отправку подобных писем.

Пользователи LinkedIn активно делились своими наблюдениями о том, как такие письма минуют фильтры спама и попадают в основные папки входящих сообщений. Однако Microsoft оперативно отреагировала на проблему. Компания сообщила, что внесла изменения, и теперь кнопка «Поделиться» открывает почтовый клиент пользователя вместо отправки сообщений через портал.

Несмотря на снижение эффективности атак, такие письма написаны весьма правдоподобно и всё ещё могут вызывать стресс у людей, незнакомых с их механизмом. Эксперты подчёркивают, что подобные сообщения не несут в себе реальной опасности и их следует удалять безо всякого взаимодействия.

Недавние изменения, внесённые Microsoft для устранения уязвимости, подчёркивают важность постоянного мониторинга и оперативного исправления проблем безопасности, особенно в системах, связанных с корпоративной защитой данных. Этот случай напоминает о необходимости внедрения более строгих серверных проверок для предотвращения подобных угроз в будущем.

Microsoft исправила уязвимость, позволявшую злоумышленникам использовать административный портал Microsoft 365 для рассылки писем с угрозами сексуального характера, обходя фильтры спама . Этот вид мошенничества, угрожающий распространением «компрометирующих» материалов, стал возможен из-за недостатков проверки данных на сервере.

Письмо гласит, что некто завладел историей браузера и личными интимными видеозаписями жертвы

Сообщения отправлялись с легитимного адреса « [email protected] », что позволяло им обходить спам-фильтры. Для этого злоумышленники использовали функцию «Личное сообщение» в разделе Message Center портала Microsoft 365, где администраторы могут делиться уведомлениями. Однако поле для сообщения было ограничено 1 000 символами, что не позволяло отправить длинные тексты.

Обход ограничения был реализован с помощью изменения параметров в браузере. Хакеры вручную увеличили максимально допустимое число символов в HTML-коде страницы, что позволило отправить полноценный текст угрозы. Более того, процесс был автоматизирован, что упрощало массовую отправку подобных писем.

Пользователи LinkedIn активно делились своими наблюдениями о том, как такие письма минуют фильтры спама и попадают в основные папки входящих сообщений. Однако Microsoft оперативно отреагировала на проблему. Компания сообщила, что внесла изменения, и теперь кнопка «Поделиться» открывает почтовый клиент пользователя вместо отправки сообщений через портал.

Несмотря на снижение эффективности атак, такие письма написаны весьма правдоподобно и всё ещё могут вызывать стресс у людей, незнакомых с их механизмом. Эксперты подчёркивают, что подобные сообщения не несут в себе реальной опасности и их следует удалять безо всякого взаимодействия.

Недавние изменения, внесённые Microsoft для устранения уязвимости, подчёркивают важность постоянного мониторинга и оперативного исправления проблем безопасности, особенно в системах, связанных с корпоративной защитой данных. Этот случай напоминает о необходимости внедрения более строгих серверных проверок для предотвращения подобных угроз в будущем.