Пообещали премию, но выкрали данные: Seqrite Labs раскрывает подлую фишинговую кампанию

NewsMakerКак профессионально подготовленные письма усыпили бдительность десятков сотрудников.

Исследователи из компании Seqrite Labs выявили новую вредоносную кампанию хакерской группы, получившей название Silent Lynx. Эта группа ранее атаковала объекты в Восточной Европе и Центральной Азии, включая аналитические центры и банки, участвующие в экономическом планировании. Новые кампании направлены на Национальный банк Кыргызстана и Министерство финансов этой страны.

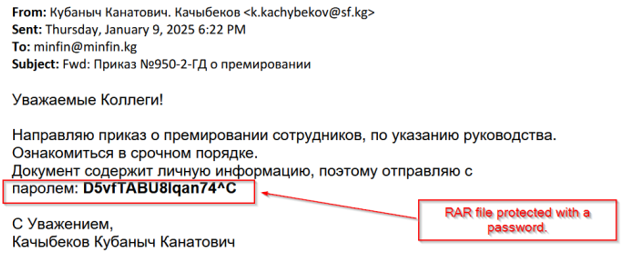

Атака начинается с тщательно подготовленных фишинговых писем, внешне похожих на легитимную корпоративную переписку. Жертвы получали письмо якобы от коллеги или начальства, в котором содержалось сообщение с пометкой о срочности.

Письмо могло утверждать, что в архиве содержатся важные документы, такие как банковские отчёты или уведомления о выплате премий. Чтобы повысить доверие, использовались реальные данные о сотрудниках или компании, а тема письма, например, «Приказ о премировании сотрудников», звучала официально и правдоподобно.

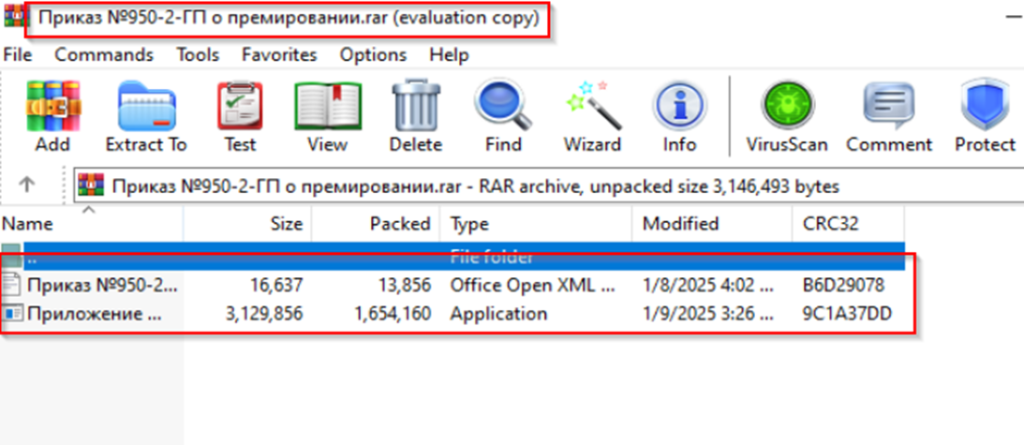

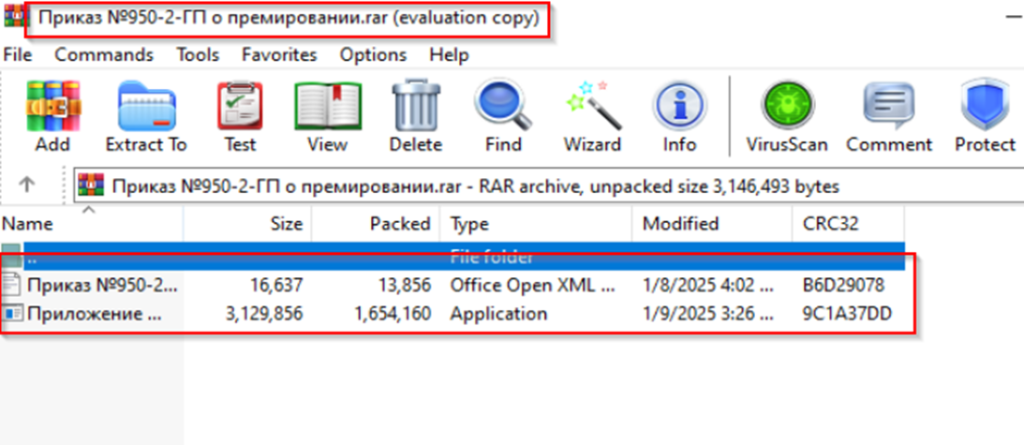

Архив в формате RAR был защищён паролем, якобы для сохранения конфиденциальности данных, что ещё больше убеждало получателя в его подлинности.

Сама тема премий, особенно в корпоративной или государственной среде, вызывает естественный интерес и желание открыть архив, чтобы узнать детали. В архиве находились два файла: поддельный документ с приказом о премировании и вредоносный исполняемый файл на языке Golang.

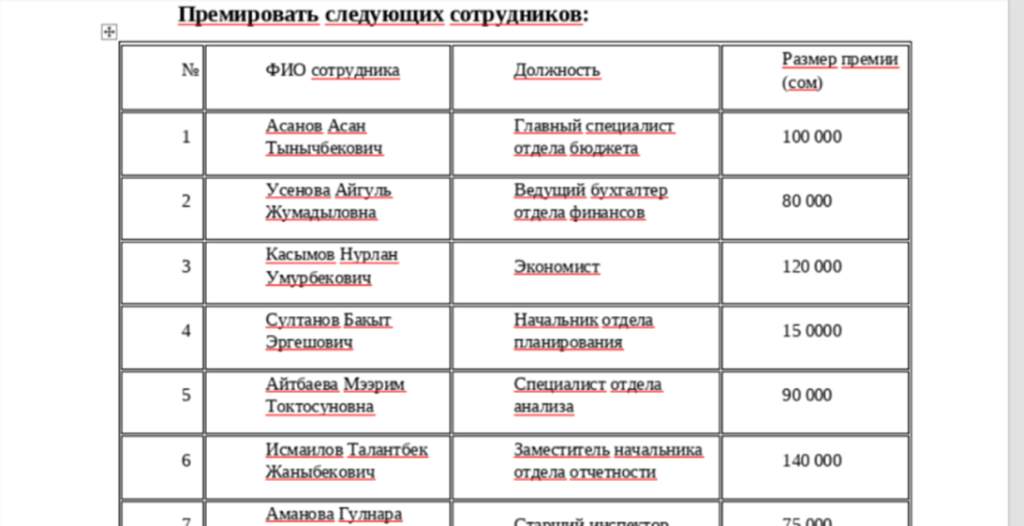

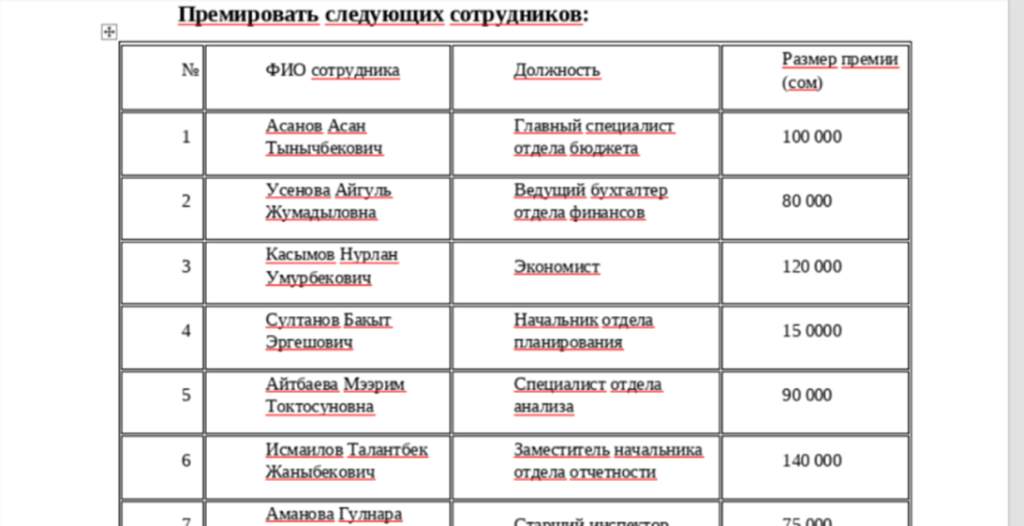

Документы-декорации, вложенные в архивы, отличались высоким качеством и профессионализмом. В случае с приказом использовались реальные должности, имена и даты. Такой уровень проработки деталей делал подлог незаметным, а само письмо — максимально убедительным. Для жертвы это выглядело как стандартное рабочее взаимодействие, и открытие файла казалось естественным шагом.

Исполняемый файл на Golang действовал как обратная оболочка, подключаясь к командному серверу. Это позволяло злоумышленникам удалённо управлять системой жертвы, продолжая собирать конфиденциальные данные.

Таким образом, использование социальной инженерии и качественно подготовленных поддельных документов сделало эту атаку особенно опасной, поскольку даже опытные сотрудники могли невольно открыть архивы и запустить вредоносные программы, доверившись правдоподобным письмам.

Специалисты Seqrite Labs нашли общие черты между Silent Lynx и известной казахстанской группой YoroTrooper. Оба используют PowerShell, схожие инструменты и тактики, а их атаки направлены на получение разведывательных данных.

Исследователи из компании Seqrite Labs выявили новую вредоносную кампанию хакерской группы, получившей название Silent Lynx. Эта группа ранее атаковала объекты в Восточной Европе и Центральной Азии, включая аналитические центры и банки, участвующие в экономическом планировании. Новые кампании направлены на Национальный банк Кыргызстана и Министерство финансов этой страны.

Атака начинается с тщательно подготовленных фишинговых писем, внешне похожих на легитимную корпоративную переписку. Жертвы получали письмо якобы от коллеги или начальства, в котором содержалось сообщение с пометкой о срочности.

Письмо могло утверждать, что в архиве содержатся важные документы, такие как банковские отчёты или уведомления о выплате премий. Чтобы повысить доверие, использовались реальные данные о сотрудниках или компании, а тема письма, например, «Приказ о премировании сотрудников», звучала официально и правдоподобно.

Архив в формате RAR был защищён паролем, якобы для сохранения конфиденциальности данных, что ещё больше убеждало получателя в его подлинности.

Сама тема премий, особенно в корпоративной или государственной среде, вызывает естественный интерес и желание открыть архив, чтобы узнать детали. В архиве находились два файла: поддельный документ с приказом о премировании и вредоносный исполняемый файл на языке Golang.

Документы-декорации, вложенные в архивы, отличались высоким качеством и профессионализмом. В случае с приказом использовались реальные должности, имена и даты. Такой уровень проработки деталей делал подлог незаметным, а само письмо — максимально убедительным. Для жертвы это выглядело как стандартное рабочее взаимодействие, и открытие файла казалось естественным шагом.

Исполняемый файл на Golang действовал как обратная оболочка, подключаясь к командному серверу. Это позволяло злоумышленникам удалённо управлять системой жертвы, продолжая собирать конфиденциальные данные.

Таким образом, использование социальной инженерии и качественно подготовленных поддельных документов сделало эту атаку особенно опасной, поскольку даже опытные сотрудники могли невольно открыть архивы и запустить вредоносные программы, доверившись правдоподобным письмам.

Специалисты Seqrite Labs нашли общие черты между Silent Lynx и известной казахстанской группой YoroTrooper. Оба используют PowerShell, схожие инструменты и тактики, а их атаки направлены на получение разведывательных данных.