Промышленный Wi-Fi трещит по швам: что нужно знать об уязвимостях Advantech

NewsMakerПростые ошибки, ведущие к катастрофическим последствиям.

В устройствах Advantech EKI, предназначенных для промышленной беспроводной связи, выявлено около двух десятков уязвимостей, шесть из которых признаны критическими. Эти уязвимости позволяют злоумышленникам обойти аутентификацию и выполнять код с привилегиями суперпользователя, что ставит под угрозу конфиденциальность, целостность и доступность данных.

По данным компании Nozomi Networks , несколько уязвимостей имеют высокий уровень опасности, включая возможность удалённого выполнения кода без аутентификации. Это позволяет злоумышленникам получить постоянный доступ к ресурсам устройства, создать бэкдор или вызвать отказ в обслуживании.

Критические уязвимости (с CVE-2024-50370 по CVE-2024-50375) связаны с некорректной обработкой специальных элементов в командах операционной системы. Одна из них, CVE-2024-50375 (CVSS:9.8) относится к отсутствию аутентификации для критической функции, что делает атаку максимально простой.

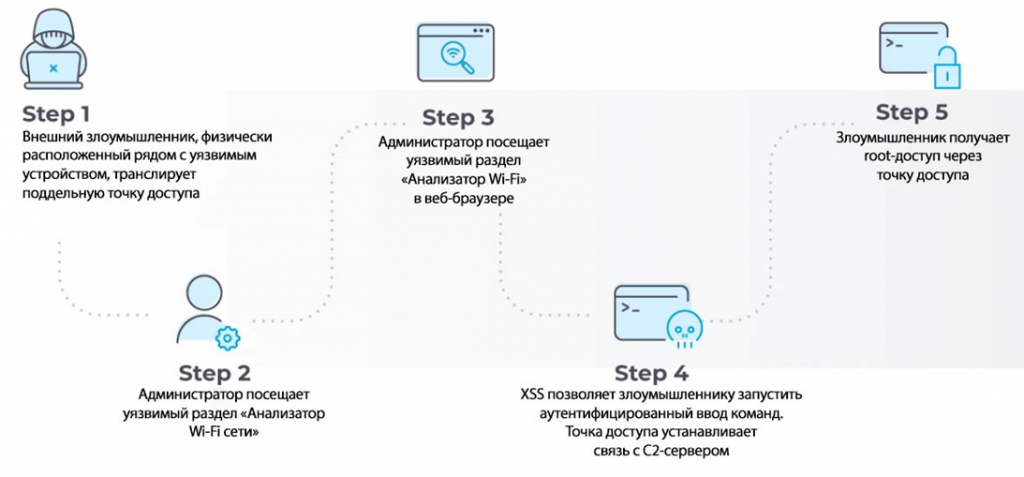

Дополнительно обнаружены уязвимости CVE-2024-50376 (межсайтовый скриптинг) и CVE-2024-50359 (инъекция команд ОС). Их комбинация позволяет злоумышленникам выполнить произвольный код через специально созданные данные, передаваемые с поддельной точки доступа.

Для успешного использования этих уязвимостей атакующий должен находиться в физической близости от устройства Advantech и передавать данные с помощью поддельной точки доступа. Вредоносные данные обрабатываются в разделе Wi-Fi Analyzer, что автоматически активирует уязвимость.

Схема атаки из отчёта Nozomi (переведено на русский)

Особую угрозу представляет возможность передачи полезной нагрузки JavaScript через поддельный SSID. Это позволяет атакующему выполнить произвольный код в браузере администратора, что может привести к выполнению команд с привилегиями root и получению обратной оболочки для удалённого доступа.

Advantech выпустила обновления прошивки для устранения уязвимостей. Пользователям рекомендуется немедленно обновить устройства до версий 1.6.5 или 1.2.2 в зависимости от модели.

В устройствах Advantech EKI, предназначенных для промышленной беспроводной связи, выявлено около двух десятков уязвимостей, шесть из которых признаны критическими. Эти уязвимости позволяют злоумышленникам обойти аутентификацию и выполнять код с привилегиями суперпользователя, что ставит под угрозу конфиденциальность, целостность и доступность данных.

По данным компании Nozomi Networks , несколько уязвимостей имеют высокий уровень опасности, включая возможность удалённого выполнения кода без аутентификации. Это позволяет злоумышленникам получить постоянный доступ к ресурсам устройства, создать бэкдор или вызвать отказ в обслуживании.

Критические уязвимости (с CVE-2024-50370 по CVE-2024-50375) связаны с некорректной обработкой специальных элементов в командах операционной системы. Одна из них, CVE-2024-50375 (CVSS:9.8) относится к отсутствию аутентификации для критической функции, что делает атаку максимально простой.

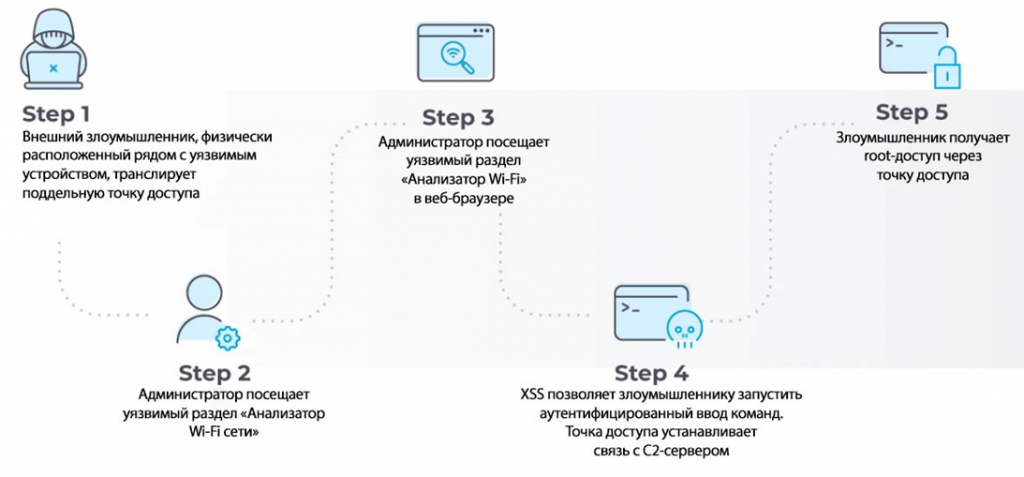

Дополнительно обнаружены уязвимости CVE-2024-50376 (межсайтовый скриптинг) и CVE-2024-50359 (инъекция команд ОС). Их комбинация позволяет злоумышленникам выполнить произвольный код через специально созданные данные, передаваемые с поддельной точки доступа.

Для успешного использования этих уязвимостей атакующий должен находиться в физической близости от устройства Advantech и передавать данные с помощью поддельной точки доступа. Вредоносные данные обрабатываются в разделе Wi-Fi Analyzer, что автоматически активирует уязвимость.

Схема атаки из отчёта Nozomi (переведено на русский)

Особую угрозу представляет возможность передачи полезной нагрузки JavaScript через поддельный SSID. Это позволяет атакующему выполнить произвольный код в браузере администратора, что может привести к выполнению команд с привилегиями root и получению обратной оболочки для удалённого доступа.

Advantech выпустила обновления прошивки для устранения уязвимостей. Пользователям рекомендуется немедленно обновить устройства до версий 1.6.5 или 1.2.2 в зависимости от модели.