Скачал мод для Minecraft — потерял криптокошелек. Когда игра становится дороже реальности

NewsMakerЖертвы сами запускают цепочку заражения — строго по инструкции с GitHub.

Весной 2025 года специалисты компании Check Point зафиксировали сложную вредоносную кампанию, специально нацеленную на игроков Minecraft . Механизм атаки охватывает несколько этапов и строится на подмене популярных читов и модификаций, таких как Oringo и Taunahi, которые распространяются на GitHub под видом легальных Java-архивов. Однако в реальности эти файлы запускают цепочку загрузки, заканчивающуюся установкой инфостилера, написанного на .NET .

Атака начинается с того, что пользователю предлагается загрузить «мод» с GitHub. Приманкой служат сотни репозиториев, оформленных так, будто они содержат взломанный софт или инструменты для обмана игры. Распространением занимается подпольная схема под названием Stargazers Ghost Network, которая использует порядка 500 поддельных репозиториев, «раскрученных» звёздами от 70 разных фальшивых аккаунтов.

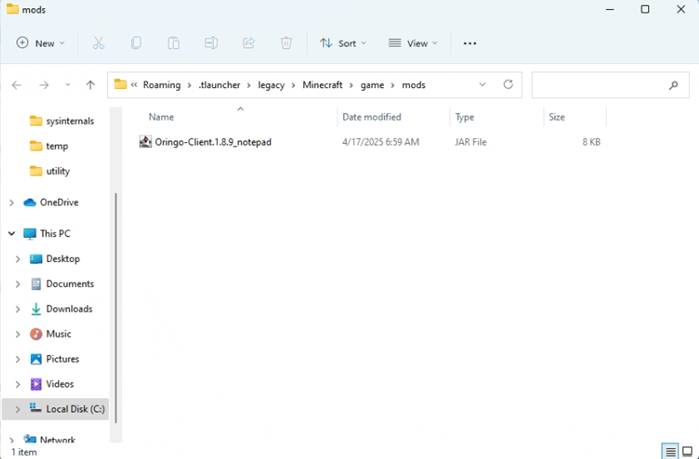

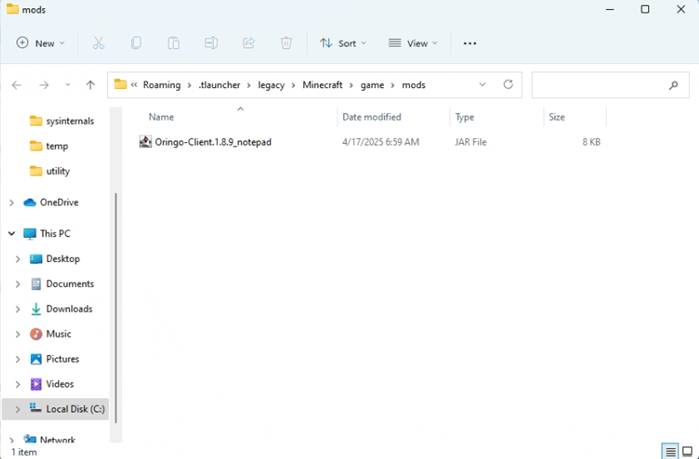

Первая стадия — это загрузка JAR-файла (например, «Oringo-1.8.9.jar»), вшитого с мерами обхода анализа и виртуализации. Его задача — запустить второй Java-файл, который, в свою очередь, при запуске Minecraft извлекает основной вредоносный компонент: похититель данных. Адрес загрузки второго этапа хранится на Pastebin в закодированном виде — это позволяет злоумышленникам использовать Pastebin как «точку сбора» без явной связи с конечным хостом.

Чтобы вредонос сработал, игрок должен вручную перенести JAR-файл в директорию модов Minecraft:

Когда игра запускается, встроенный загрузчик читает содержимое папки и активирует внедрённую вредоносную логику. Второй этап не только обеспечивает скачивание .NET-стилера, но и сам способен похищать Discord- и Minecraft-токены, а также информацию, связанную с Telegram.

Финальный стилер ориентирован на массовый сбор конфиденциальных данных. Он извлекает пароли из браузеров, копирует содержимое криптовалютных кошельков, анализирует работу приложений вроде Steam и FileZilla. Также реализована функция создания скриншотов, считывания буфера обмена и получения сведений о внешнем IP-адресе устройства.

Все собранные данные упаковываются и отправляются злоумышленнику через Discord Webhook — то есть напрямую в личный канал. По оценкам исследователей, вредоносная цепочка могла заразить более 1 500 устройств.

Особое внимание в отчёте уделено тому, как игровое сообщество, особенно связанное с Minecraft, используется как эффективный канал распространения вредоносного ПО. Попытки скачать модификации для улучшения игрового процесса оборачиваются заражением системы сложной схемой, которая проходит мимо антивирусов и при этом наносит реальный ущерб — от утечки паролей до доступа к криптокошелькам и аккаунтам в мессенджерах.

Весной 2025 года специалисты компании Check Point зафиксировали сложную вредоносную кампанию, специально нацеленную на игроков Minecraft . Механизм атаки охватывает несколько этапов и строится на подмене популярных читов и модификаций, таких как Oringo и Taunahi, которые распространяются на GitHub под видом легальных Java-архивов. Однако в реальности эти файлы запускают цепочку загрузки, заканчивающуюся установкой инфостилера, написанного на .NET .

Атака начинается с того, что пользователю предлагается загрузить «мод» с GitHub. Приманкой служат сотни репозиториев, оформленных так, будто они содержат взломанный софт или инструменты для обмана игры. Распространением занимается подпольная схема под названием Stargazers Ghost Network, которая использует порядка 500 поддельных репозиториев, «раскрученных» звёздами от 70 разных фальшивых аккаунтов.

Первая стадия — это загрузка JAR-файла (например, «Oringo-1.8.9.jar»), вшитого с мерами обхода анализа и виртуализации. Его задача — запустить второй Java-файл, который, в свою очередь, при запуске Minecraft извлекает основной вредоносный компонент: похититель данных. Адрес загрузки второго этапа хранится на Pastebin в закодированном виде — это позволяет злоумышленникам использовать Pastebin как «точку сбора» без явной связи с конечным хостом.

Чтобы вредонос сработал, игрок должен вручную перенести JAR-файл в директорию модов Minecraft:

Когда игра запускается, встроенный загрузчик читает содержимое папки и активирует внедрённую вредоносную логику. Второй этап не только обеспечивает скачивание .NET-стилера, но и сам способен похищать Discord- и Minecraft-токены, а также информацию, связанную с Telegram.

Финальный стилер ориентирован на массовый сбор конфиденциальных данных. Он извлекает пароли из браузеров, копирует содержимое криптовалютных кошельков, анализирует работу приложений вроде Steam и FileZilla. Также реализована функция создания скриншотов, считывания буфера обмена и получения сведений о внешнем IP-адресе устройства.

Все собранные данные упаковываются и отправляются злоумышленнику через Discord Webhook — то есть напрямую в личный канал. По оценкам исследователей, вредоносная цепочка могла заразить более 1 500 устройств.

Особое внимание в отчёте уделено тому, как игровое сообщество, особенно связанное с Minecraft, используется как эффективный канал распространения вредоносного ПО. Попытки скачать модификации для улучшения игрового процесса оборачиваются заражением системы сложной схемой, которая проходит мимо антивирусов и при этом наносит реальный ущерб — от утечки паролей до доступа к криптокошелькам и аккаунтам в мессенджерах.