Старый CVE, новый заход. 69 000 атак — просто по ссылке

NewsMakerТоп уязвимостей за март просто удивляет.

Март 2025 года ознаменовался новой вспышкой активности киберпреступников, сосредоточенной сразу в двух направлениях — массовое сканирование устаревших уязвимостей в популярных веб-приложениях и новая атака на инфраструктуру AWS через технику SSRF (Server-Side Request Forgery). Анализ показал, какие уязвимости по-прежнему находятся в прицеле злоумышленников и какие стратегии защиты сегодня особенно актуальны.

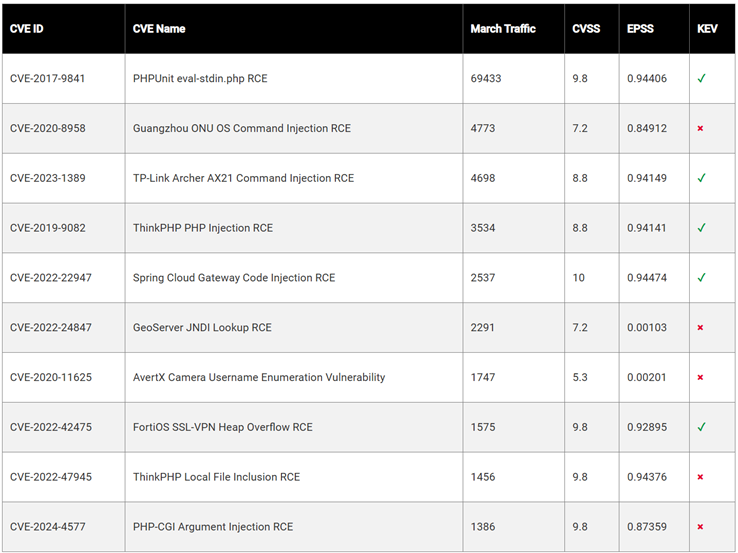

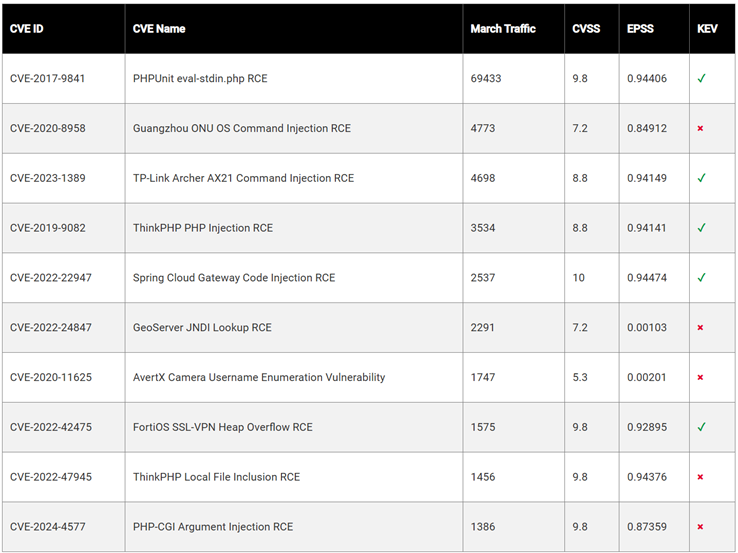

Абсолютным лидером по количеству попыток эксплуатации снова стала CVE-2017-9841 (оценка CVSS: 9.8) — старая, но востребованная уязвимость в PHPUnit, позволяющая выполнить удалённый код. Сканирование уязвимости за март было зафиксировано почти 70 тысяч раз. Причём интерес к ошибке резко возрос ещё в мае 2024 года и с тех пор возвращается волнами. Такая динамика указывает на устойчивую заинтересованность злоумышленников в серверах, на которых всё ещё используется небезопасная версия PHPUnit.

Второе место сохранила CVE-2023-1389 (оценка CVSS: 8.8), связанная с маршрутизаторами TP-Link Archer AX21. Уязвимость позволяет выполнять команды на устройстве удалённо и активно используется против домашних пользователей. Даже с учётом выпусков исправлений, устройства продолжают оставаться незакрытыми и уязвимыми — особенно, если речь идёт о домашних маршрутизаторах, используемых сотрудниками компаний при удалённой работе.

Третью строчку заняла CVE-2024-4577 (оценка CVSS: 9.8) — свежая и опасная уязвимость в PHP-CGI на Windows, связанная с обходом фильтрации через баг кодировки символов. В атаках с её использованием фиксируются попытки развернуть майнеры криптовалют, ботнеты и удалённые трояны. Специалисты советуют не просто обновлять PHP, но и по возможности отказываться от использования CGI-режима в пользу более безопасного PHP-FPM.

Не теряет популярности и CVE-2019-9082 (оценка CVSS: 8.8), — уязвимость в ThinkPHP, позволяющая выполнить произвольный код на сервере. Несмотря на возраст, она активно эксплуатируется, что подчёркивает общую проблему: значительная часть атак направлена на уязвимости четырёхлетней и более давности.

Топ-10 уязвимостей за март 2025 г. (F5 Labs)

Отдельного внимания заслуживает обнаруженная в марте атака на облачные сервисы Amazon. В течение нескольких дней фиксировалась активность, нацеленная на получение EC2 Instance Metadata через SSRF. Атаки были краткосрочными, но хорошо спланированными: использовались GET-запросы к адресам вроде /?url= http://169.254.169.254/latest/meta-data/ , а также их модификации с разными параметрами (target, file, uri и др.). Цель — получить доступ к данным EC2, включая IAM-учётные данные и конфигурацию. Все атаки шли с IP-адресов одного автономного системного номера, принадлежащего французской компании, с признаками использования единой инфраструктуры.

Особенность эксплойта заключается в том, что злоумышленник не использует конкретную уязвимость, а обходит защиту через неправильно реализованный функционал веб-приложения. Чтобы защититься от таких атак, AWS рекомендует переходить с IMDSv1 на IMDSv2 — этот протокол требует дополнительный токен в заголовке, что делает SSRF-атаки невозможными.

Анализ тенденций за год показывает устойчивый рост активности по трем направлениям: CVE-2019-9082 постепенно возвращается на радары атакующих, CVE-2024-4577 быстро набирает популярность, а CVE-2022-47945 демонстрирует стабильную активность.

Рекомендации остаются неизменными: необходимо регулярно сканировать инфраструктуру на наличие уязвимостей, своевременно устанавливать обновления и использовать средства обнаружения атак, такие как WAF . Особенно важно следить за трафиком на наличие подозрительных outbound-запросов, которые могут указывать на участие устройства в ботнете или утечку данных.

Март 2025 года ознаменовался новой вспышкой активности киберпреступников, сосредоточенной сразу в двух направлениях — массовое сканирование устаревших уязвимостей в популярных веб-приложениях и новая атака на инфраструктуру AWS через технику SSRF (Server-Side Request Forgery). Анализ показал, какие уязвимости по-прежнему находятся в прицеле злоумышленников и какие стратегии защиты сегодня особенно актуальны.

Абсолютным лидером по количеству попыток эксплуатации снова стала CVE-2017-9841 (оценка CVSS: 9.8) — старая, но востребованная уязвимость в PHPUnit, позволяющая выполнить удалённый код. Сканирование уязвимости за март было зафиксировано почти 70 тысяч раз. Причём интерес к ошибке резко возрос ещё в мае 2024 года и с тех пор возвращается волнами. Такая динамика указывает на устойчивую заинтересованность злоумышленников в серверах, на которых всё ещё используется небезопасная версия PHPUnit.

Второе место сохранила CVE-2023-1389 (оценка CVSS: 8.8), связанная с маршрутизаторами TP-Link Archer AX21. Уязвимость позволяет выполнять команды на устройстве удалённо и активно используется против домашних пользователей. Даже с учётом выпусков исправлений, устройства продолжают оставаться незакрытыми и уязвимыми — особенно, если речь идёт о домашних маршрутизаторах, используемых сотрудниками компаний при удалённой работе.

Третью строчку заняла CVE-2024-4577 (оценка CVSS: 9.8) — свежая и опасная уязвимость в PHP-CGI на Windows, связанная с обходом фильтрации через баг кодировки символов. В атаках с её использованием фиксируются попытки развернуть майнеры криптовалют, ботнеты и удалённые трояны. Специалисты советуют не просто обновлять PHP, но и по возможности отказываться от использования CGI-режима в пользу более безопасного PHP-FPM.

Не теряет популярности и CVE-2019-9082 (оценка CVSS: 8.8), — уязвимость в ThinkPHP, позволяющая выполнить произвольный код на сервере. Несмотря на возраст, она активно эксплуатируется, что подчёркивает общую проблему: значительная часть атак направлена на уязвимости четырёхлетней и более давности.

Топ-10 уязвимостей за март 2025 г. (F5 Labs)

Отдельного внимания заслуживает обнаруженная в марте атака на облачные сервисы Amazon. В течение нескольких дней фиксировалась активность, нацеленная на получение EC2 Instance Metadata через SSRF. Атаки были краткосрочными, но хорошо спланированными: использовались GET-запросы к адресам вроде /?url= http://169.254.169.254/latest/meta-data/ , а также их модификации с разными параметрами (target, file, uri и др.). Цель — получить доступ к данным EC2, включая IAM-учётные данные и конфигурацию. Все атаки шли с IP-адресов одного автономного системного номера, принадлежащего французской компании, с признаками использования единой инфраструктуры.

Особенность эксплойта заключается в том, что злоумышленник не использует конкретную уязвимость, а обходит защиту через неправильно реализованный функционал веб-приложения. Чтобы защититься от таких атак, AWS рекомендует переходить с IMDSv1 на IMDSv2 — этот протокол требует дополнительный токен в заголовке, что делает SSRF-атаки невозможными.

Анализ тенденций за год показывает устойчивый рост активности по трем направлениям: CVE-2019-9082 постепенно возвращается на радары атакующих, CVE-2024-4577 быстро набирает популярность, а CVE-2022-47945 демонстрирует стабильную активность.

Рекомендации остаются неизменными: необходимо регулярно сканировать инфраструктуру на наличие уязвимостей, своевременно устанавливать обновления и использовать средства обнаружения атак, такие как WAF . Особенно важно следить за трафиком на наличие подозрительных outbound-запросов, которые могут указывать на участие устройства в ботнете или утечку данных.