UNK_CraftyCamel: иранские хакеры пробили защиту критической инфраструктуры ОАЭ

NewsMakerНовый бэкдор Sosano умеет говорить на языке понедельников и лун.

Специалисты Proofpoint обнаружили новую целенаправленную фишинговую кампанию, нацеленную на менее чем 5 организаций в ОАЭ. Атака была направлена против компаний, работающих в сфере авиации и спутниковых коммуникаций, с целью доставки ранее неизвестного бэкдора Sosano, написанного на языке Go.

Proofpoint, обнаружившая активность в конце октября 2024 года, присвоила группировке кодовое название UNK_CraftyCamel. Одной из ключевых особенностей атаки стало использование скомпрометированной учётной записи индийской компании INDIC Electronics, которая находилась в доверительных деловых отношениях с жертвами. Фишинговые письма содержали ссылки на поддельный домен, имитирующий веб-сайт компании («indicelectronics[.]net»), где был размещён ZIP-архив с вредоносными файлами.

Архив содержал три файла: XLS-файл, замаскированный под документ Excel, и два PDF-файла, которые оказались полиглотами . Один из файлов включал HTA-скрипт, а другой — встроенный ZIP-архив. Злоумышленники использовали файлы для обхода систем обнаружения угроз и запуска вредоносного кода.

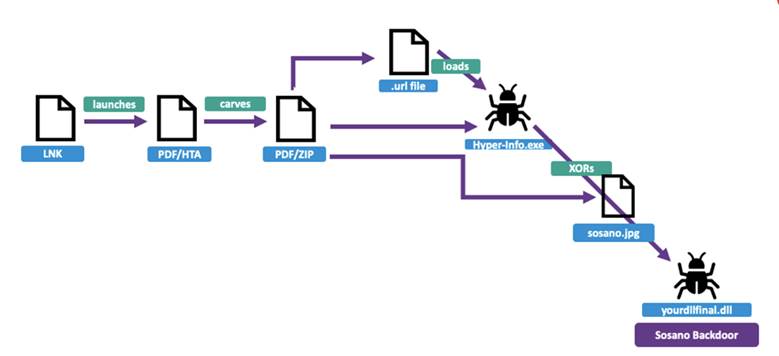

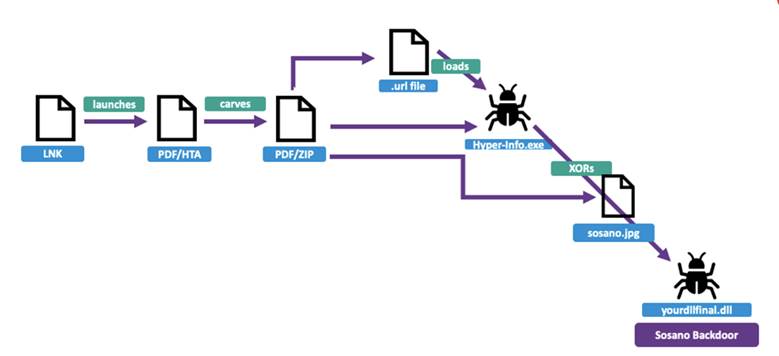

Запуск атаки происходил следующим образом: LNK-файл в архиве активировал командную строку cmd.exe, затем mshta.exe выполнял HTA-скрипт из PDF-файла. Скрипт распаковывал ZIP-архив из второго PDF, который содержал интернет-ярлык, запускающий бинарный файл. В результате происходила загрузка изображений, содержащих зашифрованную (XOR) полезную нагрузку, которая декодировалась строкой «234567890abcdef» и приводила к запуску бэкдора Sosano.

Схема заражения Sosano (Proofpoint)

Функциональность бэкдора Sosano включала взаимодействие с C2-сервером и выполнение команд:

Специалисты Proofpoint подчеркнули, что кампания отличается малым объёмом и высокой избирательностью, а применённые техники сокрытия и компрометация доверенной третьей стороны подчёркивают сложность и уровень подготовки атаки.

Специалисты Proofpoint обнаружили новую целенаправленную фишинговую кампанию, нацеленную на менее чем 5 организаций в ОАЭ. Атака была направлена против компаний, работающих в сфере авиации и спутниковых коммуникаций, с целью доставки ранее неизвестного бэкдора Sosano, написанного на языке Go.

Proofpoint, обнаружившая активность в конце октября 2024 года, присвоила группировке кодовое название UNK_CraftyCamel. Одной из ключевых особенностей атаки стало использование скомпрометированной учётной записи индийской компании INDIC Electronics, которая находилась в доверительных деловых отношениях с жертвами. Фишинговые письма содержали ссылки на поддельный домен, имитирующий веб-сайт компании («indicelectronics[.]net»), где был размещён ZIP-архив с вредоносными файлами.

Архив содержал три файла: XLS-файл, замаскированный под документ Excel, и два PDF-файла, которые оказались полиглотами . Один из файлов включал HTA-скрипт, а другой — встроенный ZIP-архив. Злоумышленники использовали файлы для обхода систем обнаружения угроз и запуска вредоносного кода.

Запуск атаки происходил следующим образом: LNK-файл в архиве активировал командную строку cmd.exe, затем mshta.exe выполнял HTA-скрипт из PDF-файла. Скрипт распаковывал ZIP-архив из второго PDF, который содержал интернет-ярлык, запускающий бинарный файл. В результате происходила загрузка изображений, содержащих зашифрованную (XOR) полезную нагрузку, которая декодировалась строкой «234567890abcdef» и приводила к запуску бэкдора Sosano.

Схема заражения Sosano (Proofpoint)

Функциональность бэкдора Sosano включала взаимодействие с C2-сервером и выполнение команд:

- sosano — получение текущего каталога или его смена,

- yangom — просмотр содержимого каталога,

- monday — загрузка и запуск следующего этапа атаки,

- raian — удаление каталога,

- lunna — выполнение команд в оболочке.

Специалисты Proofpoint подчеркнули, что кампания отличается малым объёмом и высокой избирательностью, а применённые техники сокрытия и компрометация доверенной третьей стороны подчёркивают сложность и уровень подготовки атаки.