Удалите эти APK немедленно: список приложений-двойников в вашем телефоне

NewsMakerВаш смартфон работает на кого-то другого. Добро пожаловать в MaaS‑эпоху.

На фоне растущей популярности Android-смартфонов в развивающихся регионах и всё большей доступности сторонних магазинов приложений, злоумышленники развернули масштабную кампанию , в которой объединили сразу два опасных подхода — кражу учётных данных и кликфрод — для незаметного, но крайне прибыльного вредоносного воздействия.

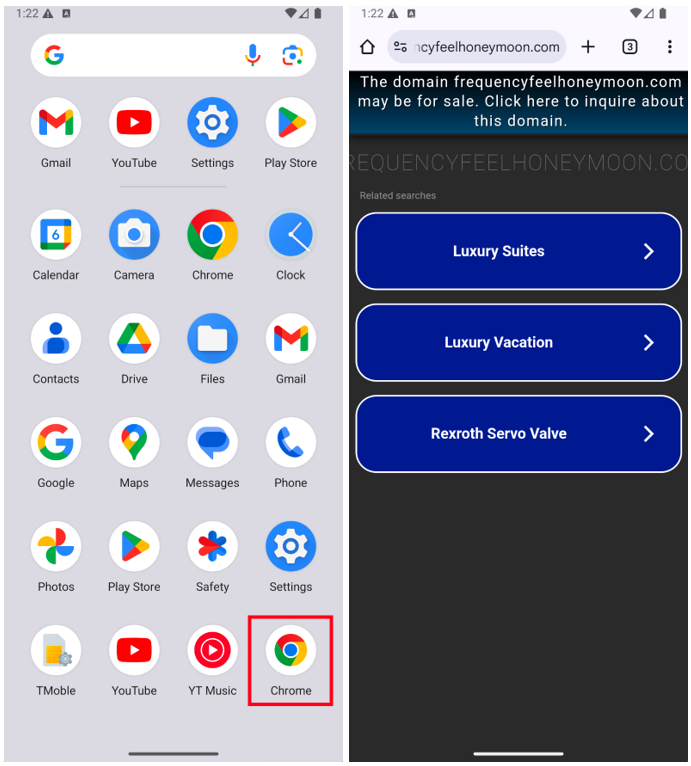

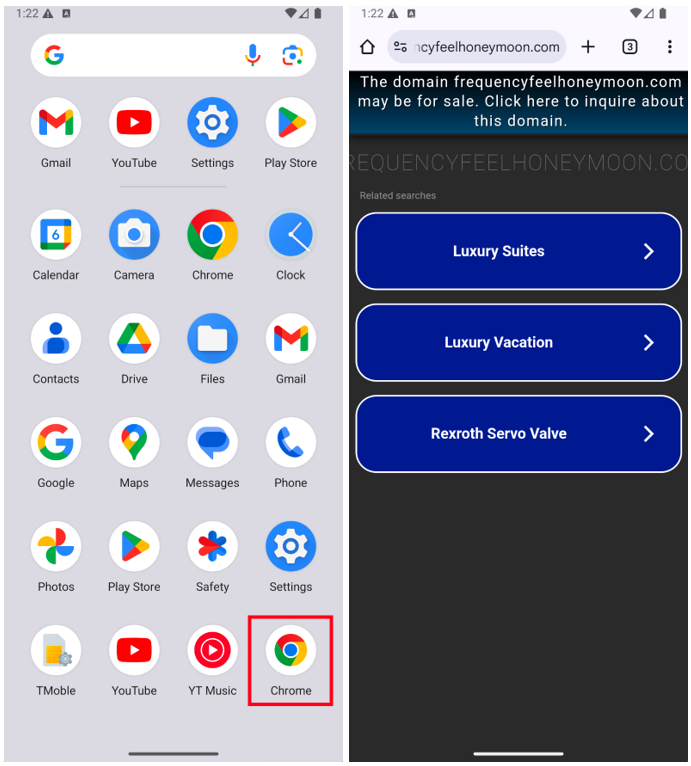

Используя специально созданные APK-файлы, они маскируют вредоносное ПО под легитимные приложения и распространяют их вне официальных каналов, в том числе через фишинговые сообщения и фальшивые промо-страницы популярных брендов.

Сами приложения представлены в виде популярных сервисов, приложений с вознаграждениями, утилит, азартных игр или инструментов от известных компаний, что усиливает доверие пользователей. Установив такое приложение, жертва фактически предоставляет доступ ко множеству системных ресурсов — от геолокации и списков контактов до журналов вызовов и уникальных идентификаторов устройства. Помимо сбора конфиденциальной информации, такие программы запускают скрытые механизмы для подмены трафика и автоматического взаимодействия с рекламными системами, генерируя искусственные клики, просмотры и установки.

В ходе анализа выявлено множество APK-файлов с разной степенью сложности реализации, но имеющих общую архитектуру и принадлежащих к одному вредоносному кластеру. Некоторые образцы сконцентрированы исключительно на генерации поддельных рекламных взаимодействий, практически не выполняя других функций. Другие — нацелены на кражу учётных данных путём имитации интерфейсов банковских или социальных сервисов.

Есть и такие, которые скрытно собирают пользовательские данные, выдавая себя за игры или утилиты. Попадаются даже программы, обещающие награды за простые действия, но при этом злоупотребляющие разрешениями и скрыто передающие информацию на удалённые серверы. Отдельную категорию составляют азартные приложения, прикрывающиеся легальными лазейками и собирающие как финансовые, так и персональные данные.

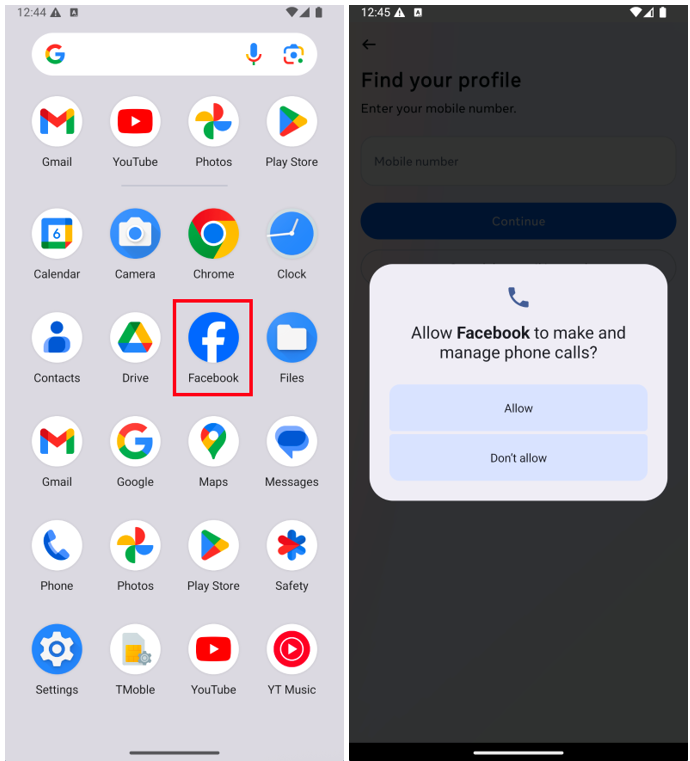

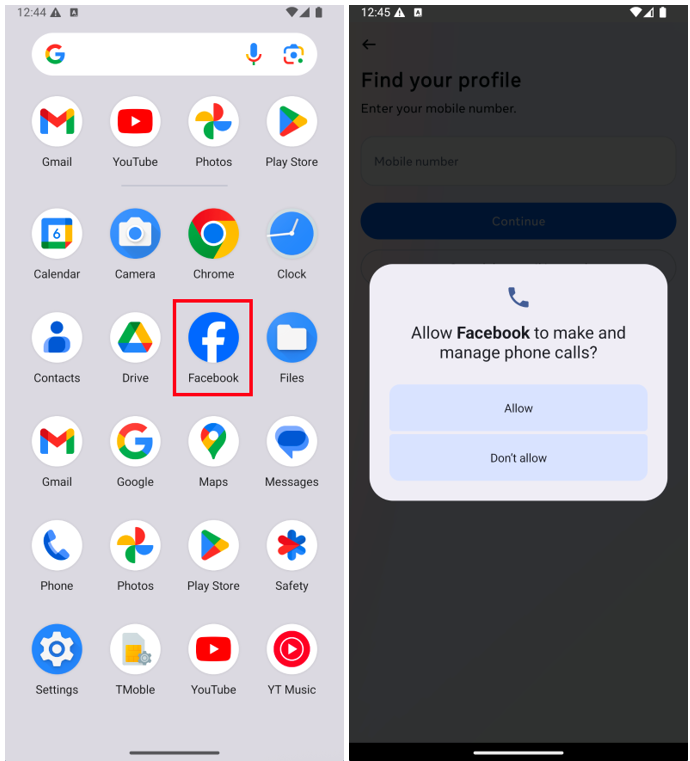

Один из наиболее примечательных случаев связан с поддельным клиентом Facebook*, распространяемым через фальшивые страницы с адресами, имитирующими официальные, и использующим набор разрешений, включая доступ к точному местоположению, под видом системных компонентов.

После установки приложение загружает конфигурации в зашифрованном виде с использованием AES-ECB и подменяет поведение в зависимости от среды исполнения: при запуске на виртуализированных системах или эмуляторах типа Genymotion оно может отложить активацию вредоносной нагрузки или вообще не проявлять активности. В реальной среде приложение устанавливает соединение с управляющими серверами, маскирующимися под службы сбора телеметрии, и передаёт данные о платформе, локали, пользовательских метаданных и других параметрах.

Технический анализ показал использование ApkSignatureKillerEx — инструмента, позволяющего обойти проверку подписи пакетов Android и внедрить вторичные компоненты, такие как скрытый «origin.apk», работающий в фоне. Инфраструктура вредоносной сети организована на базе сегментированных поддоменов с иерархической структурой и адаптивным поведением. Некоторые экземпляры ориентированы на конкретные страны или языки, что говорит о таргетированной стратегии. В коде встречаются элементы на упрощённом китайском языке, серверы развёрнуты на Alibaba Cloud, а архитектура соответствует модели «вредоносного ПО как услуги» ( MaaS ) — с возможностью масштабирования атак и использования краденых данных в будущем.

Согласно отчёту компании Trustwave, кампания сочетает два мощных мотива — финансовую выгоду за счёт рекламного мошенничества и стратегический сбор учётных данных для возможных последующих атак. Это подчёркивает гибридный характер современных угроз: поверхностная активность может быть прикрытием для гораздо более глубокой и долговременной эксплуатации.

Для минимизации рисков специалисты рекомендуют устанавливать приложения исключительно из проверенных источников, быть внимательными к предложениям загрузить APK-файлы из сообщений или рекламных акций, а также внимательно анализировать запрашиваемые разрешения.

На уровне организаций необходимо усилить контроль за цепочкой поставок мобильных приложений, внедрять средства мониторинга поведения установленных программ и уделять внимание обучению пользователей, особенно в регионах с высоким уровнем уязвимости к подобным схемам.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.

На фоне растущей популярности Android-смартфонов в развивающихся регионах и всё большей доступности сторонних магазинов приложений, злоумышленники развернули масштабную кампанию , в которой объединили сразу два опасных подхода — кражу учётных данных и кликфрод — для незаметного, но крайне прибыльного вредоносного воздействия.

Используя специально созданные APK-файлы, они маскируют вредоносное ПО под легитимные приложения и распространяют их вне официальных каналов, в том числе через фишинговые сообщения и фальшивые промо-страницы популярных брендов.

Сами приложения представлены в виде популярных сервисов, приложений с вознаграждениями, утилит, азартных игр или инструментов от известных компаний, что усиливает доверие пользователей. Установив такое приложение, жертва фактически предоставляет доступ ко множеству системных ресурсов — от геолокации и списков контактов до журналов вызовов и уникальных идентификаторов устройства. Помимо сбора конфиденциальной информации, такие программы запускают скрытые механизмы для подмены трафика и автоматического взаимодействия с рекламными системами, генерируя искусственные клики, просмотры и установки.

В ходе анализа выявлено множество APK-файлов с разной степенью сложности реализации, но имеющих общую архитектуру и принадлежащих к одному вредоносному кластеру. Некоторые образцы сконцентрированы исключительно на генерации поддельных рекламных взаимодействий, практически не выполняя других функций. Другие — нацелены на кражу учётных данных путём имитации интерфейсов банковских или социальных сервисов.

Есть и такие, которые скрытно собирают пользовательские данные, выдавая себя за игры или утилиты. Попадаются даже программы, обещающие награды за простые действия, но при этом злоупотребляющие разрешениями и скрыто передающие информацию на удалённые серверы. Отдельную категорию составляют азартные приложения, прикрывающиеся легальными лазейками и собирающие как финансовые, так и персональные данные.

Один из наиболее примечательных случаев связан с поддельным клиентом Facebook*, распространяемым через фальшивые страницы с адресами, имитирующими официальные, и использующим набор разрешений, включая доступ к точному местоположению, под видом системных компонентов.

После установки приложение загружает конфигурации в зашифрованном виде с использованием AES-ECB и подменяет поведение в зависимости от среды исполнения: при запуске на виртуализированных системах или эмуляторах типа Genymotion оно может отложить активацию вредоносной нагрузки или вообще не проявлять активности. В реальной среде приложение устанавливает соединение с управляющими серверами, маскирующимися под службы сбора телеметрии, и передаёт данные о платформе, локали, пользовательских метаданных и других параметрах.

Технический анализ показал использование ApkSignatureKillerEx — инструмента, позволяющего обойти проверку подписи пакетов Android и внедрить вторичные компоненты, такие как скрытый «origin.apk», работающий в фоне. Инфраструктура вредоносной сети организована на базе сегментированных поддоменов с иерархической структурой и адаптивным поведением. Некоторые экземпляры ориентированы на конкретные страны или языки, что говорит о таргетированной стратегии. В коде встречаются элементы на упрощённом китайском языке, серверы развёрнуты на Alibaba Cloud, а архитектура соответствует модели «вредоносного ПО как услуги» ( MaaS ) — с возможностью масштабирования атак и использования краденых данных в будущем.

Согласно отчёту компании Trustwave, кампания сочетает два мощных мотива — финансовую выгоду за счёт рекламного мошенничества и стратегический сбор учётных данных для возможных последующих атак. Это подчёркивает гибридный характер современных угроз: поверхностная активность может быть прикрытием для гораздо более глубокой и долговременной эксплуатации.

Для минимизации рисков специалисты рекомендуют устанавливать приложения исключительно из проверенных источников, быть внимательными к предложениям загрузить APK-файлы из сообщений или рекламных акций, а также внимательно анализировать запрашиваемые разрешения.

На уровне организаций необходимо усилить контроль за цепочкой поставок мобильных приложений, внедрять средства мониторинга поведения установленных программ и уделять внимание обучению пользователей, особенно в регионах с высоким уровнем уязвимости к подобным схемам.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.