«Ваша Medusa перегорела»: RansomedVC устроил шоу из внутренних разборок конкурентов

NewsMakerMedusa не заметила предателя.

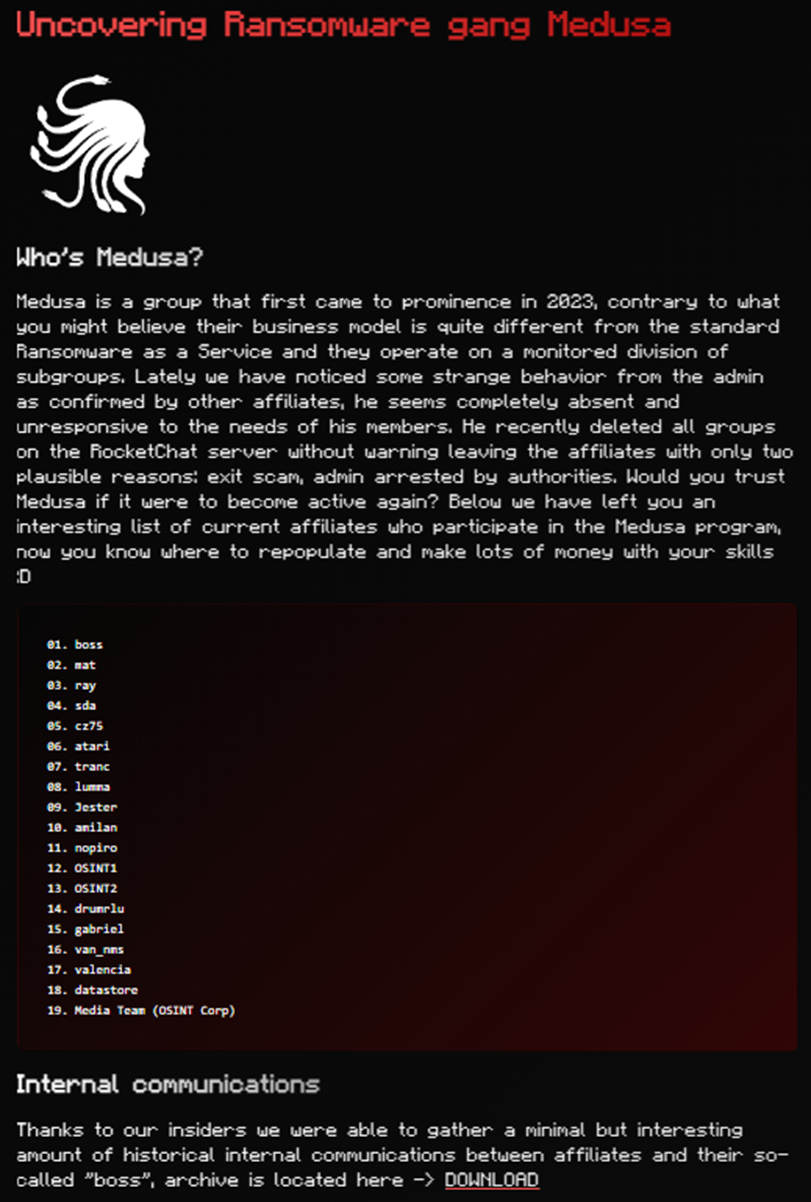

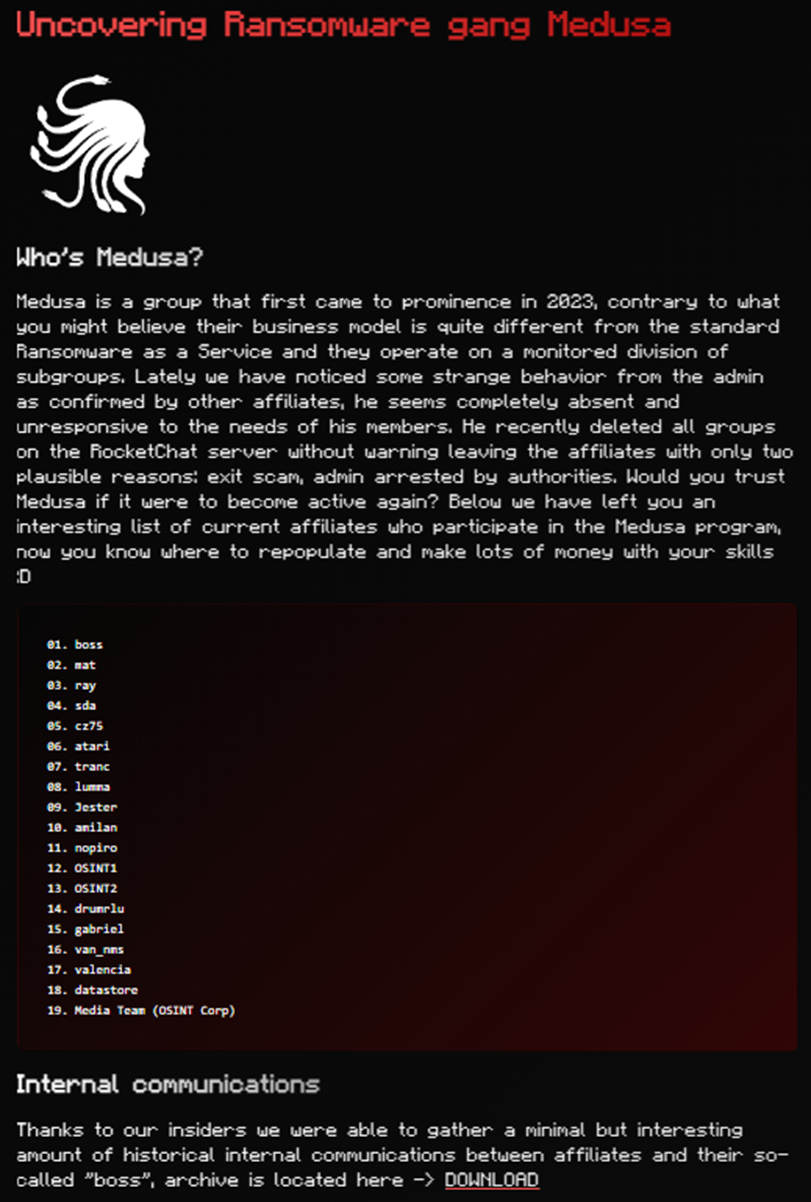

Группа киберпреступников RansomedVC вновь заявила о себе в 2025 году, разместив на своём официальном сайте утечку внутренних переписок хакерской группировки Medusa, одной из наиболее заметных в мире программ-вымогателей . Публикация была приурочена к запуску нового сайта утечек и сопровождалась демонстрацией двух жертв — из США и Бразилии. Это стало первой громкой акцией после возвращения RansomedVC на киберсцену.

Основное внимание RansomedVC уделила обнародованию чатов Medusa, датированных с 11 декабря 2022 года по март 2023-го. Судя по переписке, группировка использовала аккаунт с именем MediaTeam для продвижения своих действий в Telegram и на YouTube.

При получении доступа к системам требовались дампы хэшей, а в качестве облачных хранилищ Medusa предпочитала сервисы put.io с тарифом на 10 ТБ и Mega Pro 2. Информацию о версиях программного обеспечения жертв участники собирали из официальной документации компаний. Для работы с руткитами применялась утилита GMER, а для извлечения паролей — Volatility и инструменты для LSADump. В списке упоминаемых целей фигурировали Green Cloud и StoreOnce.

Объявление об утечке Medusa на сайте RansomedVC

В уязвимых системах использовались конкретные эксплойты, включая CVE-2022–26134 — опасную уязвимость в Atlassian Confluence, связанная с ONGL-инъекцией. Также обсуждалась уязвимость ProxyNotShell , которая затрагивает Outlook Web App, и вопросы обхода антивирусной защиты в Windows Defender .

Среди упомянутых участников Medusa — около 20 аффилированных ников. В числе них выделяется «drumrlu», широко известный на теневых форумах как брокер первоначального доступа. Ранее он поставлял доступ для группировки Thanos. В одном из эпизодов он жалуется на Fortinet Firewall , блокировавший весь трафик, и описывает, как обошёл проблему, установив Anydesk через TOR и настроив прокси для удалённого управления — сессия продлилась один час.

Чат раскрывает и внутренние конфликты: когда один из участников, Ray, попросил скрипт у drumrlu, тот отказался, опасаясь «сжечь» метод, но при этом выразил поддержку. Характерен и языковой след: участник Jester постоянно писал по-русски. Atari проявлял интерес к обходу Windows Defender, а nopiro подтверждённо применял упомянутую уязвимость Confluence. Участник datastore предположительно ранее состоял в Makop — ещё одной известной вымогательской группировке .

Явный лидер Medusa, скрывающийся под ником boss, предлагал рассылать сообщения о взломе всем сотрудникам компаний и журналистам — так группа надеялась привлечь внимание общественности. Обсуждалось и обучение на YouTube — видеоролики по отключению защит Windows пользовались спросом.

Публикация чатов совпала по дате с созданием новой версии сайта утечек RansomedVC — 8 июля 2025 года. Это говорит о том, что утечка готовилась заранее и должна была усилить интерес к группе, проверив реакцию на первых двух жертв. Тем самым RansomedVC стремится заявить о себе как о серьёзном игроке в экосистеме вымогателей , одновременно стараясь подорвать репутацию конкурентов.

Особый интерес вызвала переписка, в которой Ray делится скриптом, нацеленным на активацию Safe Mode (безопасного режима) в Windows для отключения защитных механизмов. Скрипт создаёт службу, регистрирует её в реестре и переводит систему в безопасный режим с последующей перезагрузкой. Однако допущенные ошибки в синтаксисе и предположения о работе сети в Safe Mode обернулись для хакеров провалом: сеть в этом режиме по умолчанию не работает, и без дополнительных ухищрений удалённый доступ теряется. Более того, часть параметров была прописана некорректно, что делало запуск сервиса нестабильным.

По содержанию чатов видно, что Medusa уделяет внимание продуктам Fortinet : и в переписке, и в событиях 2024 года упоминаются попытки эксплуатации SQL-инъекций в этих системах. Вся активность указывает на ориентацию на США — именно эта страна упоминается чаще всего в целях.

RansomedVC подчёркивает, что получил доступ к этим данным благодаря «инсайдерам». Учитывая временные рамки переписки и возвращение самой группы, нельзя исключать, что один из участников RansomedVC в прошлом сотрудничал с Medusa. Это также может означать внутренний конфликт или попытку дестабилизировать конкурента через преднамеренную утечку.

Сама структура киберпреступного мира становится всё более агрессивной и конкурентной: группы борются за аффилированных партнёров, максимизацию жертв, персонифицированную поддержку при переговорах, ребрендинг, борьбу за репутацию и информпространство. Утечка переписки Medusa становится частью этой борьбы, а RansomedVC с её помощью возвращается в игру.

Группа киберпреступников RansomedVC вновь заявила о себе в 2025 году, разместив на своём официальном сайте утечку внутренних переписок хакерской группировки Medusa, одной из наиболее заметных в мире программ-вымогателей . Публикация была приурочена к запуску нового сайта утечек и сопровождалась демонстрацией двух жертв — из США и Бразилии. Это стало первой громкой акцией после возвращения RansomedVC на киберсцену.

Основное внимание RansomedVC уделила обнародованию чатов Medusa, датированных с 11 декабря 2022 года по март 2023-го. Судя по переписке, группировка использовала аккаунт с именем MediaTeam для продвижения своих действий в Telegram и на YouTube.

При получении доступа к системам требовались дампы хэшей, а в качестве облачных хранилищ Medusa предпочитала сервисы put.io с тарифом на 10 ТБ и Mega Pro 2. Информацию о версиях программного обеспечения жертв участники собирали из официальной документации компаний. Для работы с руткитами применялась утилита GMER, а для извлечения паролей — Volatility и инструменты для LSADump. В списке упоминаемых целей фигурировали Green Cloud и StoreOnce.

Объявление об утечке Medusa на сайте RansomedVC

В уязвимых системах использовались конкретные эксплойты, включая CVE-2022–26134 — опасную уязвимость в Atlassian Confluence, связанная с ONGL-инъекцией. Также обсуждалась уязвимость ProxyNotShell , которая затрагивает Outlook Web App, и вопросы обхода антивирусной защиты в Windows Defender .

Среди упомянутых участников Medusa — около 20 аффилированных ников. В числе них выделяется «drumrlu», широко известный на теневых форумах как брокер первоначального доступа. Ранее он поставлял доступ для группировки Thanos. В одном из эпизодов он жалуется на Fortinet Firewall , блокировавший весь трафик, и описывает, как обошёл проблему, установив Anydesk через TOR и настроив прокси для удалённого управления — сессия продлилась один час.

Чат раскрывает и внутренние конфликты: когда один из участников, Ray, попросил скрипт у drumrlu, тот отказался, опасаясь «сжечь» метод, но при этом выразил поддержку. Характерен и языковой след: участник Jester постоянно писал по-русски. Atari проявлял интерес к обходу Windows Defender, а nopiro подтверждённо применял упомянутую уязвимость Confluence. Участник datastore предположительно ранее состоял в Makop — ещё одной известной вымогательской группировке .

Явный лидер Medusa, скрывающийся под ником boss, предлагал рассылать сообщения о взломе всем сотрудникам компаний и журналистам — так группа надеялась привлечь внимание общественности. Обсуждалось и обучение на YouTube — видеоролики по отключению защит Windows пользовались спросом.

Публикация чатов совпала по дате с созданием новой версии сайта утечек RansomedVC — 8 июля 2025 года. Это говорит о том, что утечка готовилась заранее и должна была усилить интерес к группе, проверив реакцию на первых двух жертв. Тем самым RansomedVC стремится заявить о себе как о серьёзном игроке в экосистеме вымогателей , одновременно стараясь подорвать репутацию конкурентов.

Особый интерес вызвала переписка, в которой Ray делится скриптом, нацеленным на активацию Safe Mode (безопасного режима) в Windows для отключения защитных механизмов. Скрипт создаёт службу, регистрирует её в реестре и переводит систему в безопасный режим с последующей перезагрузкой. Однако допущенные ошибки в синтаксисе и предположения о работе сети в Safe Mode обернулись для хакеров провалом: сеть в этом режиме по умолчанию не работает, и без дополнительных ухищрений удалённый доступ теряется. Более того, часть параметров была прописана некорректно, что делало запуск сервиса нестабильным.

По содержанию чатов видно, что Medusa уделяет внимание продуктам Fortinet : и в переписке, и в событиях 2024 года упоминаются попытки эксплуатации SQL-инъекций в этих системах. Вся активность указывает на ориентацию на США — именно эта страна упоминается чаще всего в целях.

RansomedVC подчёркивает, что получил доступ к этим данным благодаря «инсайдерам». Учитывая временные рамки переписки и возвращение самой группы, нельзя исключать, что один из участников RansomedVC в прошлом сотрудничал с Medusa. Это также может означать внутренний конфликт или попытку дестабилизировать конкурента через преднамеренную утечку.

Сама структура киберпреступного мира становится всё более агрессивной и конкурентной: группы борются за аффилированных партнёров, максимизацию жертв, персонифицированную поддержку при переговорах, ребрендинг, борьбу за репутацию и информпространство. Утечка переписки Medusa становится частью этой борьбы, а RansomedVC с её помощью возвращается в игру.