Воронежский авиазавод едва не взломали через обычный Excel-файл

NewsMakerХакеры тщательно замаскировали вирус под транспортную накладную. Никто ничего не заподозрил.

Специалисты SEQRITE Labs обнаружили масштабную кибершпионскую операцию под названием CargoTalon, направленную против сотрудников Воронежского акционерного самолётостроительного общества (ВАСО) — одного из ключевых предприятий российской авиационной промышленности. Кампания использует методы адресного фишинга , маскируясь под логистические документы, жизненно важные для функционирования транспортных цепочек внутри страны.

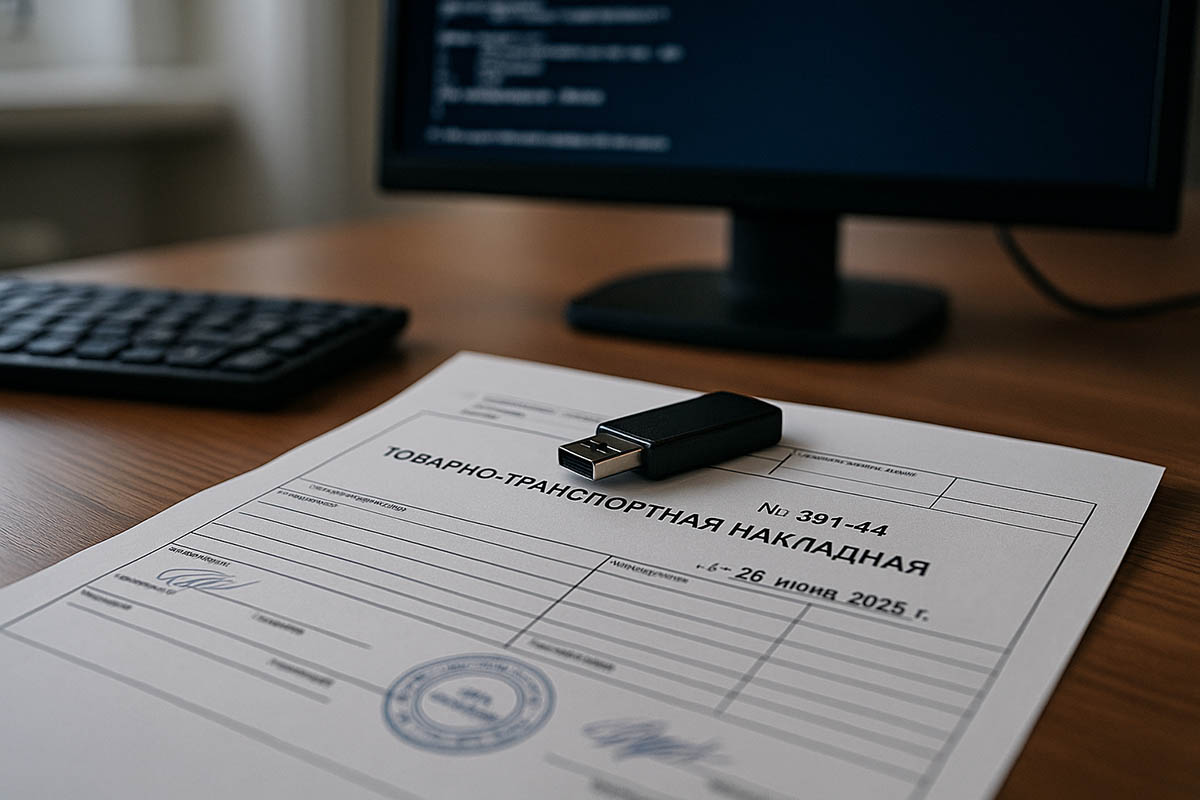

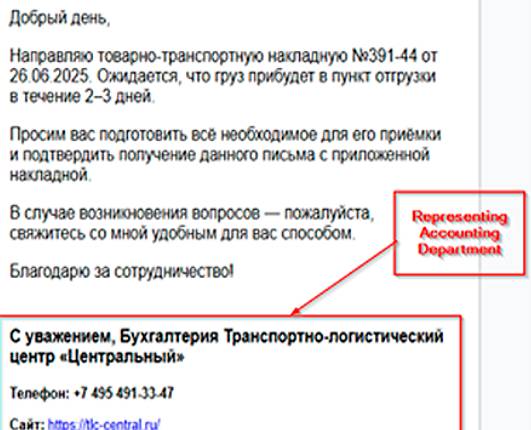

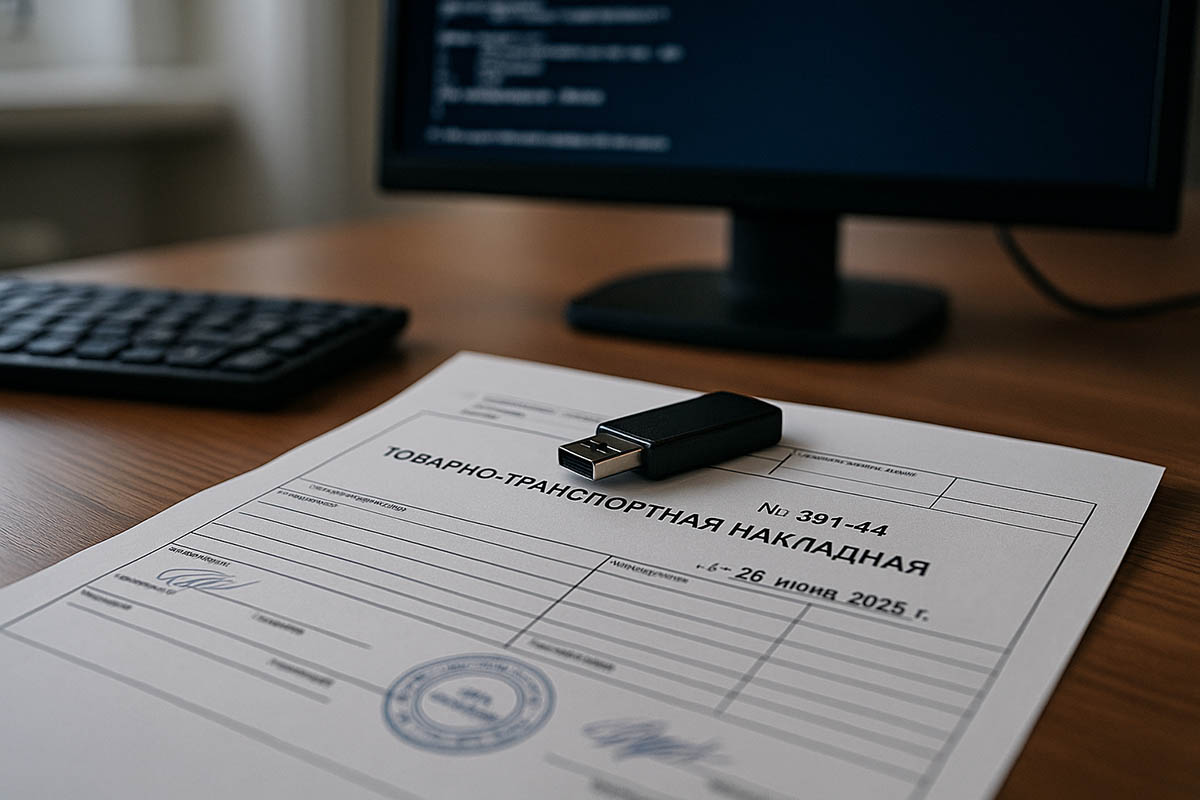

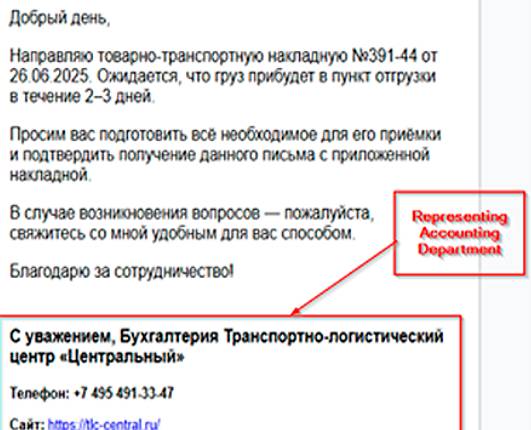

Расследование началось после того, как 27 июня в сервисе VirusTotal появилось подозрительное письмо, оформленное как официальная корреспонденция от несуществующего Транспортно-логистического центра. Вложения имитировали типовые формы товарно-транспортной накладной (ТТН), что сразу вызывало доверие у работников, привыкших к таким документам.

В письме содержалось вложение с именем «backup-message-10.2.2.20_9045-800282.eml» и призывом подготовиться к получению груза. Вместо обычного ZIP-архива в теле письма скрывался исполняемый файл формата DLL, замаскированный под архив с названием «Транспортная_накладная_ТТН_№391-44_от_26.06.2025.zip». Также прилагался ярлык (LNK-файл) с аналогичным названием, который служил для запуска вредоносной цепочки.

Сценарий заражения был устроен с высокой степенью изощрённости. LNK-файл активировал PowerShell-скрипт, который начинал сканировать пользовательские директории %USERPROFILE% и %TEMP% в поисках внедрённого импланта. В процессе выполнения он извлекал встроенный документ Excel размером 59 904 байта, начиная с определённой позиции в DLL, и сохранял его под видом реального файла с расширением.xls.

Таким образом, на экране открывался якобы подлинный документ, содержащий данные о приёмке контейнеров, кодах повреждений вроде «Трещина» или «Сквозная коррозия», а также схемах — всё в полном соответствии с российскими нормативами. Документ тщательно имитировал отчёт от компании «Облтранстерминал».

За фасадом логистических документов скрывался вредоносный модуль под названием EAGLET — DLL-имплант, написанный на C++, специализирующийся на сборе информации и управлении заражёнными машинами. При запуске он генерировал уникальный идентификатор GUID, собирал имя устройства, хостнейм и сведения о домене. Для сохранения устойчивости в системе создавалась папка C:/ProgramData/MicrosoftAppStore/.

Дальнейшая активность разворачивалась в фоне. Имплант запускал отдельные потоки, устанавливающие соединение с сервером команд и управления (C2) через стандартные Windows API, такие как WinHttpOpen и WinHttpConnect. Для маскировки использовался фиктивный User-Agent «MicrosoftAppStore/2001.0», а связь велась с IP-адресом 185.225.17.104 по 80-му порту.

Все команды запрашивались методом GET с параметрами, включающими GUID и доменные данные жертвы. Полученные инструкции позволяли запускать команды командной строки, загружать дополнительные файлы и отсылать результат обратно через POST-запросы, где данные кодировались в base64.

Проверка инфраструктуры показала, что управляющий сервер размещён в Румынии и входит в автономную систему ASN 39798, зарегистрированную за хостинг-провайдером MivoCloud SRL. Анализ пассивного DNS выявил повторное использование доменов, ранее связанных с группой TA505, хотя прямых доказательств их участия в кампании нет.

Однако сходство с деятельностью группировки Head Mare, отслеживаемой другими компаниями, прослеживается явно. Имплант EAGLET обладает теми же функциями, что и ранее замеченный PhantomDL — запуск команд, загрузка и отправка файлов. Кроме того, наблюдается совпадение в схемах наименования файлов и характере прикрывающих документов, например «Contract_RN83_Changes» и «Contract_kh02_523».

Среди обнаруженных ранее примеров схожей тактики — атаки на российские военные структуры через документы с названием «Договор_РН83_изменения.zip». Эти файлы подключались к другому C2-серверу с IP 188.127.254.44 под управлением ASN 56694.

По совокупности признаков SEQRITE Labs считает, что за операцией CargoTalon стоит группировка UNG0901, которая разделяет ресурсы и инструментарий с Head Mare. Вредоносное ПО классифицировано продуктами SEQRITE как «trojan.49644.SL».

Характерной особенностью атаки стало активное использование легитимных системных инструментов Windows ( LOLBins ), встраивание правдоподобных отвлекающих файлов и модульный подход к управлению заражением. Всё это указывает на высокий уровень подготовки и нацеленность на длительное присутствие в критически важной инфраструктуре.

Специалисты SEQRITE Labs обнаружили масштабную кибершпионскую операцию под названием CargoTalon, направленную против сотрудников Воронежского акционерного самолётостроительного общества (ВАСО) — одного из ключевых предприятий российской авиационной промышленности. Кампания использует методы адресного фишинга , маскируясь под логистические документы, жизненно важные для функционирования транспортных цепочек внутри страны.

Расследование началось после того, как 27 июня в сервисе VirusTotal появилось подозрительное письмо, оформленное как официальная корреспонденция от несуществующего Транспортно-логистического центра. Вложения имитировали типовые формы товарно-транспортной накладной (ТТН), что сразу вызывало доверие у работников, привыкших к таким документам.

В письме содержалось вложение с именем «backup-message-10.2.2.20_9045-800282.eml» и призывом подготовиться к получению груза. Вместо обычного ZIP-архива в теле письма скрывался исполняемый файл формата DLL, замаскированный под архив с названием «Транспортная_накладная_ТТН_№391-44_от_26.06.2025.zip». Также прилагался ярлык (LNK-файл) с аналогичным названием, который служил для запуска вредоносной цепочки.

Сценарий заражения был устроен с высокой степенью изощрённости. LNK-файл активировал PowerShell-скрипт, который начинал сканировать пользовательские директории %USERPROFILE% и %TEMP% в поисках внедрённого импланта. В процессе выполнения он извлекал встроенный документ Excel размером 59 904 байта, начиная с определённой позиции в DLL, и сохранял его под видом реального файла с расширением.xls.

Таким образом, на экране открывался якобы подлинный документ, содержащий данные о приёмке контейнеров, кодах повреждений вроде «Трещина» или «Сквозная коррозия», а также схемах — всё в полном соответствии с российскими нормативами. Документ тщательно имитировал отчёт от компании «Облтранстерминал».

За фасадом логистических документов скрывался вредоносный модуль под названием EAGLET — DLL-имплант, написанный на C++, специализирующийся на сборе информации и управлении заражёнными машинами. При запуске он генерировал уникальный идентификатор GUID, собирал имя устройства, хостнейм и сведения о домене. Для сохранения устойчивости в системе создавалась папка C:/ProgramData/MicrosoftAppStore/.

Дальнейшая активность разворачивалась в фоне. Имплант запускал отдельные потоки, устанавливающие соединение с сервером команд и управления (C2) через стандартные Windows API, такие как WinHttpOpen и WinHttpConnect. Для маскировки использовался фиктивный User-Agent «MicrosoftAppStore/2001.0», а связь велась с IP-адресом 185.225.17.104 по 80-му порту.

Все команды запрашивались методом GET с параметрами, включающими GUID и доменные данные жертвы. Полученные инструкции позволяли запускать команды командной строки, загружать дополнительные файлы и отсылать результат обратно через POST-запросы, где данные кодировались в base64.

Проверка инфраструктуры показала, что управляющий сервер размещён в Румынии и входит в автономную систему ASN 39798, зарегистрированную за хостинг-провайдером MivoCloud SRL. Анализ пассивного DNS выявил повторное использование доменов, ранее связанных с группой TA505, хотя прямых доказательств их участия в кампании нет.

Однако сходство с деятельностью группировки Head Mare, отслеживаемой другими компаниями, прослеживается явно. Имплант EAGLET обладает теми же функциями, что и ранее замеченный PhantomDL — запуск команд, загрузка и отправка файлов. Кроме того, наблюдается совпадение в схемах наименования файлов и характере прикрывающих документов, например «Contract_RN83_Changes» и «Contract_kh02_523».

Среди обнаруженных ранее примеров схожей тактики — атаки на российские военные структуры через документы с названием «Договор_РН83_изменения.zip». Эти файлы подключались к другому C2-серверу с IP 188.127.254.44 под управлением ASN 56694.

По совокупности признаков SEQRITE Labs считает, что за операцией CargoTalon стоит группировка UNG0901, которая разделяет ресурсы и инструментарий с Head Mare. Вредоносное ПО классифицировано продуктами SEQRITE как «trojan.49644.SL».

Характерной особенностью атаки стало активное использование легитимных системных инструментов Windows ( LOLBins ), встраивание правдоподобных отвлекающих файлов и модульный подход к управлению заражением. Всё это указывает на высокий уровень подготовки и нацеленность на длительное присутствие в критически важной инфраструктуре.