WARMCOOKIE: кликнул на вакансию – получай вирус

NewsMakerДавно не можете найти работу? В этом виноваты киберпреступники!

Исследователи кибербезопасности из компании Elastic Security Labs раскрыли подробности действующей фишинговой кампании, использующей тематику трудоустройства для распространения вредоносного ПО под названием WARMCOOKIE.

«Каждый образец WARMCOOKIE скомпилирован с жёстко закодированным IP-адресом и RC4-ключом», — сообщает Дэниел Степаник, аналитик Elastic Security Labs. Это вредоносное ПО способно сканировать заражённые машины, делать скриншоты и загружать другие вредоносные программы.

С конца апреля и по сей день эксперты наблюдают масштабную вредоносную операцию, в которой используются электронные письма от имени крупных рекрутинговых компаний, таких как Hays, Michael Page и PageGroup. Деятельность злоумышленников исследователи отслеживают под идентификатором REF6127.

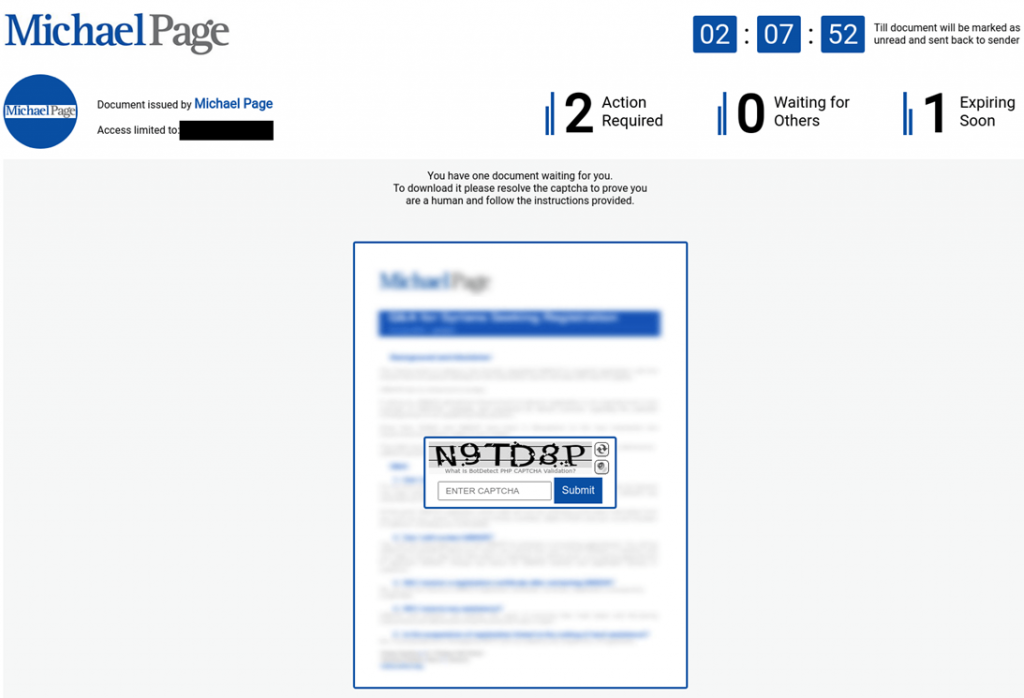

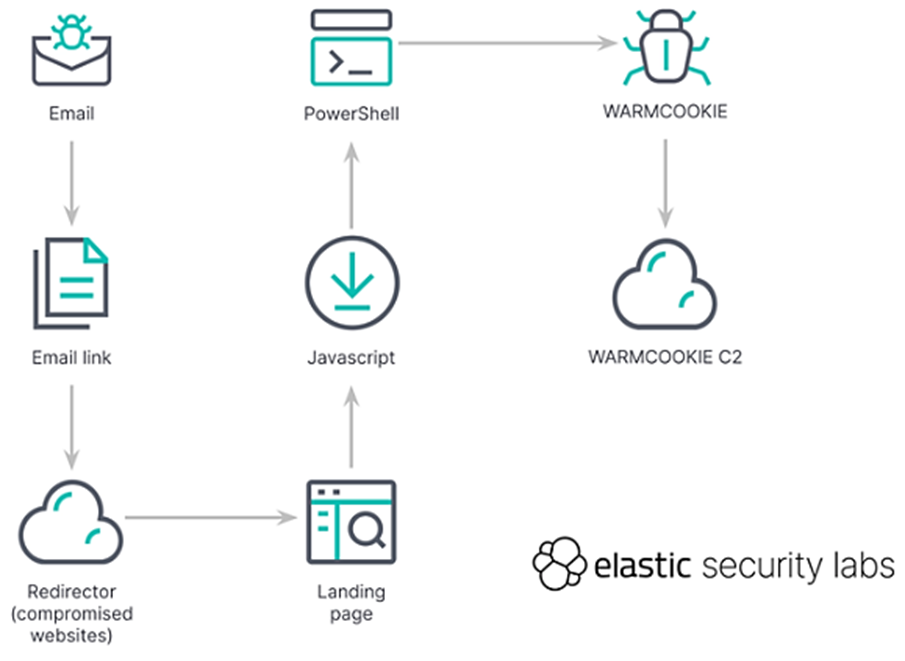

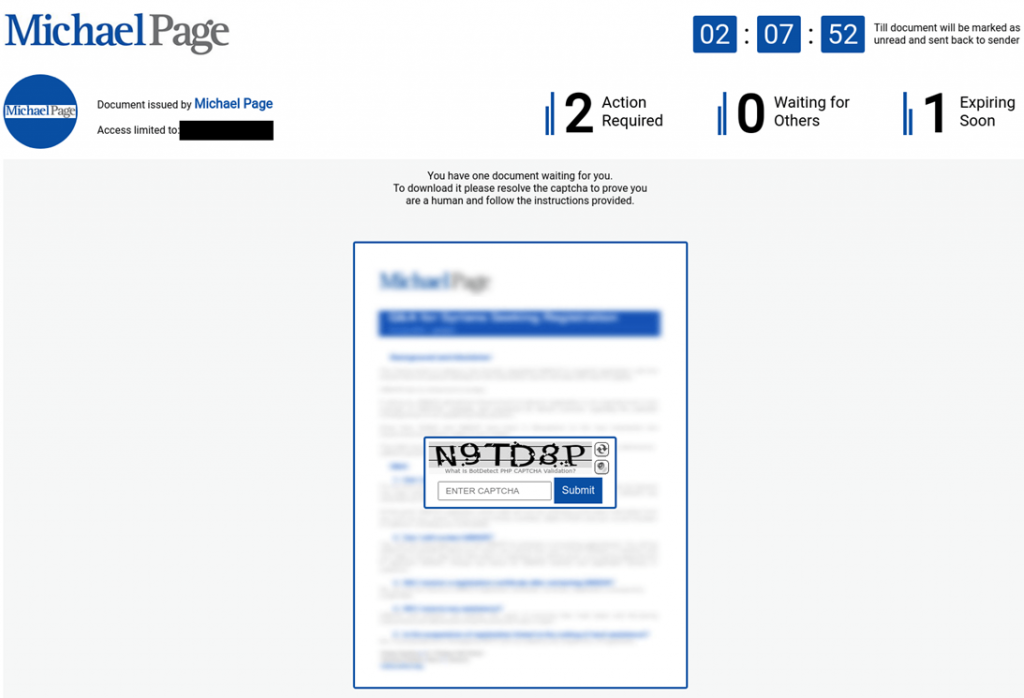

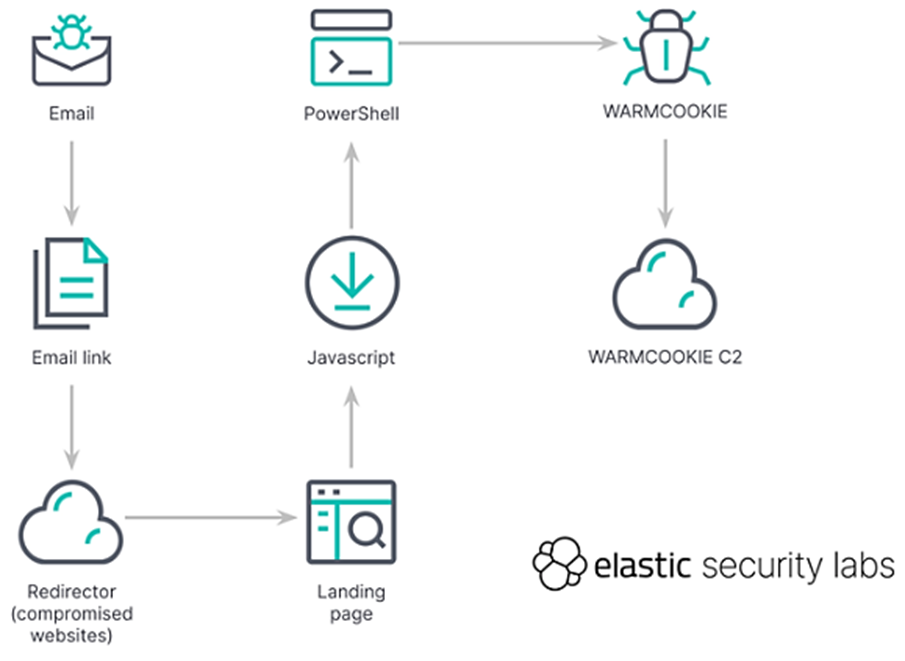

Атака начинается с предложения потенциальному кандидату перейти по ссылке в письме для ознакомления с подходящей вакансией. После перехода необходимо решить капчу, чтобы загрузить желаемый документ. По итогу, на компьютер жертвы загружается JavaScript-файл с именем «Update_23_04_2024_5689382.js».

«Этот скрытый скрипт запускает PowerShell, который инициирует загрузку WARMCOOKIE», — поясняют в Elastic. Для загрузки вредоноса PowerShell-скрипт использует Фоновую интеллектуальную службу передачи Windows ( BITS ).

Ключевым элементом зловредной кампании является использование скомпрометированной инфраструктуры для хостинга начального фишингового URL, который перенаправляет жертв на нужную страницу.

WARMCOOKIE, являясь DLL-библиотекой Windows, проходит двухэтапный процесс для установки постоянства в системе через запланированную задачу и запуска основных функций, предварительно выполняя антианализ для обхода обнаружения.

Схема атаки WARMCOOKIE

Бэкдор предназначен для сбора обширной информации о заражённом хосте. Он поддерживает команды для чтения и записи файлов, выполнения команд через CMD, получения списка установленных приложений и создания скриншотов.

«WARMCOOKIE — это недавно обнаруженное вредоносное ПО, набирающее популярность и используемое в различных вредоносных кампаниях по всему миру», — заявляют в Elastic.

Тематика поиска работы и найма часто становится предлогом для распространение хакерами вредоносного ПО. Так, буквально вчера мы рассказывали о вредоносной кампании «More_eggs», в рамках которой злоумышленники нацелились на рекрутеров.

Прямая обязанность рекрутеров — поиск подходящих кандидатов и приглашение их на собеседование. Однако в рамках своей обычной трудовой деятельности один из таких специалистов вполне может запустить хитроумного хакера в корпоративную сеть, причём даже и не понять, что сделал это.

Именно поэтому повышение ИБ-осведомлённости всех сотрудников, а также использование передовых защитных систем — залог высокого уровня кибербезопасности любого предприятия.

Исследователи кибербезопасности из компании Elastic Security Labs раскрыли подробности действующей фишинговой кампании, использующей тематику трудоустройства для распространения вредоносного ПО под названием WARMCOOKIE.

«Каждый образец WARMCOOKIE скомпилирован с жёстко закодированным IP-адресом и RC4-ключом», — сообщает Дэниел Степаник, аналитик Elastic Security Labs. Это вредоносное ПО способно сканировать заражённые машины, делать скриншоты и загружать другие вредоносные программы.

С конца апреля и по сей день эксперты наблюдают масштабную вредоносную операцию, в которой используются электронные письма от имени крупных рекрутинговых компаний, таких как Hays, Michael Page и PageGroup. Деятельность злоумышленников исследователи отслеживают под идентификатором REF6127.

Атака начинается с предложения потенциальному кандидату перейти по ссылке в письме для ознакомления с подходящей вакансией. После перехода необходимо решить капчу, чтобы загрузить желаемый документ. По итогу, на компьютер жертвы загружается JavaScript-файл с именем «Update_23_04_2024_5689382.js».

«Этот скрытый скрипт запускает PowerShell, который инициирует загрузку WARMCOOKIE», — поясняют в Elastic. Для загрузки вредоноса PowerShell-скрипт использует Фоновую интеллектуальную службу передачи Windows ( BITS ).

Ключевым элементом зловредной кампании является использование скомпрометированной инфраструктуры для хостинга начального фишингового URL, который перенаправляет жертв на нужную страницу.

WARMCOOKIE, являясь DLL-библиотекой Windows, проходит двухэтапный процесс для установки постоянства в системе через запланированную задачу и запуска основных функций, предварительно выполняя антианализ для обхода обнаружения.

Схема атаки WARMCOOKIE

Бэкдор предназначен для сбора обширной информации о заражённом хосте. Он поддерживает команды для чтения и записи файлов, выполнения команд через CMD, получения списка установленных приложений и создания скриншотов.

«WARMCOOKIE — это недавно обнаруженное вредоносное ПО, набирающее популярность и используемое в различных вредоносных кампаниях по всему миру», — заявляют в Elastic.

Тематика поиска работы и найма часто становится предлогом для распространение хакерами вредоносного ПО. Так, буквально вчера мы рассказывали о вредоносной кампании «More_eggs», в рамках которой злоумышленники нацелились на рекрутеров.

Прямая обязанность рекрутеров — поиск подходящих кандидатов и приглашение их на собеседование. Однако в рамках своей обычной трудовой деятельности один из таких специалистов вполне может запустить хитроумного хакера в корпоративную сеть, причём даже и не понять, что сделал это.

Именно поэтому повышение ИБ-осведомлённости всех сотрудников, а также использование передовых защитных систем — залог высокого уровня кибербезопасности любого предприятия.