Windows Recall - шпионское ПО? Скриншоты пользователей хранятся в открытом доступе

NewsMakerХакер показал, как можно легко извлечь сохраненные данные.

Незадолго до официального запуска Windows Recall на новых ПК с Copilot+ , исследователи безопасности продемонстрировали, что превью-версии инструмента сохраняют скриншоты в незашифрованной базе данных.

Этичный хакер Алекс Хагенах выпустил инструмент под названием TotalRecall, демонстрирующий, как легко извлечь все данные из этой базы. Хагенах отмечает, что в базе вся информация хранится в виде обычного текста. Хагенах разместил инструмент на GitHub, чтобы показать его возможности и подтолкнуть Microsoft к изменениям перед запуском Recall.

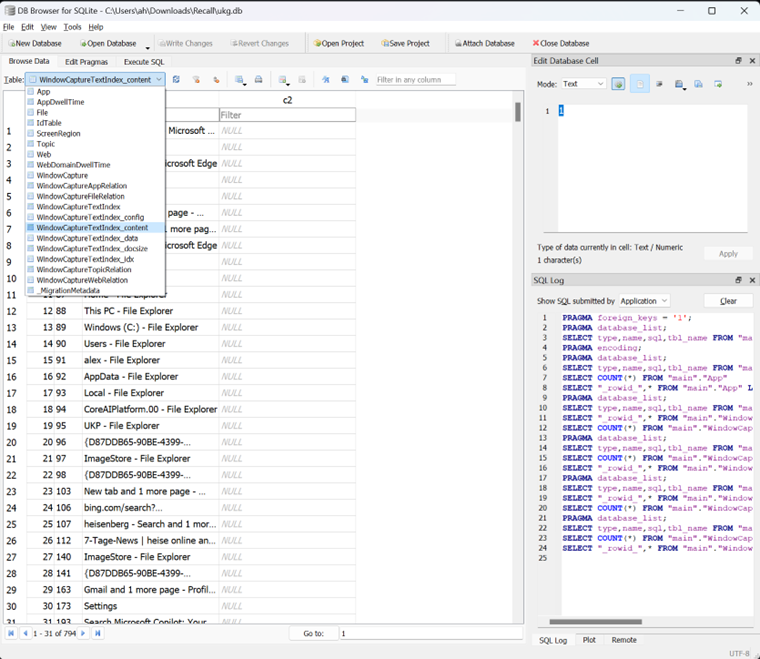

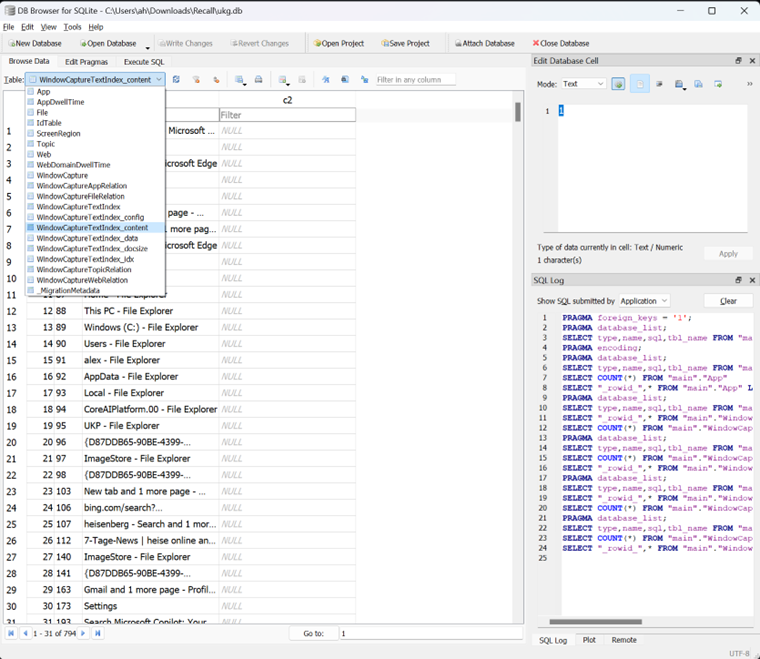

База данных Recall

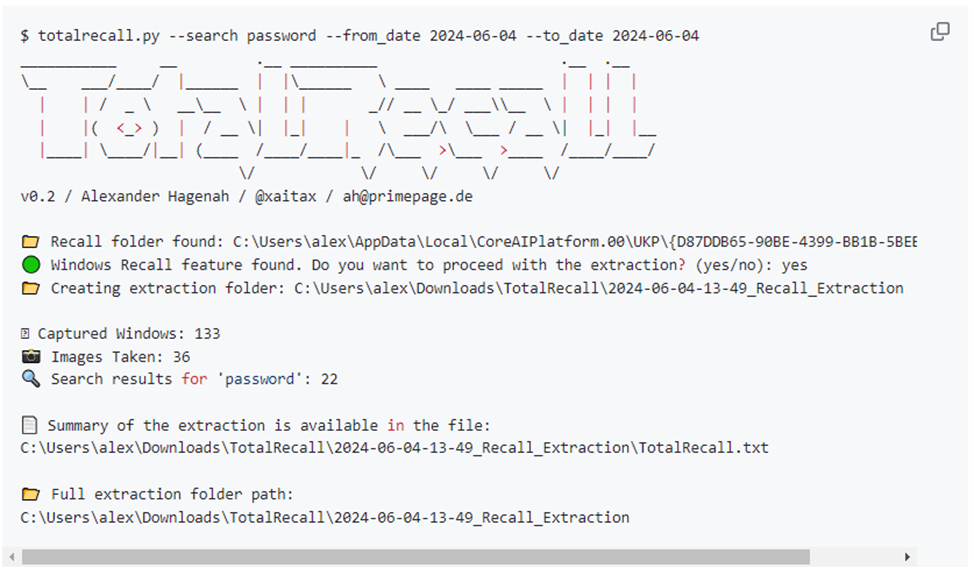

Хагенах объясняет, что TotalRecall автоматически находит базу данных Recall на ноутбуке и копирует её, анализируя все данные. Система может установить диапазон дат для извлечения данных, например, за конкретную неделю или день. Извлечение одного дня скриншотов из базы данных Recall заняло у Хагенаха не более 2 секунд.

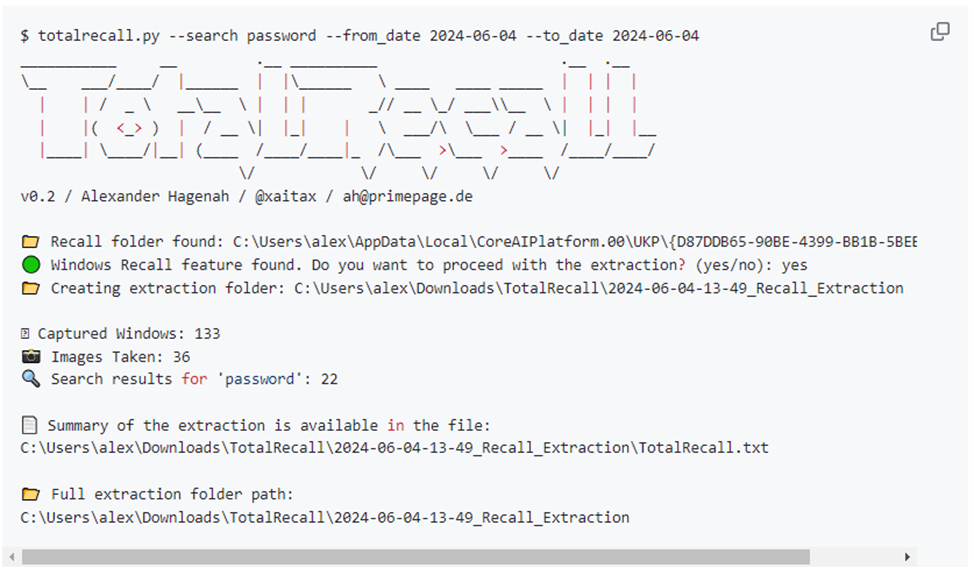

Пример вывода TotalRecall

Среди данных, которые сохраняет база, есть скриншоты всего, что отображается на рабочем столе, включая сообщения в мессенджерах Signal и WhatsApp, которые остаются даже при включенной функции исчезающих сообщений. Стоит отметить, что скриншоты создаются каждые несколько секунд. Записываются также посещённые веб-сайты и весь отображаемый текст.

По словам Хагенаха, злоумышленник может получить огромный объём информации о своей жертве, включая электронные письма, личные разговоры и любые чувствительные данные, зафиксированные Recall. Главная база данных Recall хранится в системной директории ноутбука, и для доступа к ней требуются права администратора. Однако атаки с повышением привилегий теоретически позволяют злоумышленнику получить удалённый доступ к устройству.

Хагенах предупреждает, что в случае корпоративной политики BYOD (Bring Your Own Device) существует риск того, что сотрудники могут унести огромные объёмы корпоративных данных, сохранённых на их рабочих ноутбуках. Это особенно опасно, если сотрудники уходят из компании на плохих условиях.

Работа Хагенаха основывается на исследованиях Кевина Бомонта, который подробно описал объём информации, сохраняемой Recall, и лёгкость её извлечения. Бомонт также создал веб-сайт, где можно загрузить базу данных Recall и мгновенно её просмотреть. Однако он пока не выпустил сайт в открытый доступ, чтобы дать Microsoft время на возможные изменения системы.

С момента анонса Recall в середине мая исследователи неоднократно сравнивали его со шпионским ПО, которое может отслеживать каждое действие на устройстве. Британские регуляторы даже обратились к представителям компании за дополнительной информацией. В соцсетях также обсуждают риск конфискации личных устройств при пересечении границы или аресте, возможность их утери или кражи.

Recall остаётся в стадии «предварительной» функции и, по словам Microsoft, может измениться до официального запуска. Бомонт в своих исследованиях утверждает, что компания «должна отозвать Recall и переработать его, чтобы сделать функцию достойной и выпустить её позже».

Незадолго до официального запуска Windows Recall на новых ПК с Copilot+ , исследователи безопасности продемонстрировали, что превью-версии инструмента сохраняют скриншоты в незашифрованной базе данных.

Этичный хакер Алекс Хагенах выпустил инструмент под названием TotalRecall, демонстрирующий, как легко извлечь все данные из этой базы. Хагенах отмечает, что в базе вся информация хранится в виде обычного текста. Хагенах разместил инструмент на GitHub, чтобы показать его возможности и подтолкнуть Microsoft к изменениям перед запуском Recall.

База данных Recall

Хагенах объясняет, что TotalRecall автоматически находит базу данных Recall на ноутбуке и копирует её, анализируя все данные. Система может установить диапазон дат для извлечения данных, например, за конкретную неделю или день. Извлечение одного дня скриншотов из базы данных Recall заняло у Хагенаха не более 2 секунд.

Пример вывода TotalRecall

Среди данных, которые сохраняет база, есть скриншоты всего, что отображается на рабочем столе, включая сообщения в мессенджерах Signal и WhatsApp, которые остаются даже при включенной функции исчезающих сообщений. Стоит отметить, что скриншоты создаются каждые несколько секунд. Записываются также посещённые веб-сайты и весь отображаемый текст.

По словам Хагенаха, злоумышленник может получить огромный объём информации о своей жертве, включая электронные письма, личные разговоры и любые чувствительные данные, зафиксированные Recall. Главная база данных Recall хранится в системной директории ноутбука, и для доступа к ней требуются права администратора. Однако атаки с повышением привилегий теоретически позволяют злоумышленнику получить удалённый доступ к устройству.

Хагенах предупреждает, что в случае корпоративной политики BYOD (Bring Your Own Device) существует риск того, что сотрудники могут унести огромные объёмы корпоративных данных, сохранённых на их рабочих ноутбуках. Это особенно опасно, если сотрудники уходят из компании на плохих условиях.

Работа Хагенаха основывается на исследованиях Кевина Бомонта, который подробно описал объём информации, сохраняемой Recall, и лёгкость её извлечения. Бомонт также создал веб-сайт, где можно загрузить базу данных Recall и мгновенно её просмотреть. Однако он пока не выпустил сайт в открытый доступ, чтобы дать Microsoft время на возможные изменения системы.

С момента анонса Recall в середине мая исследователи неоднократно сравнивали его со шпионским ПО, которое может отслеживать каждое действие на устройстве. Британские регуляторы даже обратились к представителям компании за дополнительной информацией. В соцсетях также обсуждают риск конфискации личных устройств при пересечении границы или аресте, возможность их утери или кражи.

Recall остаётся в стадии «предварительной» функции и, по словам Microsoft, может измениться до официального запуска. Бомонт в своих исследованиях утверждает, что компания «должна отозвать Recall и переработать его, чтобы сделать функцию достойной и выпустить её позже».