Загадка прозрачного экрана: как венские учёные научили Android обманывать собственных пользователей

NewsMakerВсего несколько тапов — и вы сами дали хакерам все разрешения.

Научная команда из Технического университета Вены и Университета Байройта разработала новый тип атак на Android, способный обходить систему разрешений, даже если у вредоносного приложения нет никаких полномочий. Этот метод получил название TapTrap и будет представлен на предстоящем симпозиуме USENIX по вопросам информационной безопасности. Однако уже сейчас авторы опубликовали техническое описание и создали сайт , где подробно рассказали о механизме атаки.

В отличие от традиционного «наложения» графических элементов, при котором вредоносный интерфейс перекрывает безопасный, TapTrap использует анимации пользовательского интерфейса Android, чтобы создать визуальное несоответствие между тем, что видит пользователь, и тем, на что он на самом деле нажимает. Такой способ остаётся эффективным даже на последних версиях Android 15 и 16 и не требует запроса ни одного разрешения.

Суть метода заключается в запуске прозрачной активности — визуально почти невидимого экрана — поверх другого приложения. Это достигается путём вызова системного экрана, например, окна с запросом разрешения, с помощью стандартного Android-инструмента startActivity(), но с применением индивидуальной анимации, делающей экран практически полностью прозрачным.

Если задать альфа-канал как начальное и конечное значение на уровне 0.01, то пользователь попросту не заметит появления нового интерфейса. Также возможно масштабирование отдельных элементов, таких как кнопка «Разрешить», чтобы они заняли весь экран, увеличивая вероятность случайного нажатия.

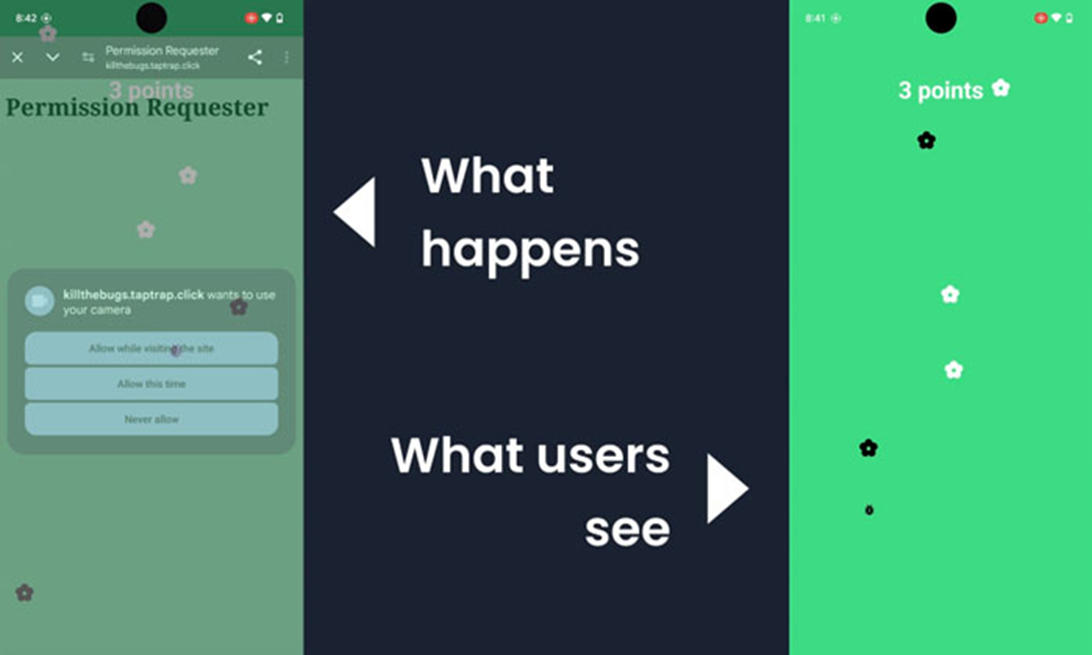

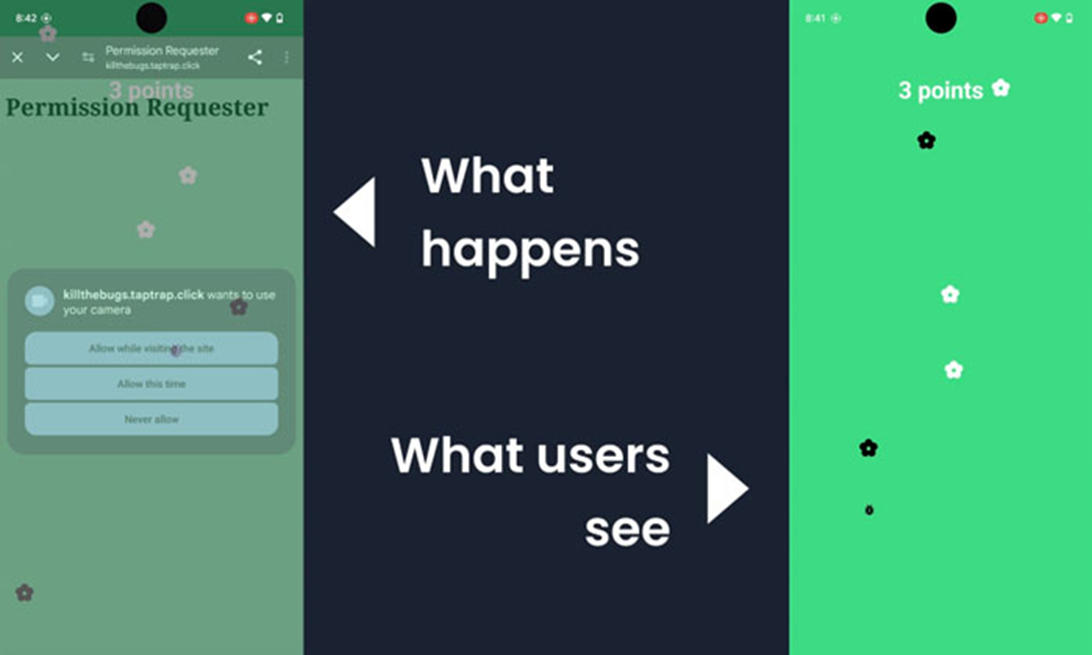

При этом невидимый экран принимает все касания, а пользователь считает, что взаимодействует с привычным интерфейсом, например, игровым приложением. Однако в действительности его нажатия могут запускать критически важные или опасные действия — от предоставления доступа к камере до активации сброса настроек устройства.

В опубликованном видео демонстрируется, как с помощью TapTrap игровое приложение может скрытно передать разрешение на использование камеры веб-сайту через браузер Chrome.

Исследование охватило почти 100 тысяч приложений из официального магазина Play Store. В результате выяснилось, что 76% из них потенциально уязвимы к этой технике. уязвимость возникает, если приложение содержит экран, соответствующий следующим условиям: он может быть запущен другим приложением, работает в той же задаче, не переопределяет анимацию перехода и не дожидается окончания анимации перед активацией пользовательских действий.

Поскольку анимации по умолчанию включены в Android и могут быть отключены только вручную через настройки разработчика или доступности, миллионы устройств подвержены риску. Тестирование TapTrap проводилось сначала на Android 15, но после выхода Android 16 команда также проверила новую версию на устройстве Google Pixel 8a и подтвердила, что уязвимость остаётся актуальной.

Проект GrapheneOS, специализирующийся на защите конфиденциальности, тоже признал проблему и заявил, что в следующем обновлении уязвимость будет закрыта.

Компания Google уже прокомментировала ситуацию, отметив, что в будущих обновлениях Android будет внедрена защита от TapTrap. Представитель компании добавил, что Google Play использует механизмы контроля для обеспечения безопасности пользователей, и в случае нарушения политики соответствующие приложения удаляются или блокируются.

Научная команда из Технического университета Вены и Университета Байройта разработала новый тип атак на Android, способный обходить систему разрешений, даже если у вредоносного приложения нет никаких полномочий. Этот метод получил название TapTrap и будет представлен на предстоящем симпозиуме USENIX по вопросам информационной безопасности. Однако уже сейчас авторы опубликовали техническое описание и создали сайт , где подробно рассказали о механизме атаки.

В отличие от традиционного «наложения» графических элементов, при котором вредоносный интерфейс перекрывает безопасный, TapTrap использует анимации пользовательского интерфейса Android, чтобы создать визуальное несоответствие между тем, что видит пользователь, и тем, на что он на самом деле нажимает. Такой способ остаётся эффективным даже на последних версиях Android 15 и 16 и не требует запроса ни одного разрешения.

Суть метода заключается в запуске прозрачной активности — визуально почти невидимого экрана — поверх другого приложения. Это достигается путём вызова системного экрана, например, окна с запросом разрешения, с помощью стандартного Android-инструмента startActivity(), но с применением индивидуальной анимации, делающей экран практически полностью прозрачным.

Если задать альфа-канал как начальное и конечное значение на уровне 0.01, то пользователь попросту не заметит появления нового интерфейса. Также возможно масштабирование отдельных элементов, таких как кнопка «Разрешить», чтобы они заняли весь экран, увеличивая вероятность случайного нажатия.

При этом невидимый экран принимает все касания, а пользователь считает, что взаимодействует с привычным интерфейсом, например, игровым приложением. Однако в действительности его нажатия могут запускать критически важные или опасные действия — от предоставления доступа к камере до активации сброса настроек устройства.

В опубликованном видео демонстрируется, как с помощью TapTrap игровое приложение может скрытно передать разрешение на использование камеры веб-сайту через браузер Chrome.

Исследование охватило почти 100 тысяч приложений из официального магазина Play Store. В результате выяснилось, что 76% из них потенциально уязвимы к этой технике. уязвимость возникает, если приложение содержит экран, соответствующий следующим условиям: он может быть запущен другим приложением, работает в той же задаче, не переопределяет анимацию перехода и не дожидается окончания анимации перед активацией пользовательских действий.

Поскольку анимации по умолчанию включены в Android и могут быть отключены только вручную через настройки разработчика или доступности, миллионы устройств подвержены риску. Тестирование TapTrap проводилось сначала на Android 15, но после выхода Android 16 команда также проверила новую версию на устройстве Google Pixel 8a и подтвердила, что уязвимость остаётся актуальной.

Проект GrapheneOS, специализирующийся на защите конфиденциальности, тоже признал проблему и заявил, что в следующем обновлении уязвимость будет закрыта.

Компания Google уже прокомментировала ситуацию, отметив, что в будущих обновлениях Android будет внедрена защита от TapTrap. Представитель компании добавил, что Google Play использует механизмы контроля для обеспечения безопасности пользователей, и в случае нарушения политики соответствующие приложения удаляются или блокируются.