Защищённый туннель оказался ловушкой: каждый байт трафика может стать последним для вашей Windows

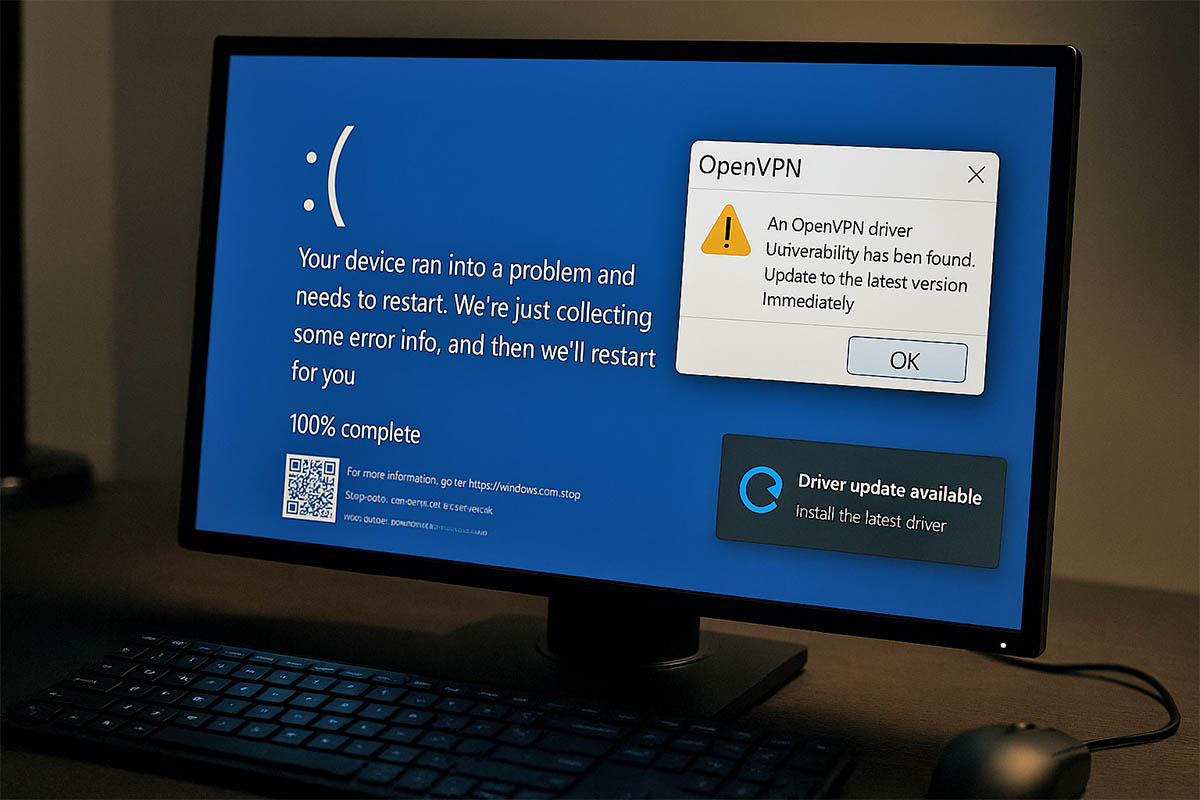

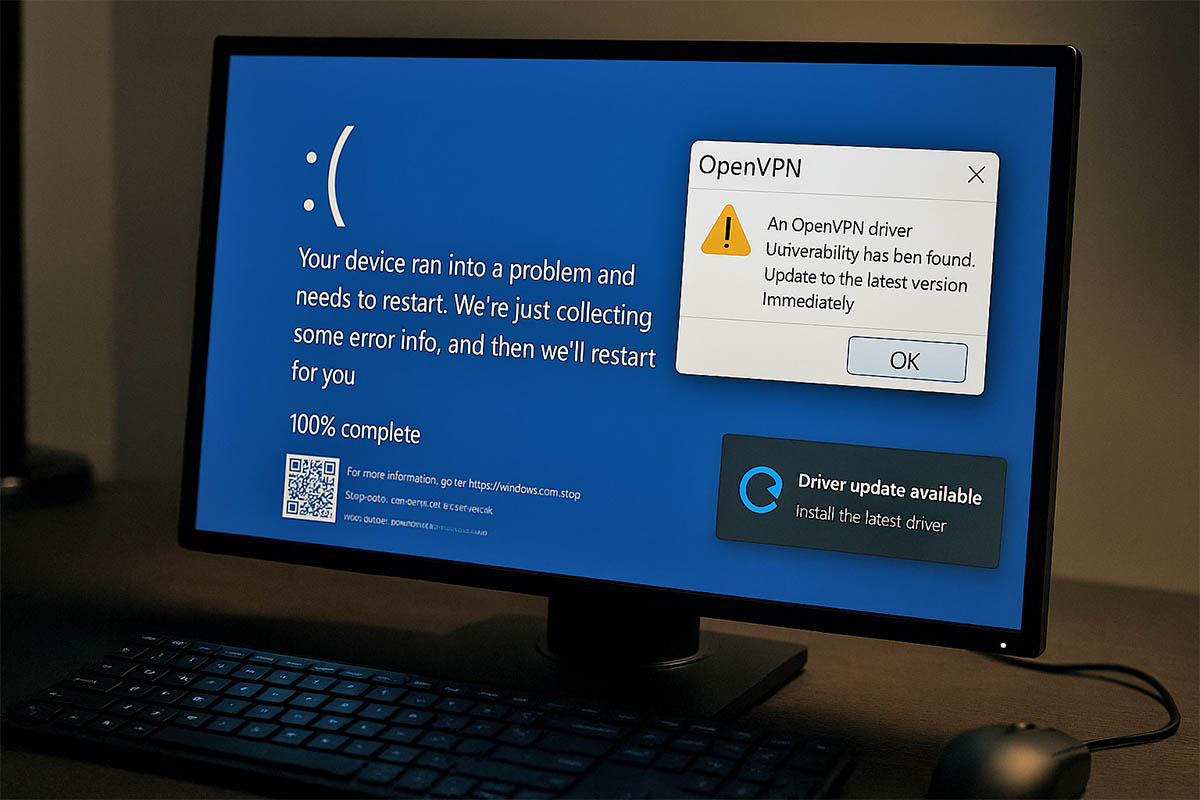

NewsMakerКлиент OpenVPN обещал безопасность, но подарил пользователям лишь синий экран.

Команда OpenVPN предупредила о критической уязвимости в драйвере Windows-версии своего VPN-клиента, которая позволяла злоумышленникам вызвать крах системы. Уязвимость получила идентификатор CVE-2025-50054 и была устранена в свежем тестовом билде OpenVPN 2.7_alpha2 , выпущенном 19 июня 2025 года. Хотя версия имеет статус альфа и не предназначена для рабочих систем, именно она содержит исправление этой опасной ошибки.

Проблема в драйвере могла быть использована для организации отказа в обслуживании (DoS) через локальное или сетевое воздействие, в результате чего Windows-система полностью зависала или перезагружалась. Особенно тревожным оказался тот факт, что уязвимость присутствовала в широкодоступных MSI-инсталляторах, что потенциально делало уязвимыми сотни тысяч клиентов по всему миру.

Вместе с устранением уязвимости альфа-версия OpenVPN принесла множество изменений. Среди ключевых нововведений — расширенная поддержка мульти-сокетов на стороне сервера, что позволяет работать сразу с несколькими IP-адресами, портами и протоколами. Это особенно важно для масштабируемых корпоративных сетей, которым необходима высокая гибкость и отказоустойчивость.

На стороне клиента улучшены возможности управления DNS: появилась поддержка Split DNS, DNSSEC на Windows, а также дефолтные реализации клиента для Linux и BSD. Изменения архитектуры на Windows также заслуживают внимания. Сетевая карта теперь создаётся по запросу, а служба запускается в контексте непривилегированного пользователя, что снижает риск эскалации прав.

Существенные изменения затронули и архитектуру драйверов. По умолчанию теперь используется win-dco — драйвер нового поколения, пришедший на смену устаревшему wintun. Он поддерживает серверный режим и интеграцию с готовящейся реализацией ovpn DCO в ядре Linux, что ускоряет передачу трафика и уменьшает накладные расходы.

Дополнительную защиту трафика обеспечивают фильтры Windows Filtering Platform (WFP) с принудительным применением флага block-local. Также реализована поддержка TLS 1.3 в связке с последними версиями mbedTLS, а в транспортном слое внедрено управление epoch-ключами и лимитами на использование алгоритма AES-GCM — всё это направлено на снижение рисков компрометации при долгосрочных соединениях.

Обновлены и сопутствующие компоненты. MSI-пакеты теперь комплектуются OpenSSL 3.5.0 и графическим интерфейсом OpenVPN GUI версии 11.54.0.0, в котором появился webauth через QR-код в PLAP, а также улучшена локализация для французского и турецкого языков. Установщики доступны в 64-битной, ARM64 и 32-битной версиях и сопровождаются подписями GnuPG для проверки подлинности.

Однако, несмотря на технологический прогресс, основной акцент остаётся на CVE-2025-50054 — баге, который ещё раз продемонстрировал, насколько хрупкой может оказаться система безопасности, если довериться устаревшим или непротестированным компонентам. Даже при выходе в альфа-статусе обновление стало критически важным для предотвращения атак.

Пользователям и системным администраторам настоятельно рекомендуется внимательно ознакомиться с изменениями, представленными в changelog-файлах v2.7_alpha2/Changes.rst и v2.7_alpha1/Changes.rst, чтобы заранее оценить риски и подготовиться к будущему стабильному релизу.

Команда OpenVPN предупредила о критической уязвимости в драйвере Windows-версии своего VPN-клиента, которая позволяла злоумышленникам вызвать крах системы. Уязвимость получила идентификатор CVE-2025-50054 и была устранена в свежем тестовом билде OpenVPN 2.7_alpha2 , выпущенном 19 июня 2025 года. Хотя версия имеет статус альфа и не предназначена для рабочих систем, именно она содержит исправление этой опасной ошибки.

Проблема в драйвере могла быть использована для организации отказа в обслуживании (DoS) через локальное или сетевое воздействие, в результате чего Windows-система полностью зависала или перезагружалась. Особенно тревожным оказался тот факт, что уязвимость присутствовала в широкодоступных MSI-инсталляторах, что потенциально делало уязвимыми сотни тысяч клиентов по всему миру.

Вместе с устранением уязвимости альфа-версия OpenVPN принесла множество изменений. Среди ключевых нововведений — расширенная поддержка мульти-сокетов на стороне сервера, что позволяет работать сразу с несколькими IP-адресами, портами и протоколами. Это особенно важно для масштабируемых корпоративных сетей, которым необходима высокая гибкость и отказоустойчивость.

На стороне клиента улучшены возможности управления DNS: появилась поддержка Split DNS, DNSSEC на Windows, а также дефолтные реализации клиента для Linux и BSD. Изменения архитектуры на Windows также заслуживают внимания. Сетевая карта теперь создаётся по запросу, а служба запускается в контексте непривилегированного пользователя, что снижает риск эскалации прав.

Существенные изменения затронули и архитектуру драйверов. По умолчанию теперь используется win-dco — драйвер нового поколения, пришедший на смену устаревшему wintun. Он поддерживает серверный режим и интеграцию с готовящейся реализацией ovpn DCO в ядре Linux, что ускоряет передачу трафика и уменьшает накладные расходы.

Дополнительную защиту трафика обеспечивают фильтры Windows Filtering Platform (WFP) с принудительным применением флага block-local. Также реализована поддержка TLS 1.3 в связке с последними версиями mbedTLS, а в транспортном слое внедрено управление epoch-ключами и лимитами на использование алгоритма AES-GCM — всё это направлено на снижение рисков компрометации при долгосрочных соединениях.

Обновлены и сопутствующие компоненты. MSI-пакеты теперь комплектуются OpenSSL 3.5.0 и графическим интерфейсом OpenVPN GUI версии 11.54.0.0, в котором появился webauth через QR-код в PLAP, а также улучшена локализация для французского и турецкого языков. Установщики доступны в 64-битной, ARM64 и 32-битной версиях и сопровождаются подписями GnuPG для проверки подлинности.

Однако, несмотря на технологический прогресс, основной акцент остаётся на CVE-2025-50054 — баге, который ещё раз продемонстрировал, насколько хрупкой может оказаться система безопасности, если довериться устаревшим или непротестированным компонентам. Даже при выходе в альфа-статусе обновление стало критически важным для предотвращения атак.

Пользователям и системным администраторам настоятельно рекомендуется внимательно ознакомиться с изменениями, представленными в changelog-файлах v2.7_alpha2/Changes.rst и v2.7_alpha1/Changes.rst, чтобы заранее оценить риски и подготовиться к будущему стабильному релизу.