Зашли за курсом крипты — а ушли без денег. Всему виной красивая картинка на CoinMarketCap

NewsMakerСайт для отслеживания крипты оказался инструментом её кражи.

Один из крупнейших мировых сайтов по отслеживанию криптовалют, CoinMarketCap, стал жертвой атаки. Посетители портала неожиданно столкнулись со всплывающими окнами Web3, якобы предлагающими подключить кошельки к сайту. Однако, согласившись, они фактически позволяли злоумышленникам опустошать свои криптовалютные активы.

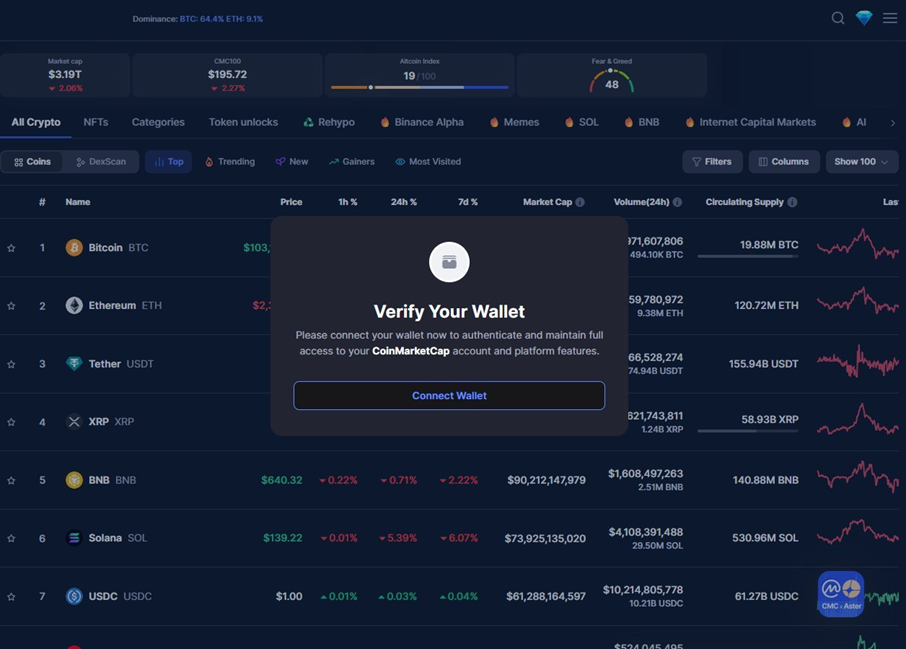

В компании подтвердили , что злоумышленники использовали уязвимость на главной странице ресурса. Проблема скрывалась в элементе оформления — так называемом «дудле» — интерактивном изображении на сайте. Как объяснили специалисты CoinMarketCap, картинка содержала ссылку, запускающую вредоносный код через API-запрос. В результате у некоторых пользователей неожиданно появлялось окно с предложением подключить криптокошелёк.

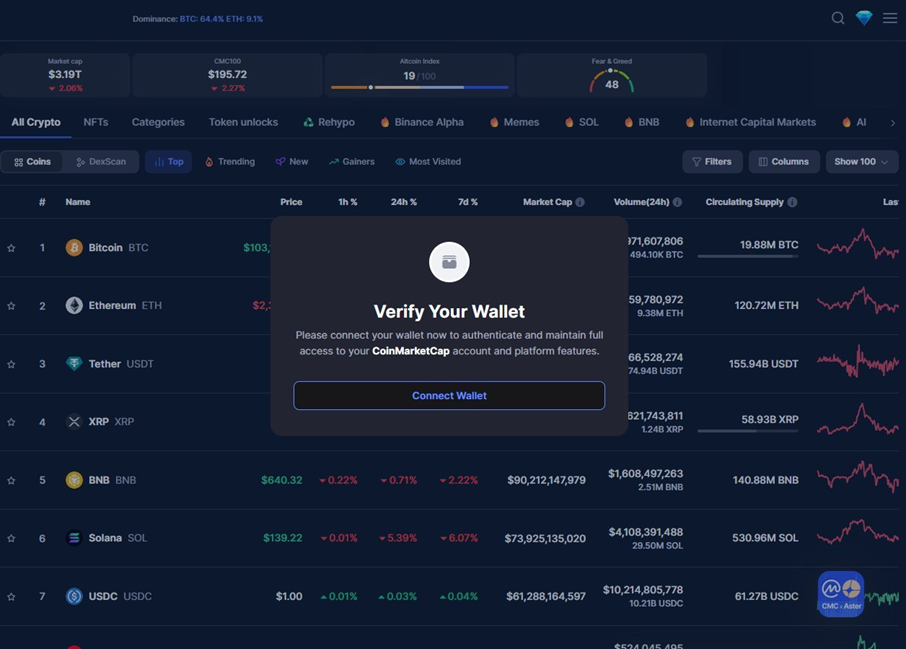

Вредоносное всплывающее окно (@ReyXBF)

После обнаружения инцидента команда сайта оперативно устранила вредоносный элемент и нашла источник проблемы. Как заверили представители CoinMarketCap, на данный момент все системы работают в штатном режиме, а сам ресурс безопасен для посещения.

Тем не менее, расследование инцидента выявило серьёзные детали. По данным специалистов компании c/side, атака была классическим примером взлома через цепочку поставок. Это значит, что собственные серверы CoinMarketCap напрямую не пострадали — злоумышленники скомпрометировали сторонний ресурс или инструмент, используемый сайтом.

Ззлоумышленники, неизвестным образом модифицировали API, используемый сайтом для получения «дудла» для отображения на главной странице. Эта поддельная полезная нагрузка JSON включала вредоносный тег скрипта , который внедрял скрипт-слив кошелька в CoinMarketCap с внешнего сайта под названием "static.cdnkit[.]io".

Когда пользователь заходил на главную страницу CoinMarketCap, скрипт автоматически запускался и показывал поддельное всплывающее окно с фирменным оформлением сайта, полностью копируя дизайн официального Web3-запроса. На деле это был Wallet Drainer — вредоносный код, предназначенный для незаметного опустошения подключённых криптокошельков.

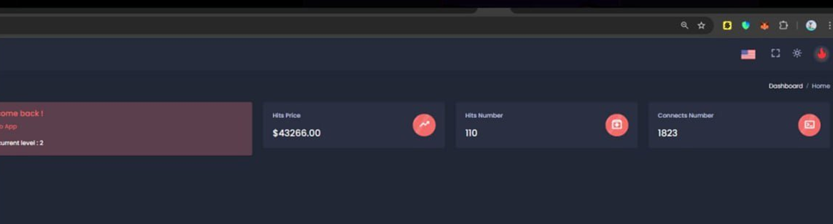

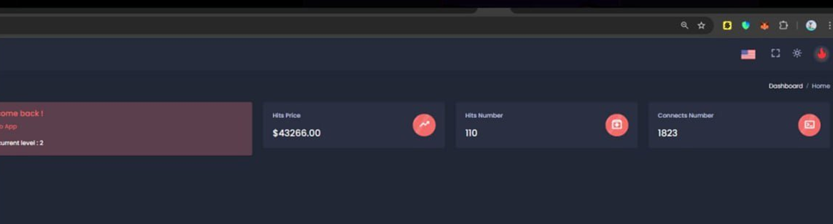

Более подробная информация об атаке появилась позже от злоумышленника, известного как Rey, который сообщил , что хакеры, стоящие за атакой на цепочку поставок CoinMarketCap, поделились скриншотом панели слива на канале Telegram. Согласно этим данным, за время атаки злоумышленникам удалось похитить криптовалюту на сумму $43 266. Жертвами стали 110 человек. Любопытно, что участники обсуждения на канале общались на французском языке, что косвенно указывает на происхождение преступной группы.

Скриншот панели управления (@ReyXBF)

Подобные атаки стали настоящим бичом криптовалютного сообщества. В отличие от классического фишинга, когда жертву заманивают на поддельные сайты, кошельки-дрейнеры нередко распространяются через социальные сети, поддельные расширения для браузеров, рекламные объявления и даже внешние скрипты на авторитетных ресурсах. В 2024 году ущерб от подобных атак составил почти полмиллиарда долларов. За год злоумышленники опустошили более 300 тысяч криптокошельков.

Проблема достигла таких масштабов, что даже Mozilla была вынуждена ввести новые меры проверки загружаемых в каталог Firefox расширений. В частности, компания внедрила систему автоматического обнаружения вредоносных кошельков-дрейнеров среди дополнений для браузера.

Один из крупнейших мировых сайтов по отслеживанию криптовалют, CoinMarketCap, стал жертвой атаки. Посетители портала неожиданно столкнулись со всплывающими окнами Web3, якобы предлагающими подключить кошельки к сайту. Однако, согласившись, они фактически позволяли злоумышленникам опустошать свои криптовалютные активы.

В компании подтвердили , что злоумышленники использовали уязвимость на главной странице ресурса. Проблема скрывалась в элементе оформления — так называемом «дудле» — интерактивном изображении на сайте. Как объяснили специалисты CoinMarketCap, картинка содержала ссылку, запускающую вредоносный код через API-запрос. В результате у некоторых пользователей неожиданно появлялось окно с предложением подключить криптокошелёк.

Вредоносное всплывающее окно (@ReyXBF)

После обнаружения инцидента команда сайта оперативно устранила вредоносный элемент и нашла источник проблемы. Как заверили представители CoinMarketCap, на данный момент все системы работают в штатном режиме, а сам ресурс безопасен для посещения.

Тем не менее, расследование инцидента выявило серьёзные детали. По данным специалистов компании c/side, атака была классическим примером взлома через цепочку поставок. Это значит, что собственные серверы CoinMarketCap напрямую не пострадали — злоумышленники скомпрометировали сторонний ресурс или инструмент, используемый сайтом.

Ззлоумышленники, неизвестным образом модифицировали API, используемый сайтом для получения «дудла» для отображения на главной странице. Эта поддельная полезная нагрузка JSON включала вредоносный тег скрипта , который внедрял скрипт-слив кошелька в CoinMarketCap с внешнего сайта под названием "static.cdnkit[.]io".

Когда пользователь заходил на главную страницу CoinMarketCap, скрипт автоматически запускался и показывал поддельное всплывающее окно с фирменным оформлением сайта, полностью копируя дизайн официального Web3-запроса. На деле это был Wallet Drainer — вредоносный код, предназначенный для незаметного опустошения подключённых криптокошельков.

Более подробная информация об атаке появилась позже от злоумышленника, известного как Rey, который сообщил , что хакеры, стоящие за атакой на цепочку поставок CoinMarketCap, поделились скриншотом панели слива на канале Telegram. Согласно этим данным, за время атаки злоумышленникам удалось похитить криптовалюту на сумму $43 266. Жертвами стали 110 человек. Любопытно, что участники обсуждения на канале общались на французском языке, что косвенно указывает на происхождение преступной группы.

Скриншот панели управления (@ReyXBF)

Подобные атаки стали настоящим бичом криптовалютного сообщества. В отличие от классического фишинга, когда жертву заманивают на поддельные сайты, кошельки-дрейнеры нередко распространяются через социальные сети, поддельные расширения для браузеров, рекламные объявления и даже внешние скрипты на авторитетных ресурсах. В 2024 году ущерб от подобных атак составил почти полмиллиарда долларов. За год злоумышленники опустошили более 300 тысяч криптокошельков.

Проблема достигла таких масштабов, что даже Mozilla была вынуждена ввести новые меры проверки загружаемых в каталог Firefox расширений. В частности, компания внедрила систему автоматического обнаружения вредоносных кошельков-дрейнеров среди дополнений для браузера.