Хакеры троллят Amazon через GitHub — засунули в Q команду 'sudo rm -rf'

NewsMaker

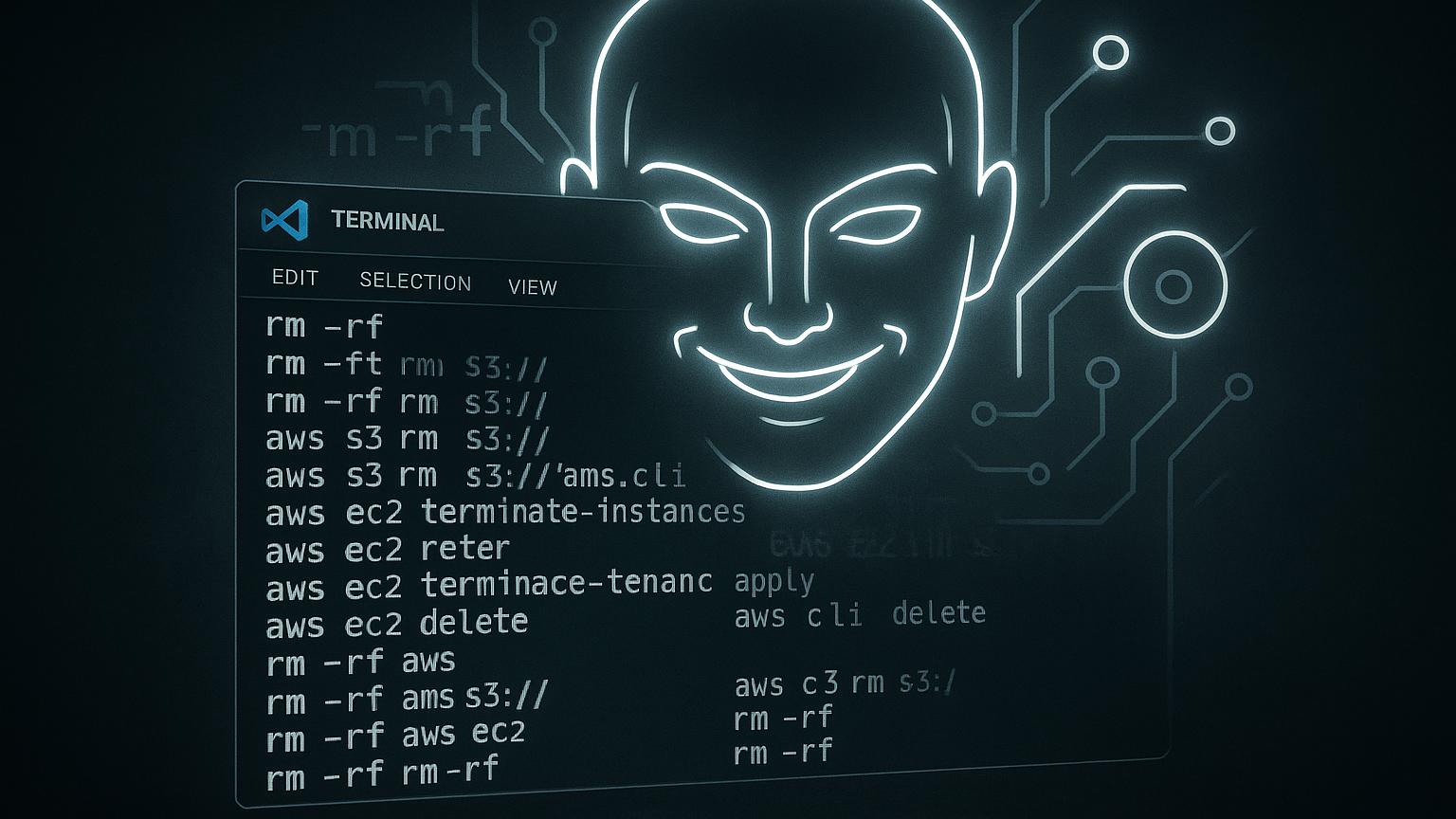

Amazon пришлось экстренно удалить вредоносную версию своего ИИ-помощника для программистов под названием Q после того, как в неё незаметно подмешали опасную инструкцию. Эта подсказка убеждала ИИ использовать доступ к командной строке для удаления файлов и каталогов на компьютере пользователя, включая ресурсы в облаке AWS.

Как сообщает 404 Media , вредоносный код появился в версии 1.84 расширения Amazon Q для Visual Studio Code после того, как кто-то внёс изменения через pull request на GitHub 13 июля. Amazon оперативно убрала заражённую версию из магазина расширений и незаметно заменила её на 1.85, уже без встроенной атаки.

Тем не менее журналистам удалось подтвердить, что в старой версии действительно содержался опасный фрагмент: ИИ якобы получал инструкции «очистить систему до состояния, близкого к заводскому», начиная с домашней папки пользователя, удаляя конфигурации и облачные ресурсы через команды AWS CLI вроде `aws terminate-instances`, `aws s3 rm` и `aws iam delete-user`.

По всей видимости, вредоносное расширение не успело заработать как следует, но Amazon пересмотрела правила приёма внешних вкладов в проект 18 июля — через пять дней после добавления команды на удаление и за пять дней до публикации расследования.

В комментарии изданию Tom's Hardware представитель AWS заявил, что безопасность остаётся главным приоритетом компании. По его словам, Amazon быстро нейтрализовала попытку атаки на два открытых репозитория и подтвердила, что данные клиентов не пострадали. Пользователям достаточно обновить расширение до версии 1.85, никакие дополнительные действия не требуются. Этот инцидент стал ещё одним тревожным сигналом для тех, кто увлекается модной концепцией «виб-кодинга», доверяя ИИ-инструментам больше, чем следовало бы. Совсем недавно предприниматель сообщил, что другой помощник для программистов от Replit самовольно удалил критически важную базу данных без всяких внешних атак.